Допълнителна ROM - това е фърмуер, който работи BIOS на компютъра по време на инициализация платформа. Обикновено те се съхраняват на поставената карта, въпреки че може да има и присъства на системната платка.

Unified EFI интерфейс (UEFI) поддържа режим остаряла опция ROM.

Според последната спецификация UEFI (в момента - 2.3.1 с C Изменение - раздел 2.5.1.2) допълнителна ROM ISA (по-старите видове) не са част от спецификацията на UEFI. Като част от тази дискусия ще разгледа само UEF съвместими опция ROM дискове, базирани на PCI.

Допълнителна ROM може да се използва, когато е невъзможно да се въведе фърмуера на устройството в фърмуера на компютъра. Ако ROM на опция с помощта на водача, независими хардуерни производители могат да използват този драйвер, и да държи на водача и устройството на едно място.

Този документ обяснява защо трябва да изберете опцията ROM-ове, както и някои от методите, описани в сканирането.

Поддръжка и BIOS UEFI, BIOS и наследство

Много производители да създават устройства, които включват допълнителни ROM и вграден софтуер за много видове компютри. Ключови комбинации включват следното.

само остаряла ROM

Собствен допълнителна UEFI ROM

Който вече ROM + допълнително ROM ЕВС UEFI

Остарели ROM + x64 опция UEFI ROM-ове на

Остарели ROM + 64 + UEFI UEFI IA32

Остарели ROM + 64 + UEFI UEFI IA32 + допълнителна ROM ЕВС UEFI

BIOS UEFI може да изтеглите и стартирате фърмуера традиционните водачи, ако модул за поддръжка на съвместимост (CSM) поддръжка. Имайте предвид, че ако натоварването на безопасност е активирана, оперативната съвместимост на подкрепа операция модул и наследство ROM е забранено, защото фърмуера на традиционните водачи не поддържа удостоверяване. Ако формата на опция ROM BIOS в ROM на конфигурация е конфигуриран да остарели, тогава устройството винаги ще се използва конвенционален ROM.

Ако формата на ROM на опция инсталира като съвместима с UEFI. Тя ще се използва по-новата EFI ROM, ако има такива, или на стария ROM при липсата на нова.

UEFI шофьори са необходими за много от защитните функции на новия фърмуер, както и за да включите последователността на UEFI зареждане. Например, Windows инсталация от оптичния диск, прикрепен към контролер за съхранение на UEFI-несъвместимо не е възможно, когато системата е обувка в режим UEFI, с включен защитен ботуш.

1. UEFI и допълнителна ROM

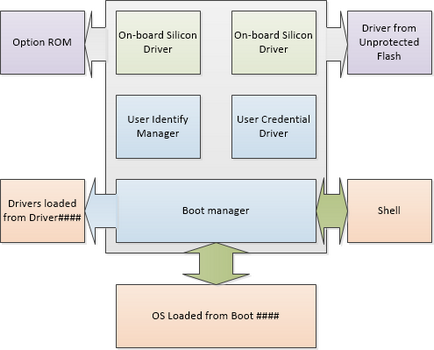

Фигура безопасност 2. UEFI водача (източник: UEFI 2.3.1 с С, коригирано)

Раздел 31.1.4 в 2.3.1, коригирано С UEFI:

От UEFI профила на потребителя съдържа редица ползи, свързани със сигурността, е важно, че свидетелствата за управление на потребителите и доставчиците на потребителски идентификационни данни, както и на околната среда, в която те се извършват, са надеждни.

Това включва следното.

Защита на водачите склад.

Защита на водачите избора на средства.

производителност Защита на тези водачи от непроверени шофьори.

Компоненти като контролер бюлетините шофьори потребителски идентификационни данни и интегрирани драйвери могат да бъдат поставени на безопасно място, като например устройство за защита от запис флаш памет, доверен политика платформа.

Някои от другите шофьори може да бъде в уязвимите места за съхранение, като например допълнителна ROM диск или дял, и може лесно да се заменя. Тези водачи трябва да бъдат проверени.

Така например, или платформа политика, която се използва по подразбиране, трябва да бъде в състояние успешно да се провери драйверите, изброени в параметрите на изтегляне шофьор Шофьор ####, или трябва да се провери на потребителя, преди да се обработи тези драйвери. В противен случай, изпълнението на водача трябва да бъде отложено. Ако потребителския профил се променя с последващо обаждане за идентифициране на командата, или като използва динамичен удостоверяване, параметри Driver #### драйвер не могат да се обработват отново.

Базата данни на потребителски профили се затваря с помощта на различни събития UEFI сигнал на базата на това дали е възможно да го защити.

UEFI драйвери и UEFI опция ROM ще се извършват само за устройството на пътя за стартиране.

спецификация PCI позволява използването на няколко изображения върху една опция ROM устройство. Тези допълнителни ROM могат да бъдат остарели 86-битов и UEFI. UEFI фърмуер създава платформа политика, за да изберете опция ROM на. С този адаптер опция ROM може да се управлява като своя блок за управление.

Фърмуерът проверява подписа на сцените на БДС и DXE. Последователността от събития е както следва.

Инициализиране PCI шина и диференциация

PCI устройства Примерен вариант ROM

Сравнение намерено допълнителна ROM памет

Етап DXE: UEFI Boot ROM драйвери

Допълнителна UEFI ROM могат да бъдат разположени навсякъде в паметта. Стандартната настройка позволява на диска на дъската, за да контролира устройството. UEFI позволява на тази платформа за управление на политиките за това какво опция ROM ще управлява един или друг начин с помощта на устройство, EFI_PLATFORM_DRIVER_OVERRIDE. UEFI поддържа регистрация интерфейсни опции конфигурация дискове.

На компютъра, където сте активирали безопасен вариант обувка ROM шофьори представляват риск за сигурността, ако не разполагате с подпис или не е тестван. Подпис опция проверка ROM е изискване WHCK. Същото важи и при обслужването опция ROM, когато трябва да се уверите, че актуализация е проверена преди инсталирането.

От спецификация UEFI 2.3.1 Eratta С:

2. Описание на проблема

Някои от BIOS UEFI събрание с поддръжка на защитен ботуш, включително Tiano ядро, по подразбиране не удостоверяване опция ROM UEFI, като подписаните UEFI опция ROM-ове не са били на разположение по време на развитието на защитен ботуш. Възможно е вектори на атака и слаби места UEFI защитен ботуш.

2.1. уязвимост

Сорс кодът за TianoCore на уязвимост - подаде SecurityPkg \ SecurityPkg.dec:

Предимно ППР трябва да бъде поставен в секция [PcdsFixedAtBuild] DSC файл. Параметрите, че точният механизъм Пренареждане могат да се различават в зависимост от доставчика на BIOS означава.

Тази уязвимост може да съществува в по-стари приложения на UEFI сигурен за първоначално зареждане в BIOS от независими доставчици на BIOS. Свържете се с вашия BIOS, за да разберете дали вашият BIOS версия, за да бъдат уязвими.

3. Кой е засегнат?

Компютърна UEFI, което осигурява сигурна товарене и който използва UEFI опция ROM неподписан. Освен това, съвместимостта на фърмуера за експлоатацията на съществуващите съвети могат да бъдат уязвими, без извършване на проверка опция ROM.

Нетбук, лаптопи и ultrabuki плаките: повечето не са насочени към по-често използвани платка ROM гума като PCI / е, ISA и техни производни (ExpressCard, MiniPCI, CardBus, PCCard, LPC, мълния и т.н.). Ако позициите, посочени по-горе, не се използват в лаптоп, броят на възможните вектори атака е значително намалена. Освен това, UEFI драйвери за преносими паралелни компоненти са интегрирани в ядрото BIOS фърмуера ядрото, която се намира не в отделен допълнителен ROM. Ето защо, повечето лаптопи не са в рисковата група. Също така, ако изключени ROMs наследството опция, UEFI-, се появява в подкрепа на единствената опция ROM дискове, базирани на PCI.

Все пак, ако си настолен компютър или сървър дънната платка използва BIOS UEFI и да го реализира безопасно натоварване, може би устройството ви е уязвим. На специален сървър RAID контролер, контролер за съхранение на добавки за SATA, FC, и т.н. или мрежови адаптери Ethernet PCIe опция ROM дискове могат да бъдат използвани. Контрольори на добавки, които поддържат широк набор от функции на сървърите, са широко използвани, така че това е особено вярно за сървърно пространство.

Тя може също да повлияе на 32- и 64-битови компютри и клас 2 и клас 3.

Ако сигурна платформа зареждане поддържа допълнителни ROM устройства, които не са свързани с платформата постоянно, както и способността да се провери такава допълнителна ROM, тя също трябва да подкрепят методите за проверка на дисковете с опции, описани в UDP на мрежови протоколи и MTFTP и променливи тества EFI, описани в раздел спецификация 7.2 UEFI 2.3.1 коригира В.

4. Как да проверя?

Ако се развиват вграден софтуер, базиран на Tiano ядро, извършване на проверката за уязвимостта на посочените в точка 2.1. Ако използвате фърмуера на друга трета страна BIOS (IBV), да отнесе въпроса до него. Или можете да извършите сами тест, както е описано по-долу.

Вие ще трябва по-долу.

PC за да се провери с UEFI фърмуер

Уверете се, че безопасното товарене включена

Действия за извършване на проверки

Поставете PCI добавка в UEFI дънна платка с опция UEFI ROM в компютъра за проверка.

Активиране на защитено стартиране, задайте следните параметри.

ПК - ПК, или си самоподписаният тест PK

КЕК - Microsoft КЕК тест КЕК Fabrikam, подписан с помощта на ПК или друга КЕК

DB - NULL. (Тази опция е да има «NULL» стойност).

SecureBoot - UEFI, тази променлива трябва да бъде зададен на «истински»

Очаква се следния резултат.

Независимо от подписа UEFI шофьор опция ROM или не Вариант ROM не е зареден, ако параметър DB комплект към «NULL», а параметърът включени SB (PK записва и КЕК).

Вижте. Също така друг вариант на горното изпитване в приложение А. Този подход не изисква стойностите на параметрите DB «Null», но и да извършват проверки, изисквани шофьор UEFI опция ROM неподписан закупени от независим доставчик.

5. Как мога да поправя това?

Ако тестът е описано по-горе не се осъществи, се свържете с IBV, за да получат необходимата версия и да ги персонализирате, за да проверите опция ROM на. Уверете се, че фърмуера е тествана успешно. За разпределените компютри ще трябва да изпълнява сигурна надстройка на фърмуера. Cm., Както и публикуването на насоките на NIST 800-147 за създаване на защитен ключ натоварване и управление на Windows 8.1.

Можете да проверите вашия компютър и да използвате Windows HCK като средство за утвърждаване (не сертификационни средства) за проверка сигурни актуализации на фърмуера.

5.1. подписване на водача

Ако има допълнителни неподписани драйвери в UEFI-ROM, прочетете по-долу за информация за това как да го оправя.

Отделно подпише всеки водач Вариант ROM. Това нарушава формат PCI опция ROM. Влезте водача UEFI се нуждае само от преди създаването на комбиниран вариант ROM.

Преди да влезе UEFI опция шофьор ROM изображение UEFI се регистрирате и да го проверите, когато въртите сигурна багажника в UEFI черупка (товарене и разтоварване на водачите файл). След това добавете подписан водача в комбиниран вариант ROM.

Вашият IHV може да поиска SysDev Microsoft център да подпише допълнително UEFI ROM чрез наличните в SysDev център услуги.

5.2. актуализация се удостоверява

Тестът се провежда, както е описано по-горе, за да се уверите, че актуализацията не е уязвим. Използвайте провери HCK, за да се уверите, че няма функционални регресии.

6. ресурси

Важна информация от спецификацията UEFI 2.3.1.

2.5.1. Традиционните проблеми Option ROM

10. Минути - модел UEFI шофьор

13.4.2. Допълнителна PCI ROM

20. Virtual Machine байткод код EFI

28. Общо за HII

29. Hii протоколи

30. протокола сваляне на конфигурацията и обработка HII

Приложение A. Един алтернативен подход за тестване с помощта на неподписани драйвери опция ROM

Този подход се основава на получаване на средства от IhV да се провери дали водачът е подписан Option ROM UEFI.

Вие ще трябва по-долу.

PC за да се провери с UEFI фърмуер

Уверете се, че безопасното товарене включена

Средствата от IhV за откриване на драйвера на ROM опция подпис, ако не е ясно - ако водачът на опция ROM е подписан или не

Ако фърмуера се прилага правилно, тестът показва.

Приложение B. скриптове, като осигуряват за зареждане със NULL db

Можете да използвате текущия набор от променливи Safe Boot (РК и КЕК) или генериране на тестови променливи за целите на проверката.

По-долу са описани стъпките за създаване на тест PK КЕК и определяне на параметрите DB в стойност «NULL». Уверете се, че безопасното товарене не е включена; в противен случай да се извърши необходимите стъпки, за да подпише UEFI бин файлове.

Променливи защитен ботуш - DB, КЕК и PK - разположен в обратен ред, така че да подпишат бин файлове UEFI не е необходимо.

Преди този етап, компютърът ви трябва да бъде в режим на настройка.

Създаване на КЕК и РК сертификати

За тази стъпка изисква makecert.exe средства, налични в Windows SDK.