Малко се говори за PKI структура (фигура 3.1).

Фигура 3.1 - PKI Структура

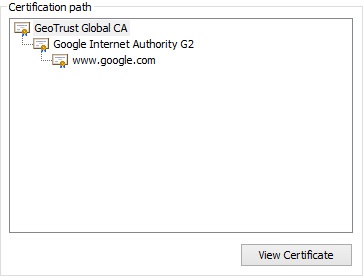

В главата на цялото дърво на сертификати и ключове трябва да бъде орган на корен сертифициране (Калифорния). Например, можете да видите в информацията на браузъра за веригата на SSL GOOGL-сертификат.

Фигура 3.2 - сертификат верига Google А

Тук, в дървесните насаждения доведе GeoTrust Global сертифициращ орган (корен). След това идва сертификат promezhutochnyyGoogle Интернет орган G2 и клиентът попълва сертификата за верига (домейни). OpenVPN PKI структура ще бъде подобна. Начело трябва да бъде основен сертификат орган (Root CA) с мнения за файла на цифрови сертификати (CRL). На сървъра на Калифорния ще бъдат генерирани от ключовете за клиента и сървъра. Първи практика.

3.1 Подготовка на органа по Root Certification

Първо трябва да изтеглите Easy-RSA полезност, която ще използвате, за да се генерира цялата PKI.

Сега отиваме в празната директория и редактирате конфигурационния файл, който е информация за организацията.

Цялата структура на ключове ще бъде по пътя «$ хората с увреждания / сп«, където искате да копирате в папка с всички видове сертификати x509, OpenSSL конфигурационен файл.

Освен това е необходимо да се подготви за работа PKI базирани на входните данни за последващо генериране на сертификати.

3.2 Създаване улица сертификат CA

Проверете информацията в сертификата

Вече можете да влизате сертификатите за клиента, но преди това трябва да се създаде CRL за отмяна сертификат.

Проверете списъка с анулирани сертификати.

Както можете да видите, че не са се оттеглили всеки сертификат.

3.3 Създаване на сертификат OpenVPN сървър

Създаване на сървъра ключ подписан от ключово Калифорния.

Вижте информация за ключа.

Сега имаме ключа и сертификата за сървър OpenVPN: VPN-server.crt и VPN-server.key.

3.4 Създаване на клиентски сертификати OpenVPN

Всеки клиент има сертификат Common Name (КН), която използва OpenVPN клиент за всички допълнителни настройки (CCD). Ние създаваме ключът първия клиент.

Сега се създаде още две ключови клиенти.

Ние сме създали ключовете и удостоверения за сървъра CA, OpenVPN и клиента.

3.5 списъка с анулирани сертификати

Ако някой е загубил личния си ключ или сертификат, или дали е бил компрометиран - егото трябва да се оттегли. Това може лесно да се направи с помощта на лесен RSA.

След тези стъпки, ние трябва да обновите CRL файла, който искате да се регистрирате в конфигурацията на сървъра OpenVPN (CRL-провери директива).

Сега погледнете това, което имаме прекратени удостоверения.

Както можете да видите, ние сме оттеглена удостоверението със сериен номер: 02. т.е. Алекс-то. Сериен номер, за да се види, когато видяхме, информацията за ключовете, използвайки OpenSSL. Това е всичко.