Регистрация за конференцията

Нова функция на Windows Vista криптира целия диск

Заедно с хардуер изпълнява TPM чип (Trusted Platform Module), която е инсталирана на дънната платка, BitLocker функция криптира цялата твърдия диск на компютъра. Той използва класическия модел на двуфакторна автентикация (парола се съхранява в TPM и ПИН-кода за достъп до чипа). Подобна схема е достатъчно устойчива на напукване, макар че със сигурност е възможно нападение на ПИН-кода с помощта на просто търсене ( "груба сила", груба сила).

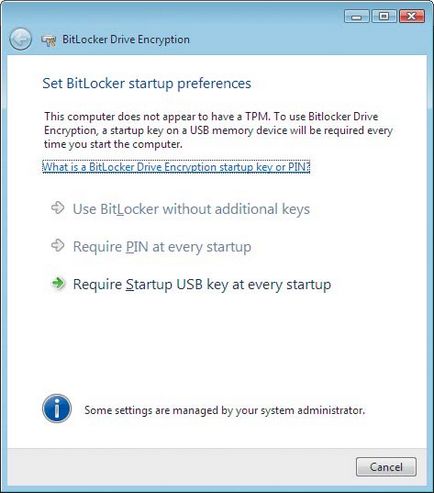

Принципа на работа на устройства с BitLocker Encryption се основава на механизъм за криптиране, като се използва алгоритъм Advanced Encryption Standard (AES) с 128-битов или 256-битов ключ. Този софтуер е интегриран с чип TPM версия 1.2 или по-висока. Въпреки това, този софтуер може да се използва на компютри, които не са оборудвани с TPM, обаче, за да влезете в системата, трябва да се даде възможност на USB устройства или парола за възстановяване. Но в този случай степента на защита ще зависи преди всичко от страна на потребителя. Тя е тази версия на BitLocker по жалба (№ TPM) смятаме, че в тази статия.

обучение

За да инсталирате BitLocker, ние трябва да разделите твърдия ви диск според предложените изисквания, а именно:

- Създаване на нов основен дял от 1,5 GB.

- За да направите този дял е активен.

- Създайте друг основен дял на останалите пространство на твърдия ви диск.

- И двата дялове форматирани с помощта на NTFS.

- Инсталиране на Windows Vista за по-голямата от дяловете.

За да изпълните всички тези стъпки, за да започнат да ви се наложи да стартирате компютъра с помощта на инсталационния DVD на Windows Vista файлове. На екрана за настройка, за да изберете език и натиснете Опции възстановяване на системата. В Опции за възстановяване на системата, се уверете, че в квадратчето е избран за марките на операционната система. За да направите това, което искате да изберете празно място в списъка на операционни системи, и кликнете Next. На следващо място, трябва да стартирате командния ред и да използвате помощната програма Diskpart да създадете дял. За да направите това, въведете Diskpart, изберете диск 0 (изберете disk0) в командния ред и въведете командата чиста за премахване на съществуващите дялове на диска. След това задайте следните настройки:

- създаде размер дял първичен = 1,500. Създаване на първия дял на диска и да го възложи на първичната;

- възлага писмо = D. Присвояване на тази секция писмо D;

- активен. Ние правим този дял като активен;

- възлага писмо = С Задаване на този раздел С писмо;

- списък обем. Проверете всички дялове на диска.

След набиране на Exit, за да излезете Diskpart полезност и изпълнява форматиране на дялове C и D:

формат в: / г / Q / FS: NTFS формат D: / г / Q / FS: NTFS

Сега, в прозореца Опции за възстановяване на системата, натиснете Alt + F4, за да се върнете към основния екран на програмата за инсталиране, и остава само да инсталирате Windows Vista на по-голямата от дяловете.

След извършване на инсталирането на Windows Vista преди старта фаза на функцията за шифроване не е завършен, ще отиде само до средата на процедурата.

Инсталиране на BitLocker

- Щракнете върху бутона Старт и въведете gpedit.msc в линията Начало на търсене и след това натиснете Enter.

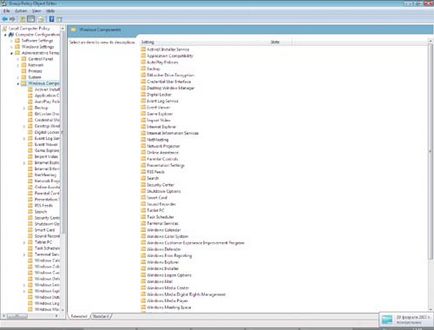

- В редактора на обекти с групови правила, за да посочите за локалния компютър-Administrative Templates-компоненти на Windows-устройства с BitLocker Encryption (вж. Фигура 1).

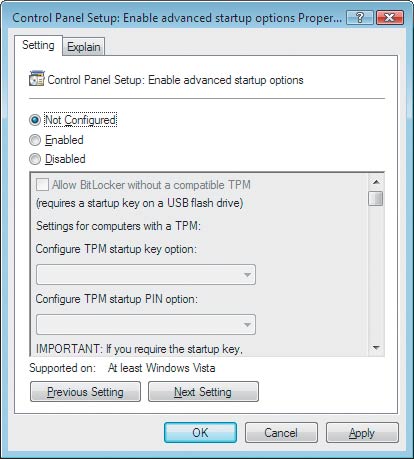

- Кликнете два пъти върху Control Panel Setup: Разрешаване на Разширени Опции за стартиране.

- Изберете Enabled режим, а след това поставете отметка в квадратчето Разреши BitLocker и без съвместим TPM (см. Екран 2).

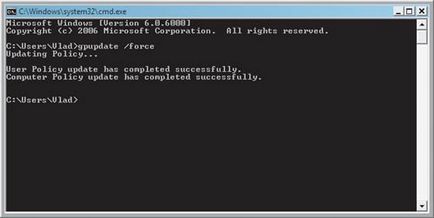

- Затвори Group Policy Editor обект. За промените в Group Policy да влязат в сила, трябва да натиснете Etpu Старт и въведете gpupdate.exe / сила в лентата за търсене Старт. Сега трябва да изчака приключването на процеса на политиките за прилагане група (вж. Фигура 3).

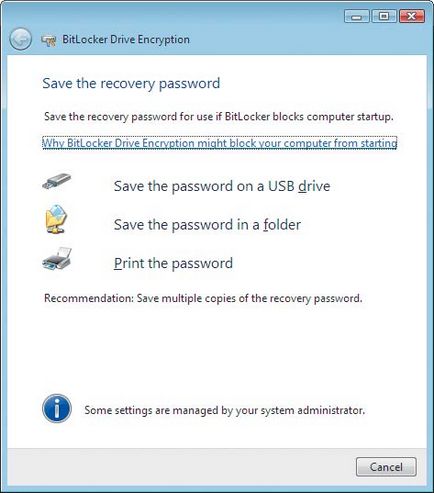

- Запазване на паролата на USB диск - за да запаметите паролата за възстановяване в текстов файл на USB-устройство.

- Запазване на паролата в папка - за да запаметите паролата за възстановяване в текстов файл на другото устройство, или мрежова папка.

- Печат на паролата - отпечатване на парола за възстановяване.

Важно! Паролата за възстановяване трябва да се съхраняват на сигурно място.

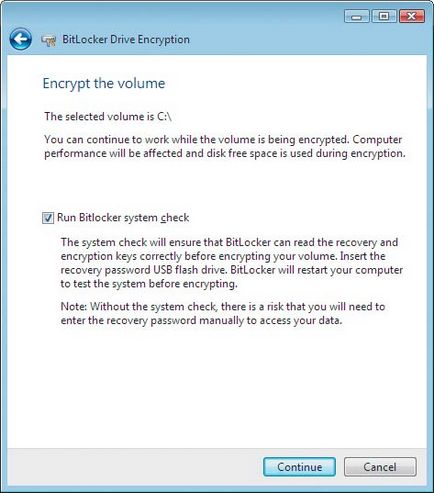

На страница шифроват избраната страница диск обем трябва да поставите отметка в квадратчето Изпълни BitLocker System Check и кликнете върху Напред.

След това, трябва да рестартирате компютъра, за да се уверите, че BitLocker е започнал, и след това можете да започнете процеса на криптиране (екран 6). Ако тестът е нормално, ще се появи в лентата на състоянието на шифроването на. След края на тази процедура, на диска ще бъдат криптирани.

Възстановяване на достъп до криптирани данни

Възстановяване на достъп до криптирани данни може да се изисква в следните случаи:

- възникна грешка при четенето на TPM;

- Boot Record модифициран TPM не позволява, съответно, да продължи да обувка; нямат достъп до криптираните данни;

- Съдържание на TPM изтрити и компютърът е изключен.

Ако вашата операционна система е заключена, процеса на възстановяване ще бъде много лесно за достъп, тъй като операционната система работи. Възможно е да възстановите паролата или я пиша в друга среда, в която по-рано беше съхранена на USB-устройство, или чрез използване на функционални клавиши F1-F10, където F1-F9 съответстват на цифрите 1-9, както и F10 - 0.

Възстановяване на достъп до криптирани данни с използване на устройства с BitLocker Encryption.

- Включете компютъра.

- Ако системата е заключена, се появява прозорец на устройства с BitLocker Encryption конзолата за възстановяване. Потребителят ще бъдете подканени да въведете USB-диск, съдържащ паролата за възстановяване.

- Ако има USB-диск, съдържащ паролата за възстановяване, поставете го и натиснете Esc. Компютърът ще се рестартира автоматично и ръчно да въведете не се изисква парола за възстановяване.

- Ако USB-устройство, без парола за възстановяване, натиснете Enter. Системата ще ви подкани да въведете паролата за възстановяване ръчно.

- Ако знаете паролата за възстановяване, трябва да го въведете ръчно и натиснете Enter.

- Ако не знаете паролата за възстановяване, натиснете Enter два пъти и изключете компютъра.

- Ако паролата за възстановяване се записва във файл, който се намира в папка на друг компютър или на сменяеми носители, можете да използвате друг компютър, за да прочетете файла, съдържащ паролата.

- За да намерите името на файла, който съдържа паролата, регистрационен номер на парола, която се показва на монитора заключен компютър. Този идентификатор ще бъде името на файла, съдържащ ключа за възстановяване.

Изключването на BitLocker

Тази процедура е еднаква за компютри, оборудвани с TPM и за компютри без TPM. Когато изключите BitLocker, можете временно да деактивирате BitLocker или дешифриране на целия диск. Деактивирането BitLocker позволява TPM замени или ъпгрейд на операционната система. Ако администраторът взема решение за разшифроване на целия диск, то ще се генерира нов ключ и повторете процеса на криптиране е необходимо отново да криптирате цялото.

За да изключите BitLocker изисква следните стъпки:

- Изберете менюто StartControl PanelSecurityBitLocker шифроване на устройства.

- На страницата за шифроване на устройства с BitLocker, намерете обема на която искате да деактивирате BitLocker за шифроване на устройства и изберете Изключване на устройства с BitLocker Encryption.

- В диалоговия прозорец, какво ниво на разшифроването искате да изберете Изключване на устройства с BitLocker Encryption или дешифриране на силата на звука.

В края на тази процедура ще бъде или е забранил на устройства с BitLocker криптиране, или декодира целия обем.

Използването на BitLocker

Като наш малък кабинет, процедурата за използване на BitLocker е лесно, но самото приложение създава много въпроси, вариращи от стандартните полицията като "и ако тази процедура ще обхване престъпниците, защото тогава полицията няма да може да се запознае със съдържанието на техните твърди дискове?" За по-сериозно, съхранение на криптографски ключове.

Това бих искал да ви кажа малко повече.

Съхраняване на ключове с помощта на TPM. Ако съхранение на шифроването чрез TPM и ПИН-код всичко ясно (в действителност, ние имаме за удостоверяване две фактор) ключове, тогава възниква въпросът в случая на ключовете, съхранявани в ПИН-малко на TPM. Ние се зареди система, която не е нищо друго не сме искали, т. Д. В случай на компютър, попадащи в неподходящи ръце, той ще бъде в състояние да го използва в много по същия начин, както ако той не е бил криптиран. Единственото нещо, с тази версия на криптиране съхранение ключове за защита, така че от неупълномощено четене на данни в случай на въвеждане в ремонта на твърдия диск (не самия компютър) и информацията да бъде компрометирана в случай на кражба на твърдия диск (не самия компютър). Ясно е, че такъв режим, наречен безопасно е трудно.

Съхраняване на клавишите на USB-устройство. В този случай, ние имаме USB-устройство, отчужден от собственика, и тъй като е необходимо само в момента на стартиране на системата, потребителят се наслагва върху по-големи отговорности за съхранение на устройството. Ако потребителят по време на процедурата, описана по-горе е запазил предложената парола, за да USB-диск, дискът имаме два файла. Една скрита, с разширяването на BEK, а вторият - в текстов файл. Съдържанието на текстовия файл е представена на екрана 7.

За съжаление, повечето хора не мислят за това, че текста, който просто трябва да премахнете USB-дискове, предпечатна него. Ако това не бъде направено, тъй като USB-устройство, имахме нужда само по време на стартиране на системата, възможен сценарий, в който потребителят да напусне USB-диск в компютъра си и в един момент напусне работното си място. парола възстановяване в текстов файл, тя стане достъпна за обществеността. Разбира се, само знам достатъчно, за да се справи с BitLocker, но в този случай, за да се гарантира, администраторите по сигурността на парола за възстановяване ще трябва да се извърши допълнителна работа.

Владимир Bezmaly ([email protected]) - инструктор за обучение Информация за сигурност център "Академия BMS Консултинг», MVP в Windows Security

Сподели снимки с приятели и колеги

Свързани статии