Въпреки разпространението на висококачествени софтуерни продукти с отворен код са на разположение "в едно кликване", Ви каним да се проучат известни уязвимости на софтуера преди инсталирането и използването само официални източници за сваляне на Linux дистрибуции. Той е самостоятелно инсталиране на администратора или потребител вече е уязвима или "опакован" софтуер вирус код често е причина за проблеми със сигурността инфраструктура.

Виртуален сървър базиран на Windows

- Лицензът е включена в цената

- Тестване на 3-5 дни

- неограничен трафик

За сървъри сървър Windows достъпни през интернет и в същото време да не бъдат избрани за устройството, която осигурява функцията защитна стена, защитната стена на Windows е единственият инструмент за защита на външни връзки към сървъра. Деактивирането на неизползвани разрешителни и за забрана на добавянето на правилата ще означава, че по-малко пристанища на сървъра слушане на външния входящ трафик, което намалява вероятността от атаки срещу тези пристанища. Например, за стандартен уеб сървър е достатъчно, за да отворите следните портове:

80 - HTTP

443 - HTTPS

По-долу е списък на пристанищата, до които достъпът е ограничен само до по-добър кръг от клиенти, включени в белия списък на IP:

3389 - RDP стандартен порт

990 - FTPS

5000-5050 - портове за пасивен режим FTP

1433-1434 - стандартните SQL пристанища

53 - DNS

Препоръчително е да се промени името на потребителя за стандартна Администратор сметка. За да направите това, изпълнете следните стъпки:

Ако участващи вашата администрация инфраструктура няколко човека, създаде за всеки един от тях с отделен профил с администраторски права. Това ще ви помогне да следите на който е упълномощен дали дадено действие в системата.

Никога не позволявайте на връзка към споделени папки на сървъра без парола и анонимен достъп. Това ще премахне възможността за лесно получаване nesaktsionirovannogo достъп до вашите файлове. Дори ако тези файлове не сами по себе си са нямат стойност на нападателя, те могат да се превърне в "прозорец" за по-нататъшното нахлуване както на потребителите си инфраструктура, са склонни да се доверят на тези файлове и е малко вероятно да ги тестваме на зловреден код всеки път, когато се стартира.

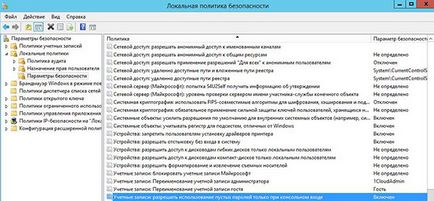

Освен това, необходимо е да се включи искане въвеждане на потребителска парола при свързване на сесия, след определен период от време. Това ще премахне възможността за един прост вход от потребителското име в случаите, когато последният, например, забравили да затворите RDP-клиент на персонален компютър, на който настройките за сигурност рядко са достатъчно устойчиви. За да конфигурирате тази опция, можете да използвате за създаване на местно политики secpol.msc полезността. наречен от менюто "Run» (Win + R-> secpol.msc).

Съветникът за сигурност Configuration (SCW - Wizard сигурност конфигурация) ви позволява да създадете политиките за сигурност на XML-файлове, които след това могат да бъдат прехвърлени на различни инфраструктурни вашите сървъри. Тези политики включват правила за използването на услугите, глобални конфигурационни параметри на системата и правилата на защитната стена.

В допълнение към предварително конфигуриране Активна политика Група Directory (ако се използва) се извършва одита си и преконфигурира времето. Този инструмент е един от основните начини да се гарантира безопасността и Windows-инфраструктура.

За удобство на управление на групови правила, можете да използвате не само на вградения в Windows Server дистрибуции помощната програма «gpmc.msc». но също така предлага Microsoft полезност "Опростени настройки за сигурност» (Мениджър Съответствие SCM-сигурност). чието име напълно описва целта.

Тази мярка е много очевидно, но това не трябва да се пренебрегва. За да блокирате връзки до отдалечени настолни компютри до паролата на потребителя не е уточнено, отворете програма "Компютър Configuration" -> "Настройки на Windows" -> "Настройки за сигурност" -> "Местна политика на сигурност ->" Настройки за сигурност "и даде възможност на (Активиране) "Профили: позволи използването на празни пароли само когато входа на конзолата (Accounts: Limit местно използването сметка на празни пароли, за да утеши само за влизане).

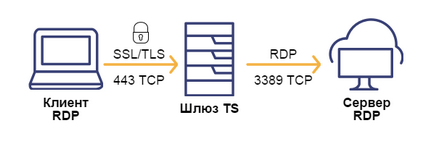

Разбира се, логиката шлюза Remote Desktop включва използването на отделна машина за него. В този случай, това не означава, че не можете да използвате виртуална машина разположени върху някоя от домакините на вашата частна мрежа.

Инсталиране на услугата TS Gateway

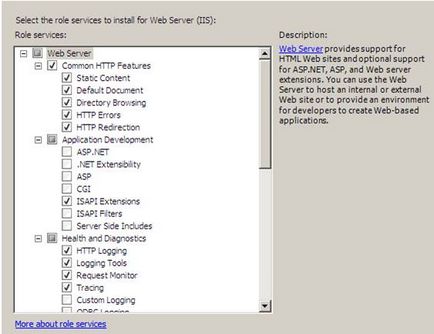

- Отворете Сървър мениджър Utility (Management Server) -> Роли раздела -> Добавяне на роля

- На страницата Изберете сървър роли, изберете Terminal Services (Remote Desktop Services)

- В Роля кутия Услуги избор, изберете TS Gateway (Gateway отдалечен работен плот) и кликнете Next

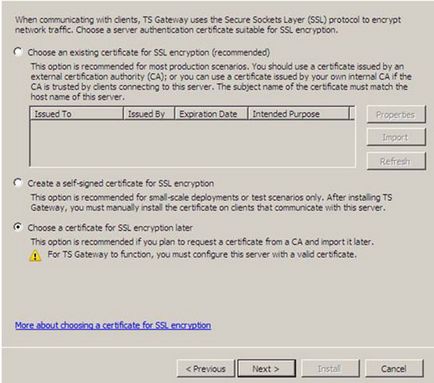

- На страницата, изберете SSL криптиране за сертификат за удостоверяване на сървъра, изберете Избор на сертификат за SSL криптиране по-късно. Този избор се дължи на факта, че Gateway TS все още не е генериран сертификат.

Създаване на сертификат за услугите за отдалечен работен плот Gateway

За да започне SSL-връзка от клиента ПРСР, трябва да се създаде портал, съответстваща сертификат:

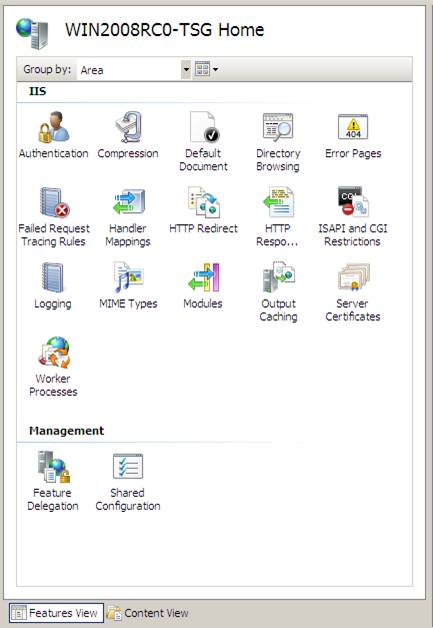

- В менюто администрация, изберете IIS Мениджър модула в

- В лявата част на диалоговия прозорец, изберете сървъра, който желаете, и след това щракнете върху сървър Сертификати -> Създаване на сертификат за домейни

- На Посочете името на собственост, уточни необходимата информация. Забележка полето Име на споделеното - трябва да съвпада с името в настройките на клиента услуги от ПРСР.

- На следващата страница, изберете Online името на Certification Center Enterprise CA. от името на което трябва да бъде издаден сертификат и въведете името на мрежата от стойността на параметъра.

Сега малко информация за сертификата показва в Свидетелствата на сървъра. Двукратно щракване върху този сертификат, можете да видите информация за мястото на местоназначение, както и присъствието на частния ключ за сертификата (без която не се използва сертификат).

Настройване на TS Gateway да използва този сертификат

След създаването на сертификата, трябва да конфигурирате терминал шлюза да го използвате:

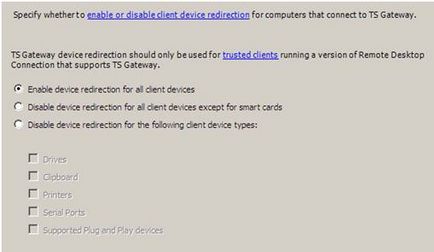

Активиране на пренасочване устройство за всички клиентски устройства. Можете също да деактивирате пренасочване на част от видовете устата-ин. На параметри на страницата с резултати TS ОСП рано избраните параметри и завършени съветника за конфигуриране.

За да се гарантира безопасността на ПРСР връзка, когато връзката със сървъра не се извършва чрез VPN, се препоръчва да се използва SSL / TLS-тунелиране връзка.

Също така се даде възможност на по-горе вариант е възможен и чрез менюто за управление на сървър, Remote Desktop (Remote Desktop Configuration домакин на сесия). Connections, като изберете от списъка желаната връзка и навигация към тях, където можете да избирате нивото на сигурност «ниво на сигурност». TLS-криптиране за сесии изискват най-малко на сървъра сертификат. Като правило, той вече е в системата (генерирани автоматично).

Отваряне на функцията "Управление на вашия сървър за отдалечен работен плот (Remote Desktop сесия за конфигурация на хоста)» чрез менюто "Администрация", за да изберете TLS-тунелни RDP-връзки. -> връзки до отдалечени работни плотове "

Една от основните предварителни задачи за планиране на сигурността на сървърни инфраструктури е да диверсифицират риска на критични инфраструктурни сегменти на една успешна атака на отделните възли. Колкото повече роли поема всеки възел, толкова по-привлекателна мишена за атаки става и по-сериозни последствията могат да бъдат липса на възела. За да се намали тези рискове, е необходимо, първо, да се направи разграничение между критичните сървъри роли на сцената на инфраструктурното развитие (при наличност), и второ, да деактивирате услуги на сървъри и роли в използването на които няма реална нужда.

В идеалния случай, един сървър трябва да изпълнява специфична функция (домейн контролера, файлов сървър, терминален сървър и т.н.). Но тъй като на практика това разнообразяване на ролите рядко е възможно в пълна степен. Можете обаче да се прави разлика между функциите на машината, колкото е възможно.

За изолацията на ролите, за да се използват специализирани сървъри за всяка конкретна задача. Може също да се използва за ролята на виртуалните машини, конфигуриране на параметрите на сигурността им, както се изисква. Към днешна дата, технологията за виртуализация не може да преживее забележими ограничения в функционалността на виртуални хостове и може да предложи високо ниво на производителност и стабилност. Конфигурирани правилно виртуална инфраструктура може да се окаже ценна алтернатива на скъпо "желязо" за тези, които искат да диверсифицират риска на сериозни поражения.

Ние, екипът на облак услуга 1cloud.ru. от своя страна, не ограничава независим създаването на клиентски виртуални машини за отдадени под наем на нашите виртуални сървъри. Ако искате да инсталирате Windows виртуална машина на вашия сървър, просто се свържете с нашата техническа поддръжка с искане съответната опция.

За съжаление, към днешна дата, за Server Core поддържа само някои от функциите на Windows Server, който е защо тази система не може да се нарече пълна. Може би в близко бъдеще ситуацията ще се промени.

P. S. Други инструкции:

Свързани статии