В тази статия аз съм се обяснява как да използвате инструмента за BitLocker без използването на Trusted Platform Module на Trusted Platform Module (TPM). TPM - специална защитна чип, който е вграден в почти всички дънни платки, произведени днес. Ако използвате BitLocker в комбинация с чип TPM, ние получаваме по-висока степен на защита, но в същото време да увеличи сложността на монтажа и управление, както и режийни разходи

ИТ инфраструктурата за вашето предприятие

Екипът на BitLocker на Microsoft е реализирала редица опции за конфигуриране, които му позволяват да работи в, не са оборудвани със системи за TPM. Даваме подробности за всички стъпки, които трябва да изпълняват, за да инсталирате и започнете да използвате BitLocker на компютър, който не е оборудван с TPM. Знаеш ли какво означава да се заменят с това устройство, и как да се следват препоръките.

Защитете операционна система устройството, без използване на TPM

BitLocker инструмент може да се използва без TPM за защита на операционната система на устройството, както и фиксирани или подвижни носители за съхранение на данни. Ако възнамерявате да използвате BitLocker без TPM за защита на операционната система на устройството, към стандартен процес на инсталиране на продукта, който ще бъде разгледан по-долу, трябва да се направят малки промени; Освен това, преди да се пристъпи към инсталиране на BitLocker, вие ще трябва да бъде допълнително GPO корекция.

За организиране на защитата на BitLocker означава операционна система диск без TPM, имате нужда от съхранение на данни USB-устройство, както и компютър с BIOS на системата, която ви позволява да стартирате от това устройство. Това изискване е необходимо, тъй като USB-диск, съдържащ ключовата BitLocker криптиране в момента на стартиране на системата трябва да бъде свързан и BIOS се чете средства. След това потребителят трябва да инсталирате USB-устройството по време на процедурата по пускане в експлоатация, за да отключите шифрованите операционна система диск.

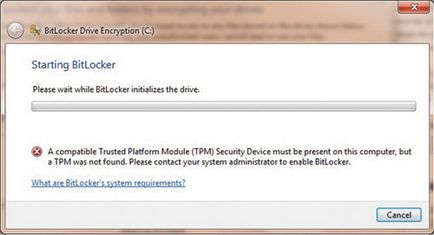

1. Екран Грешка при инициализиране на капитана на прозорец на устройства с BitLocker Encryption, когато се опитате да защитите организация диск с операционна система

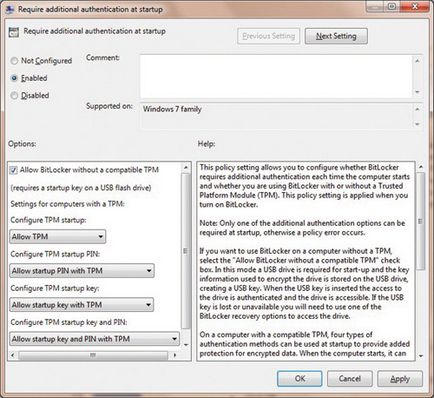

Екран 2. BitLocker конфигурация за работа без TPM

След като направите тези промени в GPO, на устройства с BitLocker Wizard Encryption няма да генерира грешка поради липса на или неправилна настройка на TPM. В предпочитан вариант, тъй като само при стартиране на майстор ще покаже Изискване ключова Startup на всеки стартиране. Когато изберете предпочитаният вариант старт, съветникът ви подканва да инсталирате преносимо устройство USB памет за съхранение на клавиша за стартиране. След успешното завършване на съветника, на устройства с BitLocker система за шифроване ще бъде всеки път, когато стартирате офертата, за да инсталирате BitLocker USB ключ.

Процесът на шифроване

Благодарение на процеса на инсталация за шифроване на устройства с BitLocker майстор е лесно, но не прекалено бързо. Учител може да работи в продължение на дълъг период от време (до няколко часа), който се определя от размера на диска. На дисково криптиране на данни капацитет от 45 GB в програма BitLocker отне около два часа. Приятно ми е да се отбележи, че процесът на криптиране се извършва във фонов режим, и през това време компютърът може да се работи. И все пак, аз препоръчвам на читателите, за да завършите процеса на шифроване не ви зарежда и други задачи, тъй като това може да доведе до намаляване на производителността на компютъра.

Преди да стартирате съветника на устройства с BitLocker Encryption, се уверете, че да се премахне пълно резервно копие на данните, съхранени на диска, че вие ще защитите с BitLocker. Магистър е изключително надежден, което, обаче, не дава пълна гаранция срещу повреди (на разположение, например, провала на хардуерните компоненти на диск).

За да стартирате съветника на устройства с BitLocker Encryption, отидете на модула в устройства с BitLocker Encryption контролния панел. Вие ще видите списък с всички томове, които са достъпни за BitLocker криптиране средства (системния диск на операционната, фиксирани и преносими устройства). Ако видите предупредително съобщение - например, предупреждение за липсата на TPM, - първо трябва да следвате стъпките в предишния раздел.

В модула прозорец на устройства с BitLocker Encryption, изберете Включете BitLocker за конфигурацията на устройство, което възнамерява да защити. Устройства с BitLocker Wizard Encryption се появява на екрана. Можете да използвате и други начини да се започне съветника: Щракнете с десния бутон върху иконата на устройството в Windows Explorer и изберете от Включете в менюто на BitLocker.

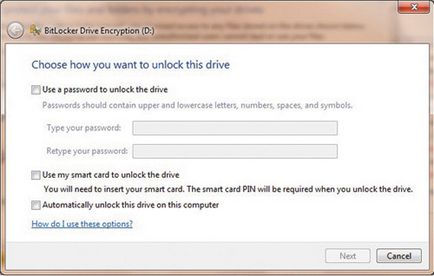

3. Избор на екран отключване на BitLocker съветника на устройства с BitLocker

На този етап, на екрана се показва съветника, където потребителят трябва да отговори на въпроса дали да се започне процеса на шифроване веднага. щракнете върху бутона Старт за шифроване, за да продължите.

След като Windows криптиране на сигнала на състоянието на лентата за напредъка. Когато се работи с сменяеми устройства за съхранение на данни, можете да направите пауза и след това да възобнови процеса на криптиране (за пауза, натиснете бутона Пауза). Тази опция може да бъде полезно, когато се наложи да премахнете съответния диск в процеса на криптиране. Пауза и възобновяване на функция не е налична, когато се шифрова операционна система диск или не-сменяеми устройства за съхранение на. След приключване на процеса на шифроване, щракнете върху Затвори.

За да се отговори на въпроса, дали е защитен диск с BitLocker инструмент или не, просто погледнете иконката на устройството в прозореца на Windows Explorer. Когато съдържанието на криптиран диск, заключване символ се появява в горната част на характера му. Златото затвори заключване означава, че устройството е заключено, Грей отворен катинар се появи след отключване на устройството. За отключване на устройството, покрай процеса на шифроване, щракнете с десния бутон на мишката и от падащото меню изберете Отключи Драйв. отключването на екрана; върху него можете да въведете парола за отключване (екран 4). Бих искала да отбележа, че настройката Автоматично отключване на този компютър от сега нататък може да се използва само в случаите, когато диска на операционната система също е защитена с BitLocker.

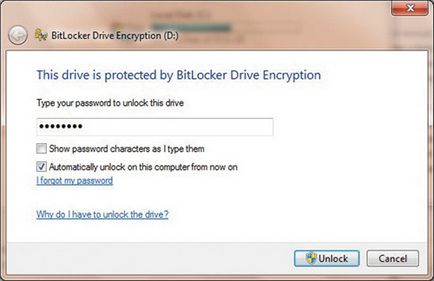

4. Дисплей Отмени заключване данни дискови защитени с BitLocker

File Integrity Проверка BitLocker средства

Методът за защита на защитеното стартиране на операционната система диск означава използване на TPM има своите предимства и недостатъци. Заедно с криптиран съдържанието върху силата на звука BitLocker предвижда също за проверка на целостта на файла. Както отбелязахме по-горе, по време на зареждане и да стартирате операционната система, тази функция автоматично оценява състоянието на зареждане на файлове, като например BIOS, сектор за начално зареждане и зареждане сектор NTFS. Ако нападателят ще бъде поставен в един от стартиране на файлове, зловреден код или промяна на един от файловете, BitLocker ще открие това и ще попречи на зареждане на операционната система. След това BitLocker преминете в режим на възстановяване, както и за да си възвърнете достъпа до системата, ще трябва да използвате парола или ключ за възстановяване.

BitLocker се реализира в механизма за целостта на продукта файл проверка е много полезна, но, от друга страна, когато използвате този продукт, има допълнителни усложнения, свързани със създаването и управлението на TPM. Когато обслужвате мрежите, в които се използва активно за BitLocker, тези недостатъци не може да се подценява - особено в контекста на общата цена на притежание.

Втвърдяване

Жан де Клерк ([email protected]) - служител по сигурността на офис HP компания. Тя е специализирана в управлението на идентичността и сигурността на настройките в продуктите на Microsoft

Надеждно обслужване защита сметки с период неограничен срок на валидност на пароли

Обектът на Group Policy (GPO) Отказ за влизане на местно ниво трябва да се използва за всички сметки за услуги, в резултат на блокирали един от начините да атакуват - онлайн регистрация (например регистрация с помощта на клавишната комбинация Ctrl + Alt + Del) на вашия компютър с този профил запис. Повечето експерти по сигурността се мръщят по сметки в период неограничен срок на валидност на пароли. Понякога, обаче, може да разчита на такава сметка е почти невъзможно. От особено значение е възможността за използване на сметката, от всяка точка на мрежата, което може да доведе до злоупотреби. За да успокои одитори и специалисти по сигурността, искам да предлагат лесен начин за извършване на правилата за безопасност при поддържане на сметки за услуги с пароли за неопределен срок. Следвайте стъпките по-долу.

- В Directory (AD) домейн Active, създаване на група за сигурност, например с името DenyLogonsLocal. В тази група ще трябва да въведете лични карти, което е трябвало да стартира услугата или процеса, но не се използват за онлайн регистрация на всеки компютър в домейна.

- Създаване на GPO с компютър с конзолата за Group Policy Management (GPMC). конфигурация на потребителя може да се изключва, тъй като не се изисква.

- Отиди \ Настройки за защита Настройки Windows \ местни политики \ правата на потребителите Задачи \ Deny влизане на местно ниво. Въведете групата за сигурност, изготвен в стъпка 1 и запазване на GPO.

- Уверете се, че GPO е настроен на регистрирани потребители. Тъй като всички компютри в домейн - част от заверено потребител, обектът се прилага за всички работни станции и сървъри.

- Свързване на тази на GPO на ниво домейн, без възможност за замяна (това гарантира, че никой няма да отмените работата си в организационна единица на по-ниско ниво - ОУ) и режим на поддръжка за компютърна конфигурация.

- Изчакайте новата GPO няма да се прилага за работни станции и сървъри, а след това се опита да извърши онлайн регистрация от работна станция или сървър с помощта на един от идентификаторите, членове на групата за сигурност, получен в Етап 1 Run регистрация ще се провалят.

- Ако има двама или повече области, можете да сложите една група от надежден домейн в GPO. Но това е полезно да се подготвят такива GPO обекти от двете страни (в случая на двупосочен доверие).

само необходимите разрешения по сметките се насърчават да предоставят, но не автоматично присвоите администраторски достъп, тъй като по-голямата част от услуги и процеси може да работи без административни разрешения. За профилите, които се нуждаят от достъп до корен, добави идентификаторите на местната административна групата на сървърите или работни станции да се гарантира, че процесът и да се уверите, че този номер не е подходящ за интерактивно влизане. В резултат на това и двамата ИТ отдела и групите за сигурност са като стъпка в по-сигурна среда.

Кевин Villenborg - разделение ръководител на Directory Services за голяма международна застрахователна компания. Тя е специализирана в проектирането на Active Directory, политика Group, диагностика и управление на сигурността

Сподели снимки с приятели и колеги