SSTP (Secure Socket Tunneling Protocol - защитен цокъл на тунел) и функции VPN в бъдеще.

Проблеми с типичен VPN

Secure Socket Layer (Secure Socket Layer) или SSL, използва криптографски система (криптографската система), която използва два ключа за шифроване на данни - публичен ключ (обществени) и частен ключ (частен ключ). Публичният ключ (публичен ключ) е известно на всички, а затвореното (частни), известна само на получателя. Благодарение на това SSL създава защитена връзка между клиент и сървър. SSL VPN позволява на потребителите да създадат сигурен отдалечен достъп от всеки уеб браузър, свързан виртуална (уеб браузър), за разлика от виртуалната частна мрежа. Бариерен нестабилно съединение се отстранява. Когато SSL VPN сесия става всичко безопасно, докато не се постига само с SSL.

Защитен контакт тунелиране протокол (защитен контакт тунелиране протокол), наричан също SSTP, е по дефиниция протокол заявка слой (приложение слой протокол). Тя е предназначена за създаване на синхронен взаимодействие със съдействието споделянето на двете програми. Благодарение на него, има няколко възможни приложения на връзки на една връзка между възлите, което да се постигне ефективно използване на ресурсите на мрежата, които са налични в тази мрежа.

SSTP протокол въз основа на SSL, отколкото PPTP или IPSec и използва TCP порт 443 за предаване SSTP трафик. Въпреки, че е тясно свързана с SSL, че е невъзможно да се направи пряко сравнение между SSL и SSTP, защото SSTP е само протокол тунелиране (тунелиране протокол), за разлика от SSL. Има няколко причини за избор на SSL, IPSec, а не като основа за SSTP. IPSec е насочена към подпомагане на връзката регионно за място VPN свързаност, и следователно SSL е по-добра основа за развитието на SSTP, защото той поддържа роуминг (роуминг). Други причини за не използване на IPSec, са както следва:

SSL VPN се оказа по-подходяща основа за развитието на SSTP

SSL VPN решава тези проблеми и много други. За разлика от SSL основи, SSL VPN осигурява сигурна сесията. Не е нужно статичен IP, и в повечето случаи не изисква клиент. защото свързване към интернет през уеб браузър по подразбиране на TCP / IP протокола за връзка. Клиенти, свързващи чрез SSL VPN, могат да се получават компютърен достъп до мрежови ресурси. Прозрачен до потребителя, трафикът на компютъра може да бъде ограничено до определени ресурси въз основа на критерии, които описват бизнеса.

разширение VPN - SSTP

Развитието на SSTP е причинена от липсата на възможности за VPN. Основната VPN недостатък - е нестабилен съединение. Това се случва поради липса на покритие райони. SSTP VPN значително разширява зоната на покритие на съединението по този начин намалява проблема до минимум. SSTP установява връзка за сигурен HTTPS протокол; Това осигурява на клиентите сигурен достъп до мрежата за рутери, NAT маршрутизатор, защитна стена (защитна стена) и уеб прокси сървъри (уеб Близък), без да се притеснявате от обичайните проблеми с блокиране на порт.

SSTP не предназначен за връзка сайт на сайт за VPN връзки, както и за използване при свързване клиент към мястото на VPN връзки.

SSTP успех може да се намери в следните възможности:

- SSTP използва HTTPS за установяване на защитена връзка

- Тунел SSTP (VPN) ще работи по-Secure HTTP. проблем с връзките на VPN, работещи на Tunneling протокол протокол от точка до точка (PPTP) или Tunneling протокол протокол Layer 2 (L2TP) е фиксиран. Уеб прокси (Web пълномощници), защитна стена (защитна стена) и рутер Network Address Translation (NAT) рутери, разположен на пътя между клиента и сървъра вече няма да блокира VPN връзки.

- Намаляване на броя на проблеми с конвенционален порт блокиране

- Проблеми с блокировка връзка срещу заключване пристанища PPTP GRE или L2TP ESP на защитна стена (защитна стена) или NAT маршрутизатор, който не позволява на клиентите да се свързват към сървъра вече не е проблем, тъй като постигнато широко съединение. Клиентите могат да се свързват от всяко място в Интернет.

- SSTP е вграден в операционната система на сървъра Longhorn

- SSTP Client е вградена в Windows Vista SP1 операционна система

- SSTP не предизвиква нови проблеми, защото контрол на крайния потребител контрол на крайния потребител VPN остават непроменени. В SSTP, който използва VPN тунел е построен направо в софтуера интерфейси за клиенти и сървъри Microsoft VPN.

- Пълна поддръжка на IPv6. SSTP VPN тунел може да бъде инсталиран на IPv6.

- Използвайте интегрирана NAP подкрепа (защита на достъпа до мрежата), за да провери състоянието на клиента.

- Силна идентификация (Strong интеграция) на клиента и сървъра MS RRAS, с възможност за двуфакторна автентикация (двуфакторна автентикация).

- Повишена VPN покритие от няколко точки, за да практически всяка интернет връзка.

- SSL капсулиране проследяване на порт 443.

- Тя може да се контролира и наблюдава като се използва приложния слой защитни стени като ISA сървър.

- Напълно мрежа разтвор VPN, а не просто тунел за кандидатстване за единно прилагане.

- Интеграцията в Националния план за действие.

- Може да се интегрира и конфигурира с помощта на политики, за да проверите състоянието на клиента.

- Една сесия е създадена за SSL тунела.

- Тя не зависи от приложението.

- -Сигурна автентикация сравнение с IPSec

- Подкрепа за не-IP протоколи - едно голямо подобрение през IPSec.

- Няма нужда да купуват скъпи и trudnonastraivaemogo хардуерна защитна стена (хардуерна защитна стена), който не поддържа интеграция с Active Directory и двуфакторна автентикация.

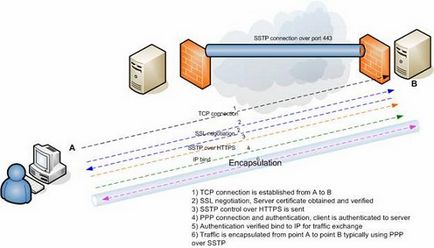

Фигура 1.1 механизъм SSTP съединение

Как SSTP на връзка, въз основа на VPN, на седем етапа

Microsoft е уверен, че този протокол ще помогне за облекчаване на проблема с връзка VPN. експерти RRAS Сега подготвяме да се интегрират с SSTP RRAS, така че протоколът ще бъде част от решението, което ще се развива по-нататък. Единственото изискване в момента е, че клиентът трябва да работи с Vista и Longhorn сървърни операционни системи. Набор от инструменти, предоставени от тази малка протокол, е богат и много гъвкава, така че протоколът ще се увеличи на опита на потребителите и администраторите. Аз прогнозирам, че устройствата ще бъдат интегрирани в тестето протокол за сигурна комуникация (стека за сигурна комуникация) и проблеми с NAT скоро ще бъдат забравени, тъй като ние ще се премести на готов решение 443 / SSL.

заключение

SSTP - идеалното допълнение към набор от инструменти, които VPN инструментариум позволява на потребителите да се свързват отдалечено и сигурно към корпоративната мрежа (корпоративна мрежа). Блокиране на отдалечен достъп и проблеми NAT принадлежат на миналото, когато използвате този протокол. Всички технологията е стабилен, добре документирана и работи перфектно. Това е страхотен продукт, и това е много добре дошъл в момент, когато е необходимо за отдалечен достъп.