В предишната статия на DirectAccess технология, аз боядисани определенията, свързани с тази технология, описана изисквания за инфраструктура за разполагане на DirectAccess в организацията, описана технологията за свързване към интранет чрез DirectAccess. В тази статия ще се счита от клиента DirectAccess да се свържете с интранет ресурси са описани изключенията защитни стени и дистанционно управление на клиенти DirectAccess, и тя ще бъде разказа за проверка на автентичността на DirectAccess. Раздел държи описание на НАП - технология на Microsoft, предназначени за контрол на достъпа до мрежата, изградена въз основа на хост компютъра, въз основа на информацията за състоянието на клиента компютърната система. принцип мониторинг DirectAccess Също така описва накратко.

Интернет трафикът и интранет трафик

За разлика от виртуални частни мрежи, които са склонни да се по време на работа, за да премине през себе си целия трафик към и от интранет и интернет, като по този начин значително се забавя достъпа до над мрежата, DirectAccess не минава през интернет трафик на корпоративната мрежа, във връзка с които клиентът не забележите Няма промени в достъпа до интернет. Това е така, защото DirectAccess. благодарение на IP протокола - HTTPS разделя трафика към интранет от интернет трафика, като по този начин се намалява количеството на ненужни трафик, идващи към вашия корпоративна мрежа, както схематично е показано на следващата фигура.

Фиг. 1. По подразбиране интернет трафика не преминава през сървъра DirectAccess

С помощта на защитната стена на Windows с разширена защита, ИТ администраторите могат да имат пълен контрол върху кои приложения могат да изпращат трафика и какви подмрежи да получите достъп до клиентски компютри.

защитна стена изключения

В следващата таблица са на изходящи изключения DirectAccess защитната стена за входящия и изходящия трафик DirectAccess сървър.

Например, освен за интернет интерфейс на защитната стена ще бъде, както следва:

[Всички] позволи входящ до [IPv4 адрес на Интернет изложение адаптер на DirectAccess сървъра] за [протокол или порт]

[IPv4 адрес на интернет изложение адаптер на DirectAccess сървър] за [протокол или порт] оставя да изходящи [Всяко]

Следващата таблица показва на защитната стена изключения за входящи и изходящи трафик интранет и клиенти DirectAccess:

Всички IPv6 свързаност

UDP 500 IKE / AuthIP

Тази таблица показва, че ако има защитна стена между сървъра DirectAccess и останалата част от интранет, пристанищата и протоколи, които трябва да бъдат отворени на защитната стена, в зависимост от вида на връзката и да използват DirectAccess клиент за достъп до интранет ресурси. Тези изключения позволяват всички IPV 4 и 6 IPV трафика към и от сървъра DirectAccess, клиентите могат да получат достъп до контролери Активни домейни Directory. CAS. и други интранет ресурси.

Дистанционно управление на клиенти DirectAccess

С DirectAccess. ИТ администраторите могат отдалечено администриране DirectAccess клиентски компютри. Те могат да инсталират актуализации на защитата, генериране на отчети за конфигурацията на хардуера и софтуера, инсталиране на приложения и дори стартирате компютъра на клиента с помощта на Remote Desktop. С DirectAccess, когато общуват с клиентите се използва изключително IPV 6 протокол, както и всяко приложение, което използва администраторът трябва да поддържа IPV 6 за да се свържете към отдалечен DirectAccess клиент.

В допълнение, когато ИТ администратор използва приложение, което се свързва с клиента DirectAccess използване Teredo като технологията преход за изпращане на IPv6 трафик през IPv4, правило активирана защитна стена отметка Edge Traversal за това приложение трябва да се допуска и конфигуриран на клиентския компютър.

• Използвайте ръб = да опция за командване Netsh advfirewall защитна стена при добавяне или промяна на довеждащата правило.

За компютър, който се контролира от Teredo е необходимо да се уверите, че компютърът има резолюция за входящи заявки ехо ICMPv 6 и включени правило за Edge прекосява. Netsh.exe команда за това правило се прилага, както следва:

Netsh advfirewall защитна стена, добавете име правило = "молба Входящ ICMPv6 Echo с Edge прекосява" протокол = ICMPv6: 128, всеки реж = в действие = позволи ръб = да Профилът = публични, частни

Следният пример показва как да активирате правило за отдалечен работен плот с ръб прекосява с помощта на командата Netsh.exe:

Netsh advfirewall защитна стена, добавете име правило = "отдалечен работен плот" профил = публични, частни реж = по програма = система действие = позволи протокол TCP = localport = 3389 ръб = да remoteip =

За да се гарантира на автентичността и отдалечен десктоп шифроване, трябва да добавите следното правило:

Netsh advfirewall защитна стена, добавете име правило = "отдалечен работен плот" профил = публични, частни реж = по програма = система действие = позволи протокол TCP = localport = 3389 = сигурност authenc ръб = да remoteip =

За да използвате тези възможности, трябва да се уверите, че връзката е осигурена от транспортно средство IPSec политика. която дава възможност за комуникация между сървъра за управление и клиента.

На разположение на обществеността имената на

Връзка между клиенти DirectAccess

В зависимост от приложението се използва, клиенти DirectAccess могат да общуват директно с други клиенти DirectAccess. когато те са извън вътрешната мрежа. Приложения, които позволяват на потребителите да се свързват директно един до друг, наречен Peer - Да - Peer (P 2 P) приложения.

За да се свържат надеждно определени приложения, необходими:

• Създаване на правила IPsec транспорт. свързваме ги с правилата на защитната стена за всяко приложение, което клиентите ще бъдат показвани с общите принципи на политиката:

Режим на транспорта, RequestinRequestout, Non-Corp v6 <=> Non-Corp v6. Упълномощаване = сертификат Computer, профил = публични, частни

• Създаване на правилата на защитната стена на Windows за всяко приложение. Така например, Remote Desktop ще изглежда на следните правила:

Профил = публични, частни; Програма = C: \ Windows \ system32 \ mstsc.exe; Позволете ако сигурна + криптиране; Входящ; TCP 3389

За да конфигурирате правила IPsec можете да използвате Netsh команда:

Netsh advfirewall правило consec добавка endpoint1 =

За да конфигурирате правила на защитната стена на Windows с помощта на Netsh команди, необходими, за да направите следното:

Netsh advfirewall защитна стена добавите правило име = "отдалечен работен плот" профил = публични, частни програма = система действие = позволи сигурност = authenc протокол TCP = localport = 3389

И накрая, допълнителна сигурност може да бъде конфигуриран да се предотврати комуникацията между клиенти DirectAccess когато бездейства. Това може да се постигне чрез промяна на правилата за сигурност връзка: действие = requireinrequestout. което може да доведе до загуба на всички връзки не са криптирани IPv6 домакини.

Изходящите връзки с други клиенти на DirectAccess ще бъдат осигурени, независимо от приложението. Изходящи връзки към интернет, и клиенти, които не са свързани с DirectAccess няма да бъдат защитени.

Проверка на автентичността на DirectAccess

DirectAccess и Защита на мрежовия достъп (NAP)

Както бе посочено в предишния раздел, NAP (Network Access защита) - технологията на Microsoft. Тя е предназначена за контрол на достъпа до мрежата, изградена въз основа на хост компютъра, въз основа на информацията за състоянието на клиента компютърната система.

NAP работи като сървър и клиент компонент. За да накарате компонентите на клиента и сървъра работят заедно, трябва да конфигурирате настройките за НРП както на клиентския компютър и сървъра.

сървърни компоненти трябва да удостоверят здравето на клиентски компютри, както и за определяне на ресурсите на мрежата на разположение на клиентски компютри.

Клиентски компоненти са отговорни за събирането на данни за състоянието на здравето на клиентски компютри, поддържане на клиентски компютър в добро работно състояние, както и данни за състоянието на здравето на клиента компютри сървъра компонент.

За да получите достъп до мрежата, клиент NAP първо събира информация за изпълнението на локално инсталиран здраве агент софтуер, наречен система (SHA). Всеки SHA, инсталиран на компютъра на клиента предоставя данни за текущите параметри или действия, за да следите на които беше предвидено. Информация от SHA ще Агент NAP. което се осъществява на локална компютърна услуга. NAP Агент услуга показва обобщена информация за изпълнението на вашия компютър и да го изпраща към един или повече клиенти към изпълнението на НПД. клиент изпълнение - софтуера, който взаимодейства с НПД точки за достъп до мрежата или връзката с него.

За да се съобразят с правилата за сигурност и производителност на компютъра и да се намали рискът от разпространение на зловредни програми за клиенти, които не отговарят на изискванията, можете да забраните достъпа до ресурси в Интранет и да общуват с компютри, които отговарят на всички изисквания. Използването на мрежа за защита на достъп (NAP) във връзка с DirectAccess. ИТ администраторите могат да изискват клиентите DirectAccess са функционални и са в съответствие с корпоративните политики и здравни изисквания. Например, клиентски компютри могат да се свързват към сървъра DirectAccess. само ако имат най-новите актуализации за сигурност и малуер подписи, както и извършването на други изисквания на настройките за сигурност.

Ако използвате Защита на мрежовия достъп във връзка с клиенти DirectAccess DirectAccess активирана защита NAP трябва да осигури здравни сертификати за удостоверяване при инсталиране на първоначално свързване към сървъра DirectAccess. здравен сертификат съдържа идентифициране и валидиране на системата на компютъра. Както е описано по-горе, клиентът DirectAccess е активирана защита NAP получава здравен сертификат чрез изпращане на информация за състоянието на здравето им в игра, който се намира в Интернет. Здравен сертификат трябва да бъде подготвен да се установи връзка с DirectAccess сървър.

Ако използвате Защита на мрежовия достъп във връзка с DirectAccess клиентския компютър, който не отговаря на изискванията за ефективност, който е бил заразен със зловреден софтуер не може да се свърже с вътрешната мрежа чрез DirectAccess. което ограничава възможността от разпространение на зловреден код. DirectAccess не е необходимо за защита на мрежовия достъп (NAP), въпреки че се препоръчва употребата му.

мониторинг DirectAccess

статус DirectAccess сървъра

статус DirectAccess сървър се обновява на всеки 10 секунди от разпит на съответните компоненти. Докато състоянието на всички компоненти в статуса на поръчката на сървъра също е в ред. Ако един или повече компоненти, съгласно която и да е предупреждение, статус на сървъра, също така ще показва предупреждение. Ако някой от компонентите работи с грешка, грешката ще бъде показано в статуса на сървъра. Ако и двете са налични като предупреждения и грешки, състоянието на сървъра ще се появи с грешка.

Списък на предупреждения и грешки се показва заедно с състоянието на сървъра, където можете да намерите и предложения за решения. Основните Съобщенията за грешки са грешки, свързани с паметта и натоварването на процесора. В някои случаи, може да получите точното решение, тъй като, да речем, сървърът Teredo е спрян или не ISATAP интерфейс.

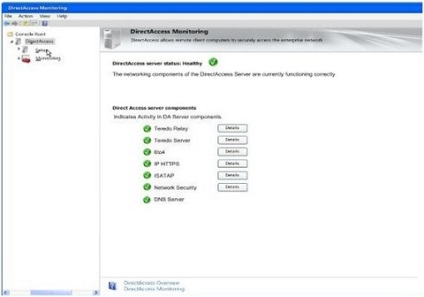

Фигура 3. Пример DirectAccess мониторинг възел.

компоненти DirectAccess сървърни

Раздел компоненти мониторинг DirectAccess сървъра показва общото състояние на следните компоненти: Teredo Relay, Teredo сървъра, 6to4 шлюза, ISATAP, IP-HTTPS, мрежова сигурност и DNS сървъри. Има и бутони, за да видите подробна информация за всеки един от компонентите (с изключение на DNS -server на), чрез натискане на който се отваря модула "за следене на ефективността", с броячи за избрания компонент.

На Teredo Relay. Teredo Server. ISATAP и 6-4 показва състоянието на "работа", в случай че има някаква активност в някоя от виртуални интерфейси по време на този интервал (10 секунди). IP - HTTPS и мрежова сигурност ще покаже работи в случай, ако е имало едно или повече активни сесии или тунели през последния набор интервал. Ако компонентът не е в състояние да извърши необходимите действия, или е под атака, състоянието му се променя до червено (грешка). Ако компонент е в режим на готовност (или не е бил активни работни места) - състоянието му жълт (предупреждение).

заключение

Показване: наследени Защитена

Свързани статии