Open Web Application Project сигурност (OWASP) - е проект с отворен код, за да осигури на уеб приложения. OWASP общност включва корпорации, образователни организации и лица от цял свят. Общността се стреми да създаде статии, ръководства, документация, инструменти и технологии, които са свободни.

Списък OWASP Топ 10 се основава на осем бази данни от седем компании, сред които четири консултантски фирми и три доставчици SaaS. Общият Базата данни съдържа повече от 500 000 уязвимости в стотици организации и хиляди приложения.

A1 Инжектиране на код

A2 Неправилно автентикация и управление на сесията

A3 включили напречно сайт (XSS)

A4 несигурните препратки пряк обект

А5 конфигурация опасен

A6 изтичане на чувствителна информация

A7 Липсата на достъп до функционално ниво на контрол

Cross-сайт искане фалшификация A8 (CSRF)

А9 Използване на компоненти с известни уязвимост

A10 Nevalidirovannye пренасочвания

Всички данни обикновено се съхраняват в специални бази данни, въз основа на която е построена под формата на въпроси, често написани на SQL заявки специална езикова (Structured Query Language - Structured Query Language).

Заявленията се използва SQL-заявки, за да получите, добавяте, променяте или изтривате данни, например когато потребителят редактирате личните си данни или попълване на формуляр на сайта. С липсата на проверка на данните от страна на потребителя, атакуващият може да се инжектира специален код под формата на уеб-базирано приложение, което съдържа част от SQL-заявка.

Например, за да се промени име или име на салдото по сметката Ви, за да видите салдото по сметката на някой друг, или, за да открадне чувствителни лични данни.

Тази уязвимост е в резултат на липсата на данни за потвърждение от страна на потребителя. Това позволява на атакуващия #xAB; приплъзване # Xbb; например в уеб форма, специално приготвени заявки, #xAB; измами # Xbb; приложението и да даде възможност да четат или пишат данни е нелегитимен.

Като цяло, този вид атака е често срещано име #xAB; грешки при проверката # Xbb; това се отнася не само за SQL-инжекция и ние ще се отнасят до този вектор повече от веднъж.

Недостатъци удостоверяване и съхраняване на сесия (Broken Authentication и управление на сесия)

скриптове между сайтове - XSS (Cross Site Scripting)

Първо, нападателят може да открадне вашата заседателен бисквитка, последствията от които са описани във втория параграф, само с няколко точки по-горе. Трябва да се отбележи, че не всички сървъри за приложения са уязвими за този тип атака, за това ще говорим отделно в точка номер 5.

На второ място, той може да бъде откраднат данни, въведени в форми на заразената страница. И това може да бъде чувствителни лични данни, или дори по-лошо, си кредитна карта, заедно с CVC-кода.

Несигурните препратки директни обект (несигурните Директни Позоваването обект)

Опасно конфигурация (Сигурност неправилно конфигуриране)

В допълнение, софтуерът трябва да е актуална: на всеки, намиращи се в различни софтуерни компоненти уязвимости - операционна система, уеб сървъри, сървъри на бази данни, сървъри за електронна поща и т.н. И дори ако приложението ви е правилно написана и внимателно проверява всички входящи данни, и като цяло добре защитено, това не означава, че един ден няма да има уязвимост в операционната система или уеб-базиран сървър.

Уязвимост на критични данни (Sensitive Изложение на данни)

Много уеб приложения не защитават поверителни данни като кредитни карти и идентификационните данни за удостоверяване. Нападателите могат да откраднат или модифицират тези слабо защитени данни, които се използват за собствените си цели.

Най-простият пример - прехвърлянето на данни през HTTP. Фактът, че данните се прехвърлят чрез протокола HTTP, няма да бъдат криптирани, и преминаването на данни от компютъра на потребителя с уеб-сървър, данните ще бъдат много различни компоненти: рутер или домашен офис рутер, рутер доставчик, рутера на канал, дата-рутера сървъра център на хостинг услуги, и така нататък. На всеки един от тези възли може да се скрие на зловреден софтуер, т.нар обучени програма, която чете целия трафик и предава към нападателя. И продължи да разглеждате данните по този въпрос на лични данни и данни за кредитни карти.

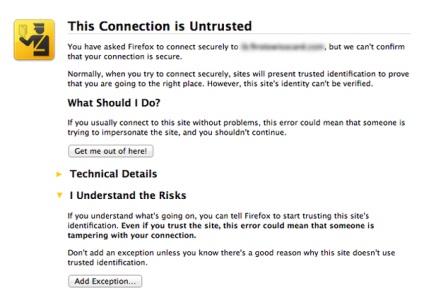

Друг проблем с SSL сертификат (а именно така наречените специален ключ, който използва за удостоверяване и шифроване на HTTPS) - да потвърди, че е бил издаден за този конкретен сайт. Ако сертификатът е изтекъл или преправен, ще видите следната картина:

Друг пример - липсата на криптиране на важни данни, като например пароли или номера на кредитни карти. Ако данните се шифроват, дори и в случай на получаване на неоторизиран достъп до сървъра, нападателят може да открадне поверителни данни. Чрез пароли, по-специално, следва да се прилага необратим хеш функция - да разчитам на криптограма не е възможно и проверка на парола се извършва чрез образуване на криптограма въведена парола и да я сравни със съществуващите в базата данни.

Липса на контрол на достъпа функции (Missing Функция ниво за контрол на достъп)

Същността на уязвимост, както подсказва името, е липсата на наличие на адекватен достъп до исканата обекта.

Повечето уеб приложения проверяват правата за достъп, преди показване на данните в потребителския интерфейс. Въпреки това, приложението трябва да изпълняват едни и същи проверки за контрол на достъпа на сървъра, когато поиска всяка функция. В крайна сметка, все още има много заявки за поддръжка на услуги, които често се изпращат във фонов режим асинхронно, използвайки AJAX технология.

Ако параметрите на заявката, не са достатъчно внимателно проверени, нападателите ще бъдат в състояние да изкове искане за достъп до данните, без надлежно разрешение.

Private, а може би и най-често срещаният случай на тази уязвимост, вече разгледахме в параграф 4 от настоящия член - липсата на идентификация на потребителя в лични съобщения.

поискване между сайтове фалшификация (Cross-Site Заявка за фалшификат, CSRF / XSRF)

атака вектор CSRF, известен също като XSRF, позволява на атакуващия да извършва действия от името на жертвата на сървъра, където не се прилага допълнително изпитване.

Ако жертвата е на посещение в сайта, създаден от нападателя от лицето й тайно е изпратил искане до над страницата на платежната система. В резултат на това - отиват парите по сметката на един нарушител, а след това, вероятно ще бъдат бързо се превръща в Bitcoin, или прехвърля в друг неотменимо система за плащане и да им се върне няма да успее.

активна сесия (например, система за плащане на страницата се отваря в нов таб на браузъра) Предполага се, че жертвата трябва да са били предварително удостоверяване на платежната система и трябва да се отвори.

Това решава проблема съвсем просто, и това ще бъде обсъдено в отделна статия за CSRF.

Използване на компоненти с известни уязвимост (Използване на компоненти с известни уязвимости)

Често уеб-приложения са написани с помощта на специални библиотеки или #xAB; рамки # Xbb; (На английски - рамка), които са предоставени от трети страни. В повечето случаи, тези компоненти са с отворен код, което означава, че те са не само вас, но също така и за милиони хора по целия свят, които shtudiruet техния изходен код, включително и за уязвимости на. И трябва да се отбележи, че те правят това не е напразно.

Уязвимост търсите (и намирането) в компоненти на система от ниско ниво, като например база данни на сървър, уеб-сървър, и най-накрая, компонентите на операционната система до ядрото си.

Важно е да се използват най-новите версии на компонентите и да следи за известни уязвимости, появяващи се в сайтове като securityfocus.com.

Този тип уязвимост, както и много други от по-горе, е един вид грешки при проверката данни производствени ресурси (валидиране).

Свързани статии