Сега, когато се разбере подробности за мрежовите ISA / TMG Firewall Networks, следващата стъпка е да се разбере как да се свържете тези мрежи. За да бъде домакин на един ISA / TMG Firewall Мрежи може да се свържете с хост в друга ISA TMG мрежа / Firewall мрежи, мрежата източник и целевата мрежа, за да бъдат свързани. Свързване мрежи ISA / TMG Firewall мрежи чрез създаване на правилата на мрежата (Network правило).

Мрежови правила, свързващи мрежата на ISA / TMG Firewall Networks един от двата начина: NAT или Route. Когато свържете мрежата ISA / TMG Firewall мрежи помежду си, можете също така да определят отношенията маршрут между двете.

Забележка: Обърнете внимание на формата на писане, мрежовите думите, когато аз пиша за мрежи. Word мрежа ( "мрежа"), написана с малка буква "н", означава мрежата в най-общ смисъл, а думата мрежата (Network), написана с главна буква "N", това означава, ISA / TMG Firewall мрежа мрежа.

Използвайте услугите на модерна печатница "Алмаз-печат." Можете да отпечатате флаери, визитни картички, брошури, плакати и още много други ...

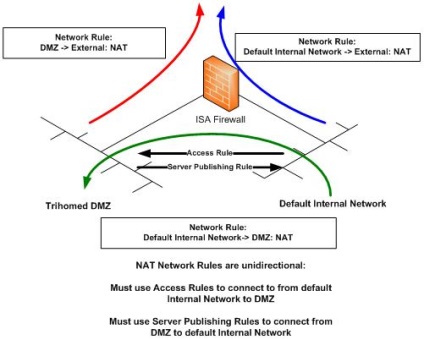

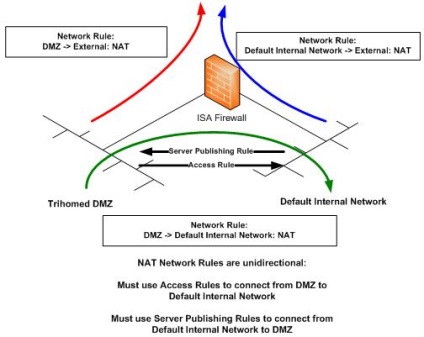

Като цяло, може да използва правила за достъп да се даде възможност на трафика в двете посоки в присъствието на една връзка маршрутизация между източника и дестинацията Web. Например, ако вашата стандартна между вътрешната мрежа и демилитаризираната зона има връзка маршрут, можете да използвате правила за достъп да се позволи на връзки от по подразбиране Вътрешна Мрежа за DMZ мрежа и да използвате правила за достъп разрешили връзките от DMZ мрежа по подразбиране Internal Network.

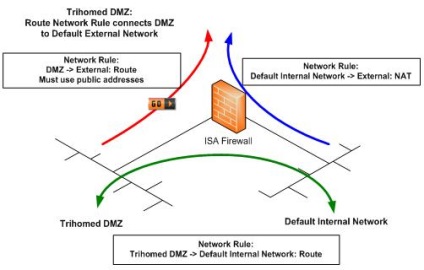

Примерни мрежа обикновено е показано на фигура 1. В този пример е показано мрежа обикновено DMZ мрежа, свързваща стандартна вътрешна мрежа, и връзката маршрутизация - този маршрут (път).

Не забравяйте, че винаги трябва да има мрежа Правило свързване на източник мрежа и целева мрежа. Дори и да се създаде правило за достъп, който позволява на възел, за да се свърже една мрежа в един възел на друг опит за връзка с мрежата няма да успее, защото в интернет не е свързан с правило мрежа. Този проблем е доста трудно да се открие и правилно, тъй като ако проверите трупите събития ISA / TMG защитна стена, в тях ще намерите само информацията, че опитът за връзка е отхвърлена, но не намери никаква информация за това, което проблемът е в липсата на мрежа правило. Най-малко това е защитната стена ISA. Аз не съм бил в състояние да го тествате върху защитните стени TMG. Въпреки това, този проблем трябва да бъде по-рядко в защитната стена TMG, защото, когато създавате нов уеб TMG мрежа, съветникът изисква да създадете правило мрежа, преди да се създаде мрежа. Със защитната стена ISA е точно обратното, че е възможно да се създаде мрежа, без да се създава правилата на мрежата.

Примери за мрежови правила

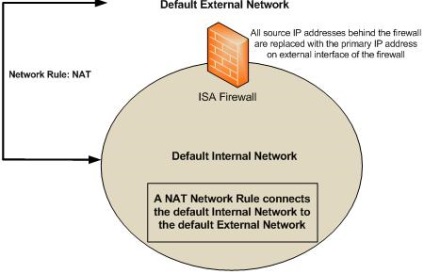

За да се разбере по-добре работата на мрежови правила, когато се свързвате мрежи ISA / TMG Firewall Networks, нека да разгледаме някои примери. Фигура 2 по-долу показва типична конфигурация ISA / TMG защитна стена със стандартна вътрешна мрежа и външен стандарт мрежа. В този пример, обикновено има мрежа, свързваща вътрешната мрежа със стандартен подразбиране за външна мрежа, както и мрежа обикновено определя NAT взаимодействието между мрежите.

ISA и TMG защитни стени могат да бъдат конфигурирани с няколко мрежови карти. Броят на мрежови адаптери, които могат да бъдат инсталирани на защитната стена ISA или TMG, неограничен. В действителност, дори можете да създадете виртуално карта с помощта на 802.1Q VLAN маркиране, ако си мрежова карта и мрежова карта драйвери поддържат тази конфигурация. Когато МОС защитна стена, имате няколко мрежови карти, можете да създадете ISA / TMG Firewall мрежата е за всяка мрежова платка (не забравяйте, нашата дискусия за Networks ISA / TMG Firewall Мрежи "в първата част на тази серия, че всяка мрежова карта е коренът ( "корен") всяка мрежа ISA / TMG Firewall Network).

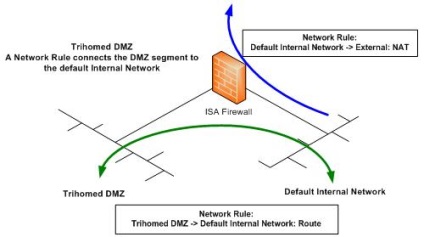

Фигурата по-долу показва, че защитната стена ISA инсталирани три мрежови карти. Една карта е свързана с по подразбиране за външна мрежа, един - по подразбиране вътрешна мрежа, и един - на DMZ мрежа. Правилата за защитната стена, създадени две мрежа:

- Мрежа Правило свързване подразбиране Вътрешна мрежа по подразбиране за външна мрежа, както и връзката на маршрута - NAT

- Мрежа Правило свързване подразбиране Вътрешна мрежа на DMZ мрежа, както и за маршрутизация отношения - Route

Интересна идея - училищни блогъри. Втората група. Побързайте!

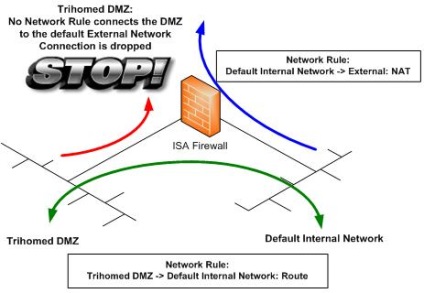

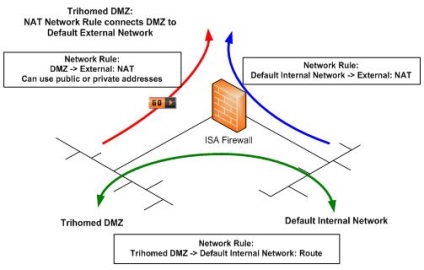

Какво мислите, че ще се случи, ако възел DMZ мрежа ще се опита да се свърже с по подразбиране възел външна мрежа? Тъй като няма правило мрежа, DMZ уеб свързване възли с възли на опит за свързване на външен стандарт мрежа е отхвърлена, както е показано на фигура 4 по-долу. Дори и да има правило за достъп, която дава възможност за свързване, опит за връзка ще се провалят, защото няма мрежа обикновено осигурява връзка между тези мрежи.

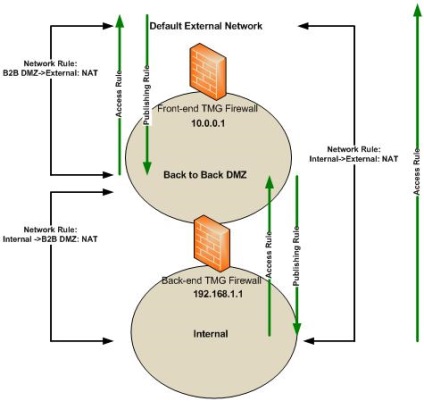

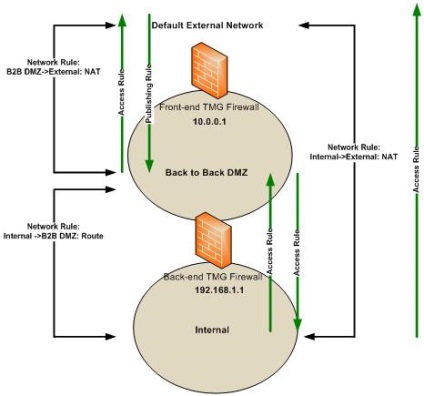

В следната ситуация обикновено причинява трудности: конфигурация ISA / TMG защитна стена вътрешните интерфейсни връзки (гръб до гръб). Вътрешният конфигурация на съединенията имат външен интерфейс (предния край) ISA / TMG защитна стена, свързан към интернет, както и вътрешен (Бекенд) ISA / TMG защитна стена, която е свързана към мрежата DMZ за външна стена и вътрешна мрежа зад вътрешния защитната стена.

В типичен ситуация, ISA / TMG защитна стена има външна връзка NAT маршрут между мрежата DMZ зад външната защитна стена и по подразбиране за външна мрежа. ISA / TMG вътрешна стена има NAT маршрут връзка между неизпълнението вътрешна мрежова и по подразбиране за външна мрежа.

заключение