Глава 6 съкращения, балансиране на натоварването и

гъвкавост

В тази глава ще разгледаме:

- Конфигуриране множество WAN интерфейс (мулти-WAN конфигурация)

- Конфигуриране на балансиране на натоварването на конфигурация на мулти-WAN

- Конфигуриране на Failover мулти-WAN

- Конфигуриране на балансиране на натоварването WEB-сървър

- Конфигуриране срив WEB-сървър

- Конфигуриране на защитната стена за преодоляване на срив CARP

въведение

Съкращения, балансиране на натоварването и толерантност към грешки са разширените функции на съвременните мрежи. Обикновено те се използват или необходими в големи и критични системи, така че не всички защитни стени и рутери поддържат тези функции. pfSense поддържа всички конфигурации в пълна степен.

Излишните (бекъп) WAN интерфейси (milti-WAN), осигурява на защитната стена няколко независими връзки към Интернет. pfSense позволява балансиране на натоварването и мелодия на отказоустойчивост на мулти-WAN интерфейс. Балансиране на натоварването (товара баланс) разделя целия трафик между двата интерфейса, а еластичността (срив) може автоматично да превключва на друг интерфейс, в случай на неизпълнение от страна на ток.

Балансиране на натоварването позволява pfSense разпределя трафика на определен тип (например WEB-трафик) между множество сървъри. Тя ви позволява да създадете свой собствен уеб ферма директно на pfSense.

Redundancy Firewall позволява стабилност на системата в случай на повреда на физически определена машина. Използването конфигурация pfSense CARP може да бъде конфигуриран за автоматично превключване на резервно копие на защитната стена в случай на повреда на основния.

Конфигуриране множество WAN интерфейс

Тази рецепта се описва как да конфигурирате няколко WAN интерфейси в pfSense.

обучение

pfSense система с един WAN интерфейс, ефективно осъществява на принципа на plugplay защото шлюза по подразбиране се създава автоматично. Въпреки това, някои от рецептите в тази глава са необходими множество WAN връзки и шлюза трябва да бъде конфигуриран ръчно. Следната рецепта описва как да конфигурирате два WAN интерфейс, който може да се използва

наричана по-долу за прилагане на изпълнението съкращения, балансиране на натоварването и / или устойчивост.

Как да го направя.

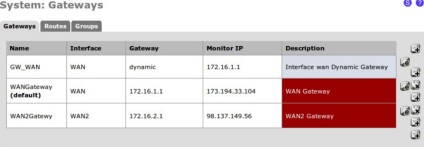

1. Отидете на страницата на системата | Routing

2. Изберете шлюзове на разделите

3. Обърнете внимание, че входът към нашия съществуващ WAN интерфейс е създаден автоматично, е избрана по подразбиране и обикновено е инсталиран като динамичен:

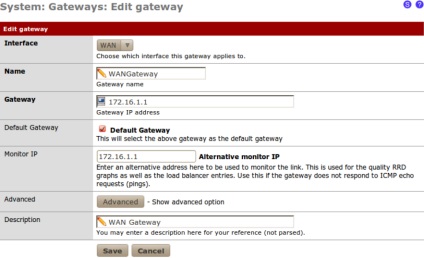

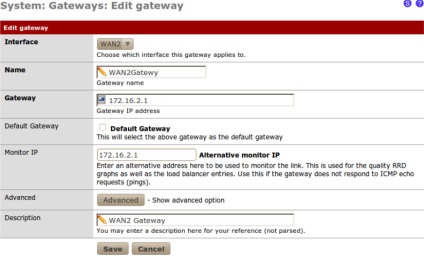

4. Натиснете [+] бутона за да добавите нов портал

5. Изберете интерфейс (интерфейс) за вашите WAN връзки

6. Въвеждане на име (наименование) шлюз

10. Sohraniet (Save) промени.

Как работи.

Само първият WAN интерфейс е конфигуриран в pfSense автоматично ще генерира шлюз по подразбиране. Ръчно създаване на портал за нашата нова WAN интерфейс, както току-що направено, ние можем правилно да конфигурирате интерфейса, за да използвате резервни функции, описани в останалата част на тази глава.

Малко повече.

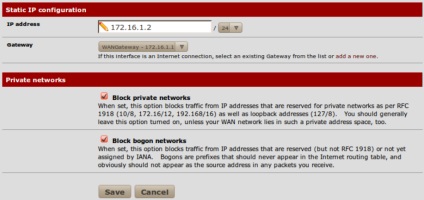

Не забравяйте да заключите частни и bogon мрежи за WAN интерфейси в обхвата на обществените мрежи.

Вижте също

- Рецепта за конфигурация интерфейси в глава 1

- Рецепта Създаване Gateway глава 5

- Рецепта Конфигуриране на балансиране на натоварването на мулти-WAN

- Рецепта Конфигуриране Failover мулти-WAN

Конфигуриране на балансиране на натоварването на мулти-WAN

Тази рецепта описва как да конфигурирате балансиране на натоварването milti-WAN в pfSense.

обучение

За тази рецепта ще конфигурирате балансиране на натоварването за две отделни WAN интерфейси. Уверете се, че за пръв път, че интерфейсите WAN са конфигурирани правилно; За да направите това, обърнете се към предишната рецепта.

забележка:

Когато работата балансиране на натоварването мулти-WAN, всъщност работи гъвкавост. Ако искате да се включите само съкращения, вижте следната рецепта.

Как да го направя.

1. Отидете на страницата на системата | Routing

2. Изберете групите на разделите

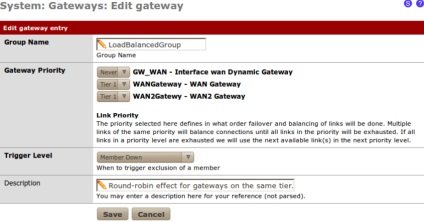

3. Въведете името на групата (Име на групата)

4. Задаване на приоритета на шлюза (Gateway Приоритет) и за двете ни WAN шлюзове към стойността на Tier 1

5. Оставете праговото ниво (Trigger Level), установени в държавата-надолу (държава с увреждания)

6. Добавете описание (Описание)

7. Запазване (Save) промени

8. се приложи (Приложи) промени, ако е необходимо.

Малко повече.

Ние определено ни портал група спусъка държава надолу, но на разположение и още няколко възможности:

- Държавите-надолу: задейства, когато инсталиран монитор IP шлюз спре да отговаря на ICMP пинг

- Загуба на пакети: се задейства, когато пакетите преминаващи през шлюза са загубени

- Голямо забавяне. Тя се задейства, когато пакетите преминаващи през шлюза имат висока латентност

- Загуба на пакети или голямо забавяне. Тя се задейства, когато пакетите преминаващи през шлюза, или са загубили голяма забава

Вижте също

- Рецепта Конфигуриране множество WAN интерфейс.

Конфигуриране на Failover мулти-WAN

Тази рецепта описва как да конфигурирате няколко WAN срив pfSense.

обучение

По време на тази рецепта, ние ще конфигурира срив за нашите две WAN интерфейси. Уверете се, че интерфейсите са правилно конфигурирани; За да направите това, обърнете се към предишната рецепта.

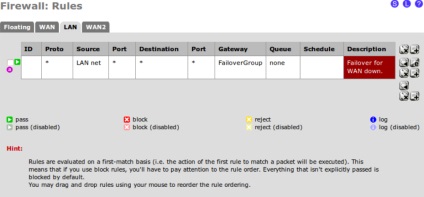

Как да го направя.

1. Отидете на страницата на системата | Routing

2. Изберете групите на разделите

3. Въведете името на групата (Име на групата)

4. Задаване на приоритета на шлюза (Gateway Приоритет) за нашия WAN порта към стойността на Tier 1

5. Задайте приоритет шлюза (Gateway Приоритет) за нашия портал WAN2 в Група 2 стойност

6. Оставете праговото ниво (Trigger Level), установени в държавата-надолу (държава с увреждания)

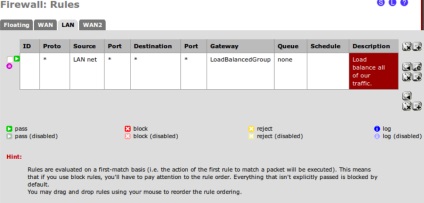

18. Щракнете върху страницата Firewall | правилник

19. Натиснете бутона [+] за да добавите нова защитна стена правило

20. Изберете прохода действие

21. Изберете раздела интерфейс LAN

22. Създаване на протокол (Протокол) във всяка

23. Комплект източника (Source) в подмрежа LAN

24. Инсталирайте назначаването (Дестинация) във всяка

25. Етикет (Описание)

26. разширени функции (разширени функции), шлюз (Gateway), щракнете върху бутона Advanced за допълнителни функции promotra

27. Инсталирайте Gateway (Gateway), за да FailoverGroup на стойност

28. Запазване (Save) промени

29. Прилагане (Прилагане) промени, ако е необходимо

Как работи.

Целият трафик от нашия LAN, ще бъде пренесено през нашия портал група. Тъй като нашата група е съставена от два шлюза WAN шлюзове, които имат различно ниво на приоритет, нашата резервна врата (Tier 2) ще се използва вместо на нашия портал (Tier 1), когато последният не.

Малко повече.

Ние определено ни портал група спусъка държава надолу, но на разположение и още няколко възможности:

- Държавите-надолу: задейства, когато инсталиран монитор IP шлюз спре да отговаря на ICMP пинг

- Загуба на пакети: се задейства, когато пакетите преминаващи през шлюза са загубени

- Голямо забавяне. Тя се задейства, когато пакетите преминаващи през шлюза имат висока латентност

- Загуба на пакети или голямо забавяне. Тя се задейства, когато пакетите преминаващи през шлюза, или са загубили голяма забава

Вижте също

- Рецепта Конфигуриране множество WAN интерфейс

- Рецепта Конфигуриране на балансиране на натоварването на мулти-WAN

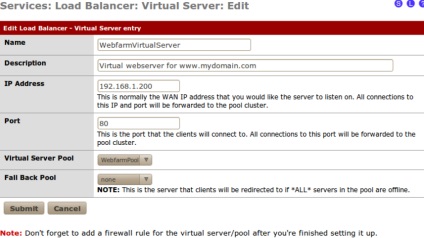

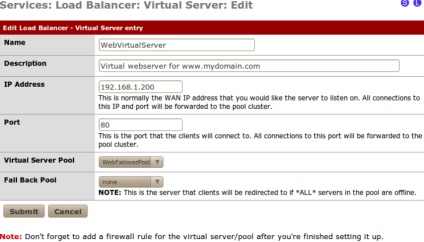

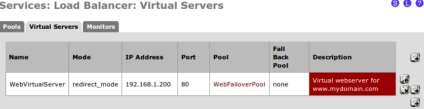

Конфигуриране на балансиране на натоварването на уеб-сървър

Тази рецепта описва как да конфигурирате уеб-малка ферма за pfSense използване балансиране на натоварването.

обучение

Балансиране на натоварването позволява pfSense да разпространяват някои видове трафик на множество машини. Общото използване на тази възможност - разпределение на постъпващите искания HTTP към различни уеб сървъри и следната рецепта описва как да използвате балансиране на натоварването, можете да създадете уеб ферма.

28. ни потвърдите (Изпращане) промени

29. Прилагане (Прилагане) промени, ако е необходимо

Малко повече.

Лепило съединение (Sticky връзки) може да се използва, за да се постигне, че клиентът винаги се справят с искания към същия сървър в рамките на определен период от време. Ако следващата искането е направено след "изчакване лепило съединение" (лепкави връзки на изчакване), искането може да бъде обработен с всеки сървър в стопанството. Разработчиците често се нуждаят от тази възможност, за да се гарантира целостта на данните за уеб-сървър (кеш), но това не е толкова надеждни, колкото с помощта на съхранение обща сесия (споделен сторидж сесия).

Вижте също

- Рецептата за NAT правила Port Forwarding в глава 3

- Рецептата за защитни правила глава 3

- Рецепта Конфигуриране срив уеб-сървър

Конфигуриране срив уеб-сървър

Тази рецепта описва как да конфигурирате уеб-малка ферма за pfSense използване балансиране на натоварването.

обучение

Балансиране на натоварването може да се използва, за да се даде възможност pfSense да изпращате трафик към резервния сървър в случай на престой. В следната рецепта, ще настроите архивиране сървър замества основната неуспешна.

29. ни потвърдите (Изпращане) промени

30. Прилагане (Прилагане) промени, ако е необходимо

Вижте също

- Рецептата за NAT правила Port Forwarding в глава 3

- Рецептата за защитни правила глава 3

- Рецепта Конфигуриране на балансиране на натоварването на уеб-сървър

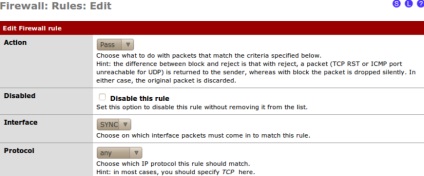

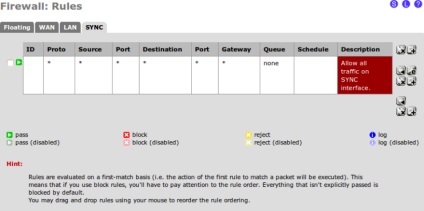

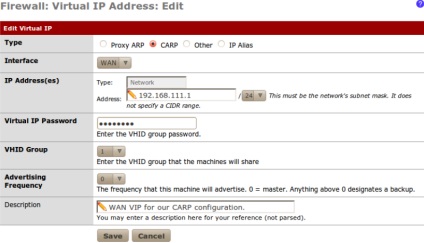

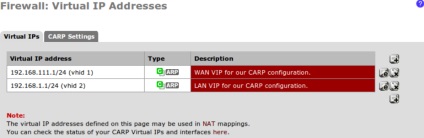

Конфигуриране на защитната стена за преодоляване на срив с CARP

Тази рецепта описва как да конфигурирате две pfSense защитна стена за изпълнение на отказоустойчивост.

обучение

Хардуер Съкращения не се нуждае от допълнителен хардуер, и това е разбираемо. За да конфигурирате защита при срив на защитната стена, ние се нуждаем два еднакви автомобила pfSense. В допълнение, за всяка машина изисква допълнителен интерфейс, чиято задача ще бъде процесът на синхронизиране (което ще наричаме pfsync). Например, две pfSense защитна стена ще се използва в тази рецепта, всеки от които

Тя има три интерфейси (WAN, LAN и pfsync).

Как да го направя.

1. Конфигуриране на интерфейси на нашата първа кола, първична-pfsense, както следва:

- WAN: 192.168.111.2

- SYNC: 192.168.222.2

- LAN: 192.168.1.2

2. Конфигуриране на интерфейс на нашия първи път с кола, архивиране-pfsense, както следва:

- WAN: 192.168.111.3

- SYNC: 192.168.222.3

- LAN: 192.168.1.3

3. От двете машини, добавяйки правило защитна стена позволява на целия трафик към интерфейса на SYNC:

1. Отидете на страницата Firewall | правилник

2. Натиснете бутона SYNC Interface

3. Натиснете [+] бутона за да добавите нова защитна стена правило

4. Задайте протокол (Протокол) във всяка

4. Добавяне на описание (Description):

5. Запазване (Save) промени

6. Прилагане (Приложи) промени, ако е необходимо

7. машина архивиране-pfsense, трябва да се даде възможност за синхронизация и CARP

я конфигурирате като резервен:

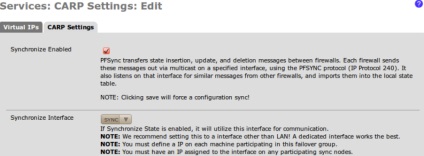

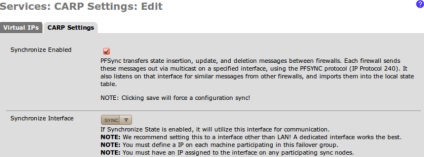

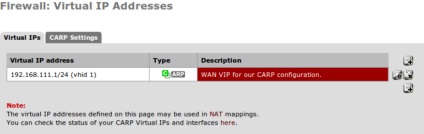

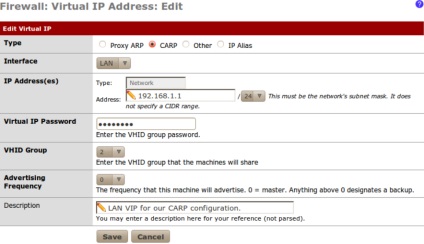

1. Отидете на страницата Firewall | Виртуалните адреси

2. Натиснете Настройки в раздела CARP

3. Забележка Синхронизиране Enable Flag

4. Настройте интерфейса на синхронизация (Синхронизиране интерфейс) до стойност синхрон

8. Запазване (Save) промени

9. Ние сме приключили с конфигурирането на защитната стена на резервната

10. На главната машина, ние трябва да се даде възможност на CARP синхронизация и да го настроите като основен защитна стена:

1. Отидете на страницата Firewall | Виртуалните адреси

2. Натиснете Настройки в раздела CARP

3. Забележка Синхронизиране Enable Flag

4. Настройте интерфейса на синхронизация (Синхронизиране интерфейс) до стойност синхрон

11. Запазване (Save) промени

12. Прилагане (Приложи) промени, ако е необходимо

11. Запазване (Save) промени

12. Прилагане (Приложи) промени, ако е необходимо

Как работи.

Тази рецепта е описано как да се създаде устойчив на откази защитна стена с помощта на CARP. Две защитна стена постоянно синхронизиране на техните правила, NAT, както и инсталирането на виртуален IP, включително ако основната защитна стена няма, резервната безпроблемно заеме своето място. Номерът е да се синхронизира заявление честота (реклама честота), определен за всеки виртуален IP. Честотата на прилагане на първичния сървър е настроен на 0, но когато настройките са синхронизирани, честотата на прилагане на сървъра увеличава архивиране (т.е., честотата на прилагане на резервния сървър е 1). Така че сега отличава pfSense машини и настройки за синхронизиране.

Вижте също

- Рецептата за NAT правила Port Forwarding в глава 3

- Рецептата за защитни правила глава 3

- Рецепта за създаване на виртуални IP в глава 5.