Един добър преглед на работата с OpenBSD може да се прочете тук >>>.

Проверете списъка с потребители, които могат да влязат в системата:

OpenBSD има doas пакет. като опростена алтернатива на Sudo. но ако Sudo свикнали - това го:

doas инсталира по подразбиране.

Добавянето на нов потребител setevoy. добавяне на група колело:

Добавете правило за DOAS:

Проверете отново:

Промяна на администраторската парола:

Не допускаме основните влизания през SSH и промените порта - редактиране / и т.н. / SSH / sshd_config и определя:

Проверете от хоста като корен:

В рамките на новия потребител:

OpenBSD защитна стена - PF

PF (Пакър филтър) - защитна стена по подразбиране OpenBSD.

Основните команди за работа с него.

Или чрез pfctl:

- pfctl -f /etc/pf.conf - изтегляне pf.conf

- pfctl -nf /etc/pf.conf - да чете, но не се прилагат правилата

- pfctl-SR - показване на текущия набор от правила

- pfctl -р - показва текущото състояние на масата

- pfctl-Si - оловни пакети статистика и броячи

- pfctl -SA - показване на всички

Основни правила за достъп до хост, ще бъдат възложени чрез настройките на AWS. Ето защо, PF може да се използва за ръчно забрани само (и Fail2ban).

/etc/pf.conf редактирате файла. добавете описание на таблицата и файла, в който да съхранявате правилото:

Проверете. Banim IP:

И се опита да се свърже с 77.120.103.20:

- изпращане на известия по имейл корен

- avtoapdeyt пакети

Nginx на OpenBSD

Описание на всички пакети можете да намерите тук >>> (naxsi - интересно решение, прочетете тук >>>).

В /etc/rc.conf.local файл добавете реда:

Добави стартиране на /etc/rc.conf:

SSL за Nginx - криптиране Нека

Създаване на директории за конфигурацията и регистрационните файлове:

В /etc/nginx/nginx.conf файл се добавя:

В /etc/nginx/nginx.conf файл се добавя:

Задайте ACME клиент (протокол Автоматизирано управление Сертификат за околната среда).

Пълен списък на клиенти може да намерите тук >>>. в този случай, ние използваме certbot.

В случай на типа грешка:

Добави опция / и т.н. / fstab wxallowed:

Създаване на конфигурационен файл virtualhosta /etc/nginx/conf.d/openbsdtest.setevoy.org.ua.conf:

Създаване на индекс файл:

Ние проверяваме и рестартирайте Nginx:

Използването на OpenSSL:

Сродни връзки Нека да се шифроват и OpenBSD:

удостоверение автоактуализация

В Cron добавя задача:

Nginx сигурност

По подразбиране - Nginx разказва своята версия:

Изключването, добавяйки сървъра <> File /etc/nginx/nginx.conf ред:

Добавите горен X-Frame-Options за потискане на дисплея на страници в кадър / вградена рамка:

Off автоматично от тип съдържание IE. Chrome. Safari:

То може да бъде полезен на заглавката Content-Security-политика (остарял - X-Content-Security-политика и X-WebKit-CSP).

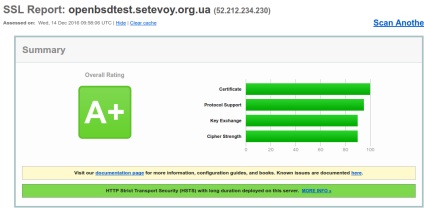

Конфигуриране на SSL

Генериране на ключови параметри за създаване на протокол сесия Diffie-Hellman:

Гледайте го, можете да:

Като прибавим към конфигурационния файл:

Добавяне на списък с поддържаните протоколи:

Питам се поддържат криптиращи алгоритми:

Позволява кеширане SSL сесии (1MB кеш за съхранение на 1 час):

Doabvlyaem OCSP подшиване:

други опции

Параметрите по-долу, са повече за пречки за ефективната и т.н., но има смисъл да ги добавите в момента.

Какво няма да изпълнява SSL ръкостискане всеки път, за един клиент - можете да добавите keepalive_timeout:

Отказ за достъп, ако искането към сървъра не включва virtualhosta име:

HTTP код 444 - прекъснете връзката без отговор.

Даваме възможност само определени видове заявки до сървъра:

Изтриете. Търсене и други - ще бъде премахван.

Hotlink-Block и изображения (ние, следователно, само с домейна им позволи достъп за трафика на изображения само от нашия сървър да плати):

Конфигурация, което води до:

Свързани статии