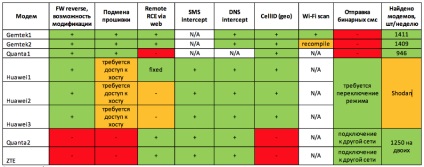

Този документ съдържа описание на всички уязвимости открити и се използват в 8-популярните модели 3G- и 4G модеми налични в България и по целия свят.

оборудване

Той бе прегледан 8 модеми на следните производители:

- Huawei (2 различни модем и рутер 1)

- Gemtek (1 1 рутер и модем),

- Quanta (модем 2)

- ZTE (модем 1).

Очевидно е, че не всички модеми са били превозени с фърмуер уязвими: някои уязвимости в фърмуера са допуснати при мобилния оператор, за да персонализирате фърмуера. Въпреки че тези подписи предполагат някои мисли:

Освен това, за удобство на цялата си мрежа - и модеми и рутери - ще се нарича "модеми".

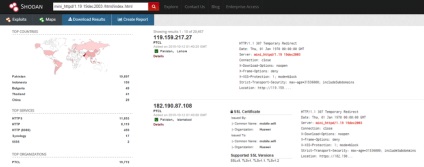

Статистически данни за уязвими модеми

Точка на уязвимост

Във всички модели присъстват или че критично опасна уязвимост, която доведе до пълно компрометиране на системата. Почти всички от тях могат да се управляват дистанционно (вж. Цялата маса на модеми). Описание намерени уязвимости, подредени по тежест:

1. дистанционно изпълнение на код в уеб сценарии, 5 устройства (РСК)

Всички уеб сървъри на модема работи на базата на прости на CGI-скриптове, които са почти никога не се проведе правилно филтриране (с изключение на Huawei модеми, а след това след няколко актуализации след обявяването на уязвимости).

Комбинацията от тези три фактора дава неблагоприятен резултат: повече от 60% от модеми уязвими към отдалечен код. И без актуализация на фърмуера за този проблем може да бъде получена само за Huawei модеми (има обществен уязвимост) уязвимост, докато други се считат за 0 дни.

2. Всяка промяна на фърмуера, устройства 6 (Integrity атаки)

Само три от модема има криптографска защита срещу промяна на фърмуера. Две модеми работят на същия алгоритъм с асиметрична RSA шифрован режим цифров подпис контролна SHA1, трета фърмуера модем криптирана съдържание с помощта RC4 поток шифър на.

На всички реализации на криптографски алгоритми може да направи една атака, което води до нарушаване на целостта и неприкосновеността на личния живот: в първия случай, ние можем да се промени на фърмуера, въвеждане в него на произволен код, във втория случай, защото от слабостите на изпълнението на алгоритъма е в състояние да го извадете и определя алгоритъм за криптиране, което също води до възможно произволно промяна на съдържанието на фърмуера.

още три модем не е имал защита от промяната на фърмуера, но изисква местния достъп до интерфейса на COM за актуализации на фърмуера.

В останалите две модеми, предвидени възможност да се актуализира само през мрежата на оператора при използване в FOTA технологии (Firmware Over-The-Air).

3. искане за подправяне на крос-сайт, на 5 устройства (CSRF)

CSRF атаки могат да бъдат използвани за различни задачи, но преди всичко - за модифициран фърмуер отдалечено стартиране и изпълнение на произволен код. Ефективна защита срещу тази атака е да се използва уникално означение за всяка заявка.

4. Крос-сайт скриптове, устройство 4 (XSS)

Surface прилагане на тези атаки също са достатъчно широко - от възел инфекцията на други прихващащи SMS, но в нашето изследване, основната им употреба - това също е модифициран фърмуер натоварване в одити и заобикаляйки antiCSRF от един и същи произход политика.

атака вектори

1. Идентификация

2. Внедряване на кода

Тази стъпка вече е описано подробно в предишния раздел, в параграфи 1 и 2. За да въведат кода може да бъде или чрез уязвимост да изпълни произволен код в уеб скрипт или чрез актуализация на фърмуера заразен. Първият начин ние сме били в състояние да въведете 5 модеми.

Ние описваме в детайли вектори за изпълнение на втория метод.

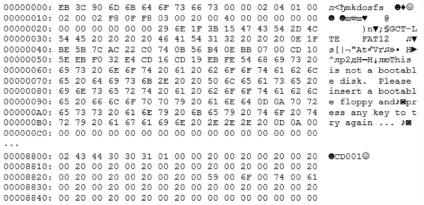

Две модеми използват един и същ алгоритъм, за да се гарантира целостта на EEPROM: RSA асиметричен ключ за криптиране на хеш сума се извършва чрез използване SHA1 OpenSSL библиотеката. Одитът бе проведен правилно: чрез изтегляне на фърмуера, която е по същество един архив, уеб сървър извлича два основни файла - файла, за да се посочи размерът на сканираните данни, както и файл с подписания хеш сумата на тези данни. По-нататък, като публичен ключ на файловата система, да се проверят сценария призова функциите на OpenSSL библиотеката за дешифриране на подписа и по-нататък в сравнение хеш сума, а в случай на съвпадение на фърмуера инсталирана. Firmware алгоритъм за компресиране има сингулярност: към съществуващ архив е възможно да добавите още файлове със същото име, като в същото време не се променя до началната байт на архива, а когато разопаковате фърмуера бе заменен по-късно подаде по-рано. Поради това, че е много лесно да се променя съдържанието на фърмуера няма да се промени целостта на сканираните данни.

В третата фърмуера на модема е криптирана чрез алгоритъм RC4 в постоянен диапазон. От три различни версии на фърмуера, можете да получите няколко байта с обикновен текст е на разположение в интернет - в тези места, където, в един от файловете некриптиран фърмуер разположени 0x00 байта.

Подкрепа и съдействие при атаките срещу kriptoprotokoly условие Дмитрий Sklyarov, а cryptanalyst почитан и обратен инженеринг на компанията Положителни Technologies

Освен това е възможно да се използват атака CSRF HTML5 и функции, за да предава многопластови / формата данни или атака XSS, ако заявката е защитен от CSRF (за Huawei модем) за дистанционно зареждане. Срещу CSRF е защитена само три Huawei модем, както и че те биха могли да се възползват от XSS да заобиколи тази защита. Във всички останали случаи, натоварването може да се направи с помощта на HTML5 код поставен на специална страница.

Модеми, използвани Gemtek актуализация алгоритъм фърмуера чрез специален инструмент, който е инсталиран на компютъра. В този случай, на фърмуера се зарежда чрез интернет връзка на хост чрез HTTP. Но продължи да използва механизъм цялост изтеглен фърмуер използване на контролни суми, също са изтеглили от сървъра. Проверете правилната работа на скрипта не успя.

Въпреки това, с надеждата, че един и същ производител, който не правилно валидиране на целостта на багажника на модемите, добре защитава целостта на фърмуера - не си струва.

3. Прихващане на данни

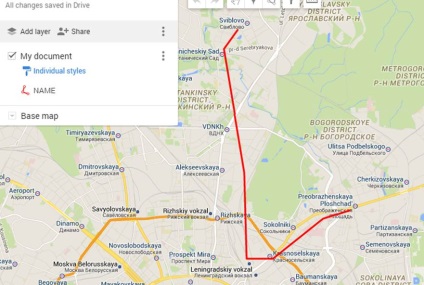

Сега имаме възможност да се изпълнява от произволен код на модема. На следващо място, което трябва да направите три неща: да се определи местоположението на модема (по-късно ще стане ясно защо), за да може да се намеси на текстови съобщения и HTTP трафик.

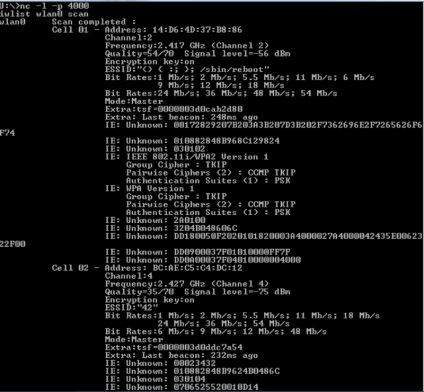

Най-лесният начин да се намери - намерете идентификатор на базова станция (CellID). След това, знаейки МКЦ и МНК на оператора може да се определи точно позицията на защитник, с помощта на публични бази данни като opencellid.org. Друг начин - използване на вградения модем с Wi-Fi карта за сканиране на близката мрежа, и определяне на местоположението на жертвата (или да се определи евентуалното му площ населено място - защото една базова станция може да работи в достатъчно голям радиус на покритие). CellID ние сме били в състояние да "получи" през 6-модеми, Wi-Fi е на разположение в два модема. За един от най-модеми трябва да компилирате и да заредите новите драйвери за мрежовата карта: токът му позволява да работи само в специализирана мрежа, и в този режим, не е възможно да се сканира близката точка за достъп.

Прихващане на движението - по-интересно нещо. Това може да се реализира по няколко начина: чрез промяна на настройките на DNS-сървъра, на модема, и чрез промяна на шлюза на модема на Wi-Fi интерфейс и връзката с предварително активирана точка за достъп. Първият начин, разбира се, по-лесно да промените настройките е случаят с 10 секунди: те са, като правило, също са разположени на файловата система; всички освен един от модема, той е в състояние да. Вторият вариант се счита теоретично: задачата е да промените режима на мрежова карта с активно конкретен повод, за да се свържете извън точка за достъп, както и промяна на маршрута на модема.

Intercept можем не само HTTP трафик. Обикновено прилагане и изпълнение на VBS-код в HTML-страница можете да добавите вашето удостоверение за Trusted Root Certification Authorities и успешно да изпълнява MITM:

4. фалшификат SIM-карта и прихващането на 2G-трафик

Подробности за нападението срещу прилагането на SIM-картата е казал в делата на Карстен нула (Карстен Нол), както и в «#root чрез SMS» проучване. Ние все още трябва да изпратите SMS двоичен до СИМ-картата, защото не е възможно да се преподават модем за изпращане на команди за APDU протокол относно прилагането на SIM-картата.

Модем за диагностичен режим

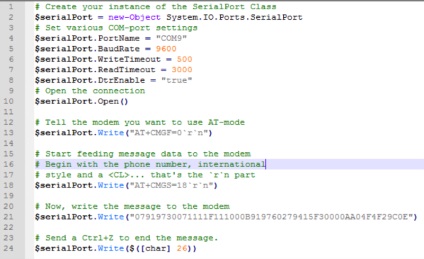

PowerShell скрипт за изпращане на SMS двоичен

Следваща атака вектор, който може да се използва в комбинация с точна геолокация под атака, - използване FakeBTS. Ако знаем доста точно местоположението на жертвата, както и неговото по IMSI, можем да използваме фалшива базова станция в близост, както и да се изчака, докато се свърже с нас, или ако може да принуди базовата станция (тази функция е достъпна за 5 устройства). При успех, можете да изпратите двоичен SMS към картата на жертва СИМ без никакви ограничения от страна на оператора.

5. заразени работни станции

Проникването на модема, ние сме ограничени във векторите на атаки срещу телеком абонат, но ако ние сме на заразяване на компютъра, свързан към модема, а след това веднага да получите неограничени възможности за кражби и прихващане на данни в компютъра.

- Виртуален CD-ROM. Почти всички модеми имат образа на виртуален диск, който е свързан към първия етап за инсталирането на драйверите. Необходимо е да се замени този образ и да го да се монтира на силата.

- VBS, карайте по изтегляне. Въвеждането на изпълним код в тялото на HTML-страница или принудителни изтегляния на изпълними файлове, под прикритието на "актуализиране" или диагностични инструменти.

- Browser 0 дни. Като пример, аз използвах Adobe Flash 0 ден, открити в архивите на Hacking Team.

- Уязвим клиентски софтуер. Един от операторите са снабдени с модем уязвими диагностика софтуер, който позволява да се изпълни произволен код на компютър с OS X и Windows. Справка: за намиране на тази уязвимост като специално благодаря на Майкъл Firstova на фаровете за сигурност.

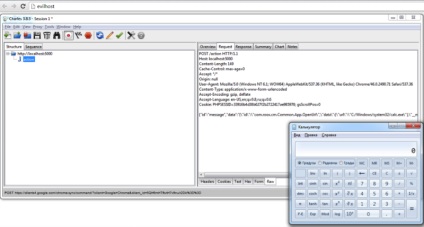

Изпълнение на произволен код на клиентски софтуер модем

6. насочен атака (APT)

Заразяване на множество модем, трябва по някакъв начин да стъпим в системата. Модемът трябва да бъде запазена при стартиране дори след изключване на модема и да се предотврати по-нататъшно обновяване на фърмуера. Заразения компютър ще бъде полезно да се идентифицират и да заразява други уязвими модеми, веднага след като те са свързани с компютъра. В допълнение, повечето от устройствата могат да бъдат заразени, само защото кабината, в процеса на "проверка" на устройството.

7. В допълнение,

Смятан за един вектор да получат достъп до личната си сметка на оператора чрез изпращане на искане за USSD и смените паролата чрез SMS.

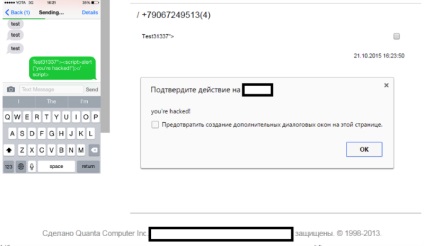

Този вектор е показано на представяне «#root чрез SMS» в. Използва се за работата на XSS атаки, които могат да бъдат изпълнени чрез изпращане на SMS. Въпреки това, той също така е възможно в модема, който е на разположение, за да прочетете SMS използване RCE.

Резултат Операционна XSS

Какво да съветва клиентите, които са постоянно работещи с такива устройства? Най-сигурните до момента са Huawei модеми, при условие, че имате най-новата версия на фърмуера. Тя е единствената компания, която доставя самия фърмуер (само оператори се дава възможност за добавяне на визуални елементи и изключване на една или друга набор от функции). Освен това, за разлика от други, Huawei е редовно коригира уязвимостта, която се намира в своя софтуер.

модеми:

Оповестяване

Въпреки, че до 90 дни от датата на уведомяване за телекомуникационни оператори отдавна минаха, множество уязвимости остават непокрити.

Благодаря за вашата помощ и да участват в проучването на Алексей Осипов, Дмитрий Sklyarov, Кирил Нестеров, Михаил Firstov, екип SCADA Стрейнджлъв