АРУБА НЕЗАБАВЕН WI-FI: прост, мощен и достъпни

Файлова система за криптиране е по-надеждно и сигурно, отколкото мнозина смятат,

В различни пощенски списъци, посветени на сигурността в интернет, често администратори въпроси за безопасни и лесни за използване File Encryption продукти за Windows. Също толкова често, мениджърите се интересуват от начина, по които можете да попречат на системните администратори да гледам в поверителни фирмени файлове. Когато ви предлагам да използват собствения си файлова система с шифроване (шифрованата файлова система, EFS) Windows, повечето от запитаните са отговорили, че има нужда от нещо по-надежден и сигурен.

Но противно на общоприетото схващане, СЕФ - наистина надежден и лесен за използване и сигурно решение за криптиране, и тя може да се утаяват и най-любопитен администратора на мрежата. EFS - един чудесен инструмент за защита на чувствителни файлове в мрежата и на преносими компютри, които често стават мишена на кражба. За съжаление, EFS репутация е незаслужено страдание заради провала на потребителите да оценят обективно всеки инструмент за сигурност от Microsoft. В действителност, EFS - един от най-добрите продукти за сигурност някога освободени Microsoft, но и за неговото прилагане изисква подходящо знание. Тази статия описва основите на EFS, неговото предназначение и функция, основни административни дейности и възможни грешки.

принципи на EFS

Освен това, не е задължително да бъде собственик или имате разрешение от Пълен контрол на файла или папката, за да ги криптирате. Това е достатъчно разрешения чете и пише - същите, които са необходими за достъп до ресурса. След като потребителят има достъп до файла или папката, криптиране на тях (както и други лица, с които потребителят, който се съгласи да сподели ресурс). Единственото общо изключение - агент за възстановяване на данни (за възстановяване на данни агент, DRA). По подразбиране (в повечето случаи) Windows Agent DRA назначава администратор, така че той може да се прилага за всеки файл или папка, шифровани EFS. домейн среда DRA - администратор на домейн; в среда, която не е DRA домейн - местен администратор.

криптиране на файлове и папки Тя се активира по подразбиране, но потребителят трябва да избере всеки файл или папка поотделно (или косвено чрез нормалните правила на наследството). За EFS изисква файла или папката се намира на NTFS дял от диск. След това, за да защити файла или папката, кликнете с десен бутон на мишката върху даден ресурс в Windows Explorer, изберете Properties, а след това щракнете върху бутона Advanced в раздела Общи. (Забележка: Не кликнете върху бутона Advanced в раздела Защита.) И накрая, ние трябва да се провери съдържанието на кутия Шифроване на сигурността на данните.

Ако изберете един или повече файлове (за разлика от папка), EFS пита дали да криптирате само файла (и) или папка и текущата (д) от файла (овете). Ако изберете втория, EFS отбелязва папка като шифрован. Всички файлове, които се добавят към папката, ще бъдат шифровани по подразбиране, че всички файлове в папката, но не и избрани по време на операциите по EFS криптиране ще останат не кодирани. В много случаи за предпочитане е да криптира цялата папка, вместо на отделни файлове, най-вече защото редица програми (например, Microsoft Word) създаде временни файлове в същата папка, в която файлът е отворен. След завършване на работната програма (например в случай на аварийно нулиране) временни файлове често остават unremoved и представени в чист текст формат, достъпен за възстановяване на неупълномощени лица.

По подразбиране, XP Professional и по-нови версии на EFS Акценти криптирани файлове в зелено, но подбора могат да бъдат отменени, като изберете Folder Options от менюто Tools в Windows Explorer, а след това да изчистите квадратчето Show криптирания или компресирани NTFS файлове в цвят в раздела Изглед. Представянето Детайли Windows Explorer от компресирани файлове в атрибути колона Е. атрибут се съдържа заедно с обичайната атрибут на архива (А) В резултат на това и набор от атрибути ще изглежда AE. Трябва да се отбележи, че с вградени механизми на Windows не може да се използва за едновременно криптиране и компресиране на файлове, но можете да компресирате файла с помощта на помощна програма на трета страна като WinZip или PKZIP, а след това да се шифроват компресиран файл.

са надеждно криптирани

EFS осигурява силно криптиране - толкова надеждна, че загубата на EFS частен ключ (използва се за възстановяване на файлове, които са защитени шифър EFS), е вероятно да чете данните няма да успее. Ако настройките EFS са конфигурирани правилно, дори и администраторът не мога да вляза в криптиран файл или папка, освен ако той или тя е назначен агент DRA.

Как СЕФ?

СЕФ използва комбинация от симетрични и асиметрични криптиране. При използване на симетричен метод е криптирана и възстановен с помощта на един ключов файл. Асиметричната метод е да се използва публичен ключ за криптиране и втори, но свързан с частния го ключа за възстановяване на данни. Ако даден потребител, който е упълномощен да възстановите данните, не разкриваме частния ключ е защитен ресурс не е застрашено.

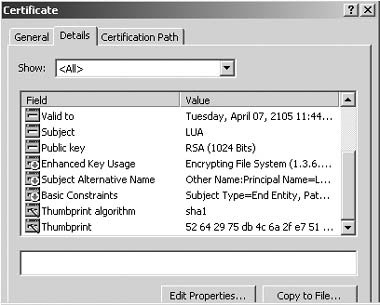

Екран 1. Генериране на самостоятелно подписан от сертификата EFS

Най-EFS частен ключ потребител (която се открива на EFS-защитени файлове) са криптирани потребителското мастър ключ и се съхранява в потребителския профил под Документи и настройки. Application Data, Microsoft, Crypto, RSA. Ако имате профил в роуминг, частният ключ е в папката RSA на домейн контролера (DC) и зарежда в компютъра на потребителя по време на процеса на регистрация. За генериране на мастър ключ се използва текущата парола на потребителя и 56., 128- или 512-битов алгоритъм RC4. Вероятно, най-важното, което трябва да знаете за EFS, - частния ключ EFS, потребителят е в профила на потребителя и е защитена от главния ключ, получени въз основа на паролата на текущия потребител. Трябва да се отбележи, че надеждността на шифроването EFS се определя от ефективността на паролата на потребителя. Ако нападателя предполагам EFS паролата на потребителя, или да се регистрирате от името на законен потребител, няма да има пукнатина в защитата на EFS.

Ако даден потребител парола е загубен или е отпаднал (но не се променя от потребителя), можете да загубите достъп до всички EFS-защитени файлове. Поради тази причина, копие от EFS частен ключ потребител трябва винаги да се съхранява в два или по-сигурни отдалечени съоръжения за съхранение, или да назначи един или повече DRA агенти (и техните частни ключове за износ и архивиране в две или повече отделни и сигурен отдалечен склад). Неспазването на тези правила може да доведе до загуба на данни.

Споделянето на файлове, за EFS

2. Посочете раздела Детайли

За разлика от частния ключ е типично за EFS частен ключ-EFS DRA агенти на потребителя следва да се изнасят, и премахнати от компютъра. Ако частните ключове DRA агенти отвлекли, всички файлове с FEK, сигурна публичен ключ DRA, могат да станат уязвими. Ето защо, ключовете трябва да бъдат изнесени и сигурно съхранявани в два отдалечени хранилища. Ако имате нужда от ключовете за възстановяване на шифровани файлове, можете лесно да внасят и използват частни ключове.

Въпреки, че администратора по подразбиране често се назначава агент DRA, трябва да бъде подготвен специално един или два потребителски акаунти, премахване на вероятността от която е с ниско съдържание на всички обстоятелства. DRA публичен ключ се копира и защитава всеки FEK, така че ако случайно изтриете потребител DRA сметка или смените паролата трудно да се възстанови DRA-защитена FEK. Ако сметките на потребителите, със статут на DRA, променили, тя може да бъде, че EFS-защитени файлове имат FEK, които са защитени от стари ключове DRA. Когато Windows достъп до файлове, DRA-защитена FEK обновява с най-новата ключова DRA; Въпреки това, можете да използвате Cipher команда, за да принуди масово обновяване на цялата FEK посредством текущите ключовете DRA. Независимо от това дали изнесените и изтрити от DRA частния ключ на системата, много важно да се съхраняват копия от удостоверението за възстановяване DRA в две или повече сигурен отдалечен склад.

допълнителни коментари

EFS не защитава файлове, които се копират по мрежата. Windows копия на всички файлове отворени на мрежов дял, в чист текстов формат. Ако искате да криптирате в реално време на файлове, които се съхраняват на диск и копирани по мрежата, трябва да използвате друг метод на защита, IP Security (IPsec), Secure Sockets Layer (SSL) или WWW Разпределени Authoring и Версиите (WebDAV). Също така, в XP и по-нови версии можете да активирате EFS защита на офлайн файлове.

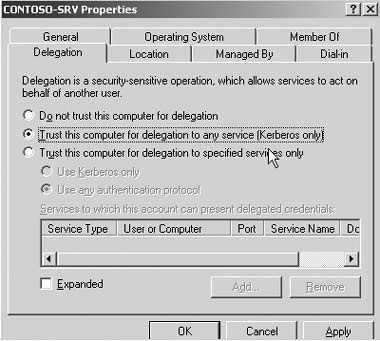

EFS - механизма на местната защита. Тя е проектирана за криптиране на файлове на местните дискове. За да използвате EFS за защита на файлове, които се съхраняват на дискове на отдалечени компютри, между тези машини трябва да има отношения на доверие за делегиране на правомощия. Потребителите често използват лаптоп EFS за файлов сървър ресурс. За да използвате EFS на сървъра, трябва да изберете Trust този компютър за делегиране на всяка услуга (само Kerberos) или Тръста този компютър за делегиране на определени услуги само в сметката на компютърен сървър (Фигура 3).

Екран 3. EFS сървъра Прилагане

Можете да попречи на потребителите с помощта на EFS, спасявайки използване на групови правила. Необходимо е да изберете контейнера за Компютърна конфигурация, щракнете с десния бутон върху Настройки на Windows и изберете Settings сигурност, обществения ключови политики, шифрованата файлова система. След това можете да премахнете отметката от потребителите да криптират файлове с помощта на EFS. Активиране или деактивиране на EFS може да бъде в отделна организационна единица (ОУ).

оптималните техники

По-долу са най-добрите практики за работа с EFS.

- Определя броя и идентифицирането на счетоводни записвания DRA.

- Генериране на DRA DRA сертификати за счетоводна документация.

- Внос DRA сертификати в Active Directory (AD).

- Износ и изтриване на частните ключове DRA чрез тяхното съхраняване в две отделни, сигурна онлайн съхранение.

- Да се въведе краен потребител с методите на прилагане и характеристики на EFS.

- Периодично се тества за възстановяване DRA файлове.

- Ако е необходимо, периодично стартирате Cipher командата с / у, за да актуализирате FEK да добавите или премахнете DRA.

Сподели снимки с приятели и колеги

Свързани статии