Протоколи за сигурност услуга "Instant Messaging"

Основната структура на услуги за лафче

Сервиз за незабавни съобщения или мигновени съобщения (английски незабавни съобщения, IM.) - услуги за незабавни съобщения (Instant Messaging Service, IMS), програмата онлайн консултанти (OnlineSaler) и клиентски софтуер (Instant Messenger, IM) за съобщения в реално време чрез интернет.

характеристики на IM включват:

Формулиране на задачи по сигурността на информацията

Целта на тази статия е да изследва съвременните протоколи за охрана "Instant Messaging".

Следващите подзадачи са решени да постигне целите си:

- Помислете принципа на обслужване ", мигновени съобщения";

- Помислете протоколи за сигурност "мигновени съобщения".

История на развитие

Фондация Logo XMPP стандарти

Операционната принципа на мигновени съобщения

Комуникацията се извършва едновременно между двете събеседници в същото време, други потребители на списъка си с контакти, или само на останалите участници в мрежата може да изпратите съобщение, което ще бъде показано в чат клиент прозорци софтуер.

В някои програми (например Skype) позволи на мултиплейър чат. Начин за показване на други елементи от интерфейса варира от клиент, но като правило в списъка, вместо номер за контакт може да бъде показана или името, определен за потребителя IM-клиент на друга партия или прякора, който потребителят е посочено в регистрацията или промяна на личните данни.

В края на разговора, потребителят може да затворите прозореца на активен разговор, и извън мрежата. Сървърът автоматично се променя статуса в списъка с контакти на други участници, но продължава да получава текстови съобщения.

Обикновено, на посланиците не работят независимо един от друг и са свързани към мрежата централен компютър съобщения, нарича сървър. Ето защо, посланици и наречен клиент (клиентски софтуер). Терминът е концепцията за клиент-сървър технология.

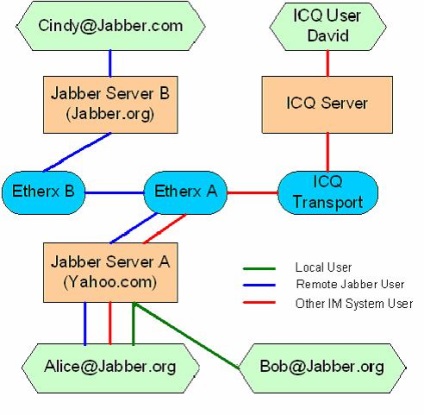

Широка гама от потребители, известни на редица популярни мрежа (и клиент) съобщения, като например IRC. Skype. ГО. AIM. ICQ. MSN. Yahoo!. Jitsi. XMPP. Всяка една от тези мрежи, за да се разработи отделен екип за развитие, има отделни сървъри и протоколи, има свои правила и функции. Между различни мрежи обикновено нямат пряка връзка (само в шлюза XMPP там е концепцията за транспорт), като по този начин, потребителят Skype в мрежата не може да комуникира с потребителите на ICQ в мрежата, но нищо не пречи на едно и също време да бъде повече от един потребител на мрежата.

Повечето IM-мрежи използват патентовани протоколи, така че клиентите алтернативни теоретично може да имат по-малко основни функции от длъжностното лице, въпреки че на практика по-често в обратната посока. Въпреки това, ако промените протокола на страничната мрежов сървър за алтернативни клиенти могат внезапно да спрат да работят.

Протокол Extensible Messaging и Присъствие Protocol (XMPP)

За разлика от търговските системи за незабавни съобщения като AIM. ICQ и Yahoo!. XMPP е децентрализирана, мащабируема и отворена система. Всеки може да се отвори за незабавни съобщения на сървъра, той се регистрира на потребителите и да си взаимодействат с други XMPP сървъри. Въз основа на XMPP протокол е отворил много частни и корпоративни XMPP сървър. Сред тях са доста големи проекти, като например Facebook. Google Talk. Odnoklassniki. QIP. LiveJournal, Juick и сътр.

Описание протокол

Схемата на устройството XMPP

Семейството на XMPP протокол, приет като стандарт RFC 3920. 3921.

За този протокол по подразбиране се използва порт 5222, можете да използвате и порт 80 и / или 443, когато се появят на защитната стена проблеми.

Предимства на протокол

- Децентрализация: Архитектурата на XMPP мрежа е подобна на електронна поща. Можете да създадете своя собствена на XMPP сървъра и там няма никаква конкретна централен сървър [11].

- Open стандарт: Има много реализации на сървъри и клиенти, както и библиотеки на софтуер с отворен код [11].

- Сигурност: XMPP сървъри могат да бъдат изолирани от обществените XMPP мрежи (като във фирмен интранет) и добре защитени (чрез използването на SASL и TLS), вградена в спецификациите на основните XMPP. В подкрепа на използването на канал за криптиране на Фондация XMPP стандарти използва също и в спомагателни сертифициращ орган xmpp.net, осигуряване на цифрови сертификати за администратори XMPP сървъра подпомага сертифициращ орган StartCom (което е основната вратаря на сертификати за всички спомагателни). Много сървъри използват изпълнение SSL в обмена между клиента и сървъра, както и много клиенти поддържат шифроване с помощта на PGP / GPG вътре протокола [11].

- Гъвкавост: персонализирана функционалност може да бъде нанесен върху горната част на XMPP; за подкрепа на оперативна съвместимост на различни разширяване стандартната мрежа поддържа XMPP Фондация Software. XMPP заявление, в допълнение към функциите на социална мрежа клиентски функции включват управление на мрежата, разпределение на ресурсите, инструменти за сътрудничество, споделяне на файлове, игри, както и системите за дистанционен контрол. [11]

Слабости протокол

Протокол радио-и телевизионни Запис Messaging (OTR)

Радио-и телевизионни Запис на съобщения (OTR) - един шифрован протокол, който осигурява криптиране на данните с помощта на незабавни съобщения. OTR използва комбинация от AES 128-битов ключ, Дифи-Хелман с 1536 битови ключове и SHA-1. В допълнение към удостоверяване и шифроване, OTR осигурява напред достигайки безопасност.

ключ споразумение

За да изпращате съобщения с помощта на протокола участниците OTR трябва да установи общ таен ключ. За тази цел, заверен протокол ключ разпределение (Engl Authenticated Key Exchange.), Въз основа на протокола на Дифи - Хелман [3].

В началото на протокола, участниците А и В е избран и група просто число генератор. А избира произволен номер и изпраща изчисление резултат В. B избира случайно число А и изпраща резултата от изчисление. След това участниците използват обща ефимерна ключ. при което - криптографски SHA-1 [1] хеш функция.

ключ актуализация

За да се гарантира перфектни потребители напред тайна постоянно актуализират ключ по време на съобщения [1] [3]. При предаване на първо съобщение от едната страна (например, страна А) криптира съобщение, използвайки функция ключ за криптиране. избере произволно число и предава двойката B стойност. За кодиране на съобщение, като използвате следния ключ. В бъдеще, всеки път, когато изпращате съобщения редица промени. и В е броят на промени. и ключът се актуализира.

На практика, съобщенията не достигат моментално, така че след изпращане на съобщението от А до точка Б и клавиша за опресняване на страната на А, А все още може да получите съобщение от B, шифровани със стария ключ. Участник може да бъде сигурен, че B обновената ключ само когато тя получава от B съобщението криптирана с новия ключ. Така че А притежава достатъчен брой стари ключове, за да може да се разчете всички съобщения, които все още не са достигнали. За всички ключове се обновяват достатъчно често, партията, която няма да изпратя писмо, от време на време изпраща празен имейл съобщение. [1]

ключ за удостоверяване

Удостоверяване на ефимерни ключове, с изключение. извършва заедно с удостоверяване на съобщение [1]. дългосрочни ключове, използвани за ключа за удостоверяване. В първата версия на OTR не е напълно сигурна автентикация, която впоследствие беше изменен [3].

Оригиналната версия на протокола

В първата версия на OTR протокол за удостоверяване на страните подписват съответна ключови послания [1]. Също така в тези съобщения се предават един на друг ръка техните публични ключове, както е показано на схемата по-долу.

Ето - на електронен подпис, и - публичните ключове на страните А и Б, съответно.

Тази версия на протокол е уязвима [2] [3]. E страна може едновременно да изпълнява удостоверяване със страни А и В, като по този начин представя страна (например, В) на другата страна (например, А), както е показано по-долу.

Повече сигурни протоколи като SKEME. счита в изпълнението на първата версия на OTR протокол, но имуществена протокол [1] се извършва вместо.

Втората версия на протокола

SIGMA протокол вариант, наречен SIGMA-R, работи както следва: [2].

Тук, А и Б - документи за самоличност, както и - цифрови подписи, и - публичните ключове на страните А и Б, съответно, и Н - криптографски хеш функция.

удостоверяване за съобщения

За разлика от системи като PGP, OTR не използва цифрови подписи за удостоверяване за съобщения, тъй като те не осигурява начин да се отрече удостоверяване. Вместо това HMAC.

За удостоверяване за съобщения с помощта на ключ К, получен чрез хеширане ключ, използван за криптиране на съобщението.

Когато партия А изпраща съобщение M друга страна Б, заедно с посланието, което тя предава изчислява въз основа на общ ключ HMAC стойност (M, K). Страна Б, получаване на съобщението също може да се изчисли HMAC (M, K). Ако тя съвпада с тази стойност, страна Б знае, че съобщението е изпратено от партия А, страничен Б, но тъй като B страна знае, че това е съобщението не е изпратено, то може да бъде сигурен, че съобщението е действително изпратени от страна А . в същото време използването на HMAC осигурява отрече, че дори да отваряте ключа K, B не може да докаже на трета страна, че съобщението е изпратено на страните А. комуникация също може да бъде променян с B-страна и всяка страна, която знае ключовата К.

криптиране съобщение

Използва се за съобщение алгоритъм за криптиране AES в брояч режим [2]. Използване конструирана така осигурява поток шифър криптиране спорна (Engl. Ковък криптиране). Това означава, че всеки, който се прихваща съобщението може избирателно да променя отделни битове в съобщението. По-специално, ако съобщение научи, може да се променя на всеки друг съобщение със същата дължина. [1]

Спорен е необходим за криптиране криптиране отрече, [2]. Благодарение на спорен протокол участниците OTR криптиране могат да твърдят, че който и да е на предаваните съобщения са били променени от трета страна.

Преглед на службите за сигурност, Instant Messaging

Open License Източник

Описание на маса от критерии

Таблицата по-горе се прави преглед на месинджър клиенти, които изпращат криптирани съобщения. Нека разгледаме няколко критерия.

Казус

За сваляне приложение, което показва работата на Социалистическата милионер Protocol (SMP), която се използва в протокола на Off-The-Record Messaging (OTR), за да се провери автентичността на противоположната страна, знаейки някои споделена тайна. Този протокол дава възможност да се уверите, че участниците знаят обща информация (парола, отговорът е известен само на тях), без да я разкрива директно.

В изходния код на демо програмата: Файл: SMP.zip

Изпълними файлове Демонстрация: Файл: SMP (.exe) .zip