Изисквания за безопасност: Abstract. Организацията успя да обекти. Права и привилегии.

Изисквания за сигурност

1. Задължителна идентификация и автентификация.

Преди извършване на каквито и да било действия, потребителят трябва да сте влезли в (идентификация) и потвърдете, че той е този, който се представи (удостоверяване). Обикновено реализира чрез въвеждане на уникално потребителско име и парола.

В Windows за процеси за идентификация и удостоверяване на потребителя са отговорни winlogon.exe и lsass.exe.

2. Контрол на достъп до съоръженията.

-В собственик на обекта на потребителя, трябва да може да осигури достъп до обекта за конкретни потребители и / или групи от потребители.

Сигурен достъп се осъществява в Windows компоненти за сигурност Референтен монитор (SRM. Контролен монитор за безопасност) изпълнителен Ntoskrnl.exe система.

Системата трябва да бъде в състояние да следи и записва всички събития, свързани с достъпа до обекти.

В Windows одит подкрепена SRM и lsass.exe.

4. Защита на повторно използване обекти.

Ако зоната на паметта предоставил на даден потребител, а след това е бил освободен, след последващото разпределение на площта на всички данни в него (дори и криптирана), следва да бъде заличена.

В Windows освободи паметта се изчиства от потока на система на страница зануляване, течаща през система празен ход (с нулев приоритет).

По-късно в лекцията ще се смята за една организация, контролиран достъп до обекти в SRM. както и права и привилегии.

организация управлява достъпа на обект

Принципът на организация на достъпа

В организирането на принципа на контролирана, сигурна достъп до обекти е както следва. Всеки потребител в системата има свой означение за сигурност (достъп знак), което показва, уникален идентификационен номер на потребителя. Процесите са създадени от потребителя, той ще наследи на маркера.

От друга страна, всички обекти, в системата има структура на данни, наречена дескриптор за защита (дескриптор за защита) а. Тази структура включва списък с потребителски имена, които могат (или не може) да има достъп до обекта, както и вида на достъп (само за четене, писане и четене, пълен достъп и т.н.).

Когато се опитвате да обработва достъпа до идентификатора на обекта на маркера на достъпа се сравнява с идентификаторите, съдържащи се в дескриптора на сигурността на обекта, както и въз основа на резултатите от сравнението на достъпа е разрешено или забранено.

Помислете за структурите от данни и функции, които са отговорни за прилагането на този принцип в ядрото на Windows.

идентификатори за сигурност

За уникална идентификация на потребителя да идентификатори за сигурност, използвани от системата (SID - идентификатор за сигурност). В допълнение към потребителите, СИД е на разположение за групи от потребители, компютри, домейни 4 домейни (в Windows) - група от компютри, които се управляват централно, информацията се съхранява в една обща база данни (Active Directory), както и членове на домейни.

SID, генериран от системата на случаен принцип, така че вероятността за SID мач за различни потребители е близо до нула.

Структурата на SID WRK описано в обществото на файла \ SDK \ вкл \ ntseapi.h (линия 251). SID се състои от следните компоненти:

- версия номер - поле на контрол (1 байт);

- идентификатор агент код (идентификатор орган) - поле IdentifierAuthority (6 байта);

- подагенти кодове (subauthority стойности) - поле SubAuthority (1 до 15 4 байтови кодове всяка). Номер подизпълнители SubAuthorityCount кодове, съхранявани в областта.

Сид табличен формат писмено, както следва:

Фиг. 13.1. А описание представяне на SID

Най-сетне ris.13.1 подизпълнител код, наречен относителна идентификатор (относителна идентификатор, RID), тъй като всички профили на потребители на компютъра могат да имат един и същи код, с изключение на RID. RID, което е равно на 500, представлява местен администратор.

означение за достъп

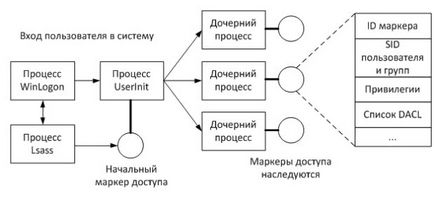

идентификатори на потребителя за сигурност се съхраняват в означението за достъп (достъп знак). По време на влизане на потребителя lsass.exe процес създава знак за това, което се възлага на първия процес потребителското UserInit.exe, други процеси, изпълняващи наследи клиент този маркер (ris.13.2). процес знак достъп се съхранява в структура на поле Token EPROCESS (вж. лекция 6 "Процеси и конци").

Означението за достъп е представена от структурата токен. описано в основата на файла \ на NTO \ себе \ tokenp.h (линия 235) и който има следните основни области:

Фиг. 13.2. Създаване и наследи токена за достъп

Свързани статии