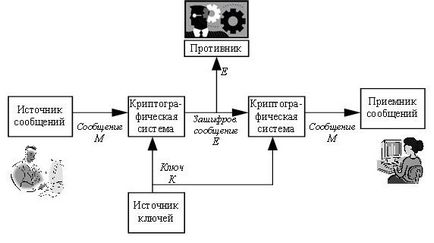

Фиг. 8.3. Общата структура на една тайна система, която използва симетрично криптиране

Подател представляваща източник на съобщение и приемника (приемник на криптирани съобщения) преговаря изборът приемлив шифър и ключ. Подателят тогава криптира своето послание с избрания ключ и алгоритъм за криптиране, и препраща получените ciphertext през (отворена) връзка. Получателят декриптира го използва шифър и ключа.

Врагът най-вероятно ще може да се намеси криптирана съобщението, тъй като се предполага, че тя се предава по един отворен канал за комуникация. В този случай, cryptanalyst врага да се опитате да отворите ciphertext. Предполагаме, че на изпращача и получателя на съобщението, като се използва доста надеждни код. и че вероятността за откриването му е ниска. В този случай, сигурността на криптиране зависи изцяло от ключа за защита. Разкриване ключ довело до разкриването на предаваните данни. По този начин, най-важното, трябва да се пази в тайна, докато тя се използва за затваряне на базата данни. Ето защо, за първоначална ключ разпределение изисква надеждна комуникационна връзка.

По този начин, принципът е надеждността на договарянето на канал за предаване на тайни ключови участници. Най-сигурният начин за първоначална ключ разпределение е ключов обмен в мрежата за данни човек абонат. За доставката на клавишите, можете да използвате и специални куриери. Ако обмен на секретни съобщения ще бъде посетено от малък брой страни, например, две или три, и двете от тези методи са приемливи. Ако броят на абонатите взаимодействие голям, основният проблем на разпределение се превръща в истински проблем.

Има и други трудности при използването на секретни ключове. Например, ключовете трябва да се сменят от време на време. Това се дължи на факта, че се използва по-дълго ключ. толкова по-вероятно е компрометирана (разкриване). Използва се по-дълго на ключа. по-голяма е загубата на неговия компромис, тъй като по-голямата броя на съобщенията може да разкрие на нападателя при получаване на ключа. Дори и ако не е, за да бъде разкривана на ключа, за провеждане на криптоанализ удобен враг, който разполага с достатъчен брой съобщения, шифровани със същия ключ. Най-добре е да се използва за всяка сесия криптирана съобщения уникален ключ - т.нар ключа за достъп. Но къде да намеря такъв голям брой ключове за далекосъобщителна мрежа и как да ги разпределя?

Поради тези трудности, на практика, се използват специални автоматизирани системи за управление на ключови. Такива системи могат да генерират ключове, да ги съхранява, и архив, възстановяване на изгубени ключове, заменят или изтеглят от обращение стари и безполезни ключовете. Най-важната част от ключово система за управление на е основен център за дистрибуция (Key Distribution Center - KDC), които са функциите по производство, разпространение и предаване на ключовете.

Експертите са разработили специални процедури (или протоколи), които позволяват на ключов разпределителен център доставени до ключовете на потребителите за индивидуални сесии (Session идентификатори). За съжаление, всички протоколи, използващи симетрично криптиране има определени недостатъци. Помислете за един възможни ключови протоколи за обмен.

Да предположим, когато се присъедини към комуникация ключов разпределителен център за общността на потребителите на интернет всички нови абонати се получат индивидуален таен ключ. Ето какво трябва да се търси таен ключ процедура за разпространение на комуникационна сесия между два мрежови абонати с помощта на ключ център разпределение (за краткост, ние трябва да го наричаме просто Центъра):

- Потребител А има достъп до Центъра и поиска ключ на сесия, за да комуникира с абонат Б.

- ключ случаен достъп се генерира в центъра. Две копия на ключа за криптирана сесия - по един с помощта на частния ключ на абонат А, а другият - с помощта на частния ключ на абонат Б. След това и двете криптирана се изпрати копие от центъра на абонат А.

- Потребител А декриптира неговото копие на ключа за достъп и изпраща втората криптиран копие на абонат Б.

- Абонат Б декриптира неговото копие на ключа за достъп.

- Абонати А и Б, получена с помощта на таен ключ на сесията за обмен на информация.

Този протокол е съвсем проста и може да бъде автоматизирано с помощта, например, програмата за предаване на данни. Въпреки това, процедурата на разпределение на ключове за сесия има няколко очевидни недостатъци.

Първият недостатък на тази система е, че Центърът е ангажиран във всички борси. Прекъсвания в работата на Центъра ще бъдат разделени на цялата система.

И най-накрая, остава проблемът за първоначалното разпределение на секретни ключове, когато потребителят въвежда мрежа. Първоначалната таен ключ трябва да бъде доставен на абсолютна надеждност на комуникационния канал, или целия протокол губи всякакъв смисъл. Е, ако оригиналния ключ може да бъде издаден лично на нов потребител, но в някои случаи това не е възможно, например, в териториалното разпределение на мрежата за предаване на данни.

Тези и други недостатъци на симетрични криптиращи алгоритми, открити от разработчиците на телекомуникационни мрежи в първите опити за изграждане на сигурни предаване на данни през 70-те години на XX век. Решение на основният проблем на разпределение (както и някои други сериозни проблеми) е използването на асиметрични криптиращи алгоритми, с които ние ще започнат да се срещнат в следващата глава.

Основни термини

CTR - режим на блок шифър, който ви позволява да генерирате ключове в онлайн криптиране.

LFSR (линейна обратна връзка смяна регистър) - линеен регистър за смяна с обратна връзка.

На В - режим на блок шифър, който ви позволява да генерирате ключове в онлайн криптиране.

RC4 алгоритъм - алгоритъм генериране на псевдо-случайни числа. Тя може да се използва за генериране на криптографски ключове в онлайн.

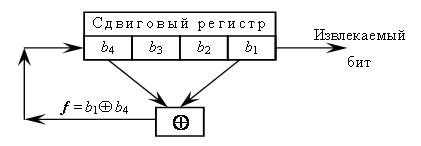

Линеен регистър за смяна с обратна връзка (линеен регистър за смяна с обратна връзка - LFSR) - изпълнение на преместващ регистър с обратна връзка. Обратната връзка, в този регистър се осъществява просто като сума по модул 2 на всички (или някои) бита регистрират.

А регистър смяна с обратна връзка включва п-битов регистър за смяна и устройство за обратна връзка. Когато трябва да се извлече бита. всички бита на регистъра ще се изместят надясно с една позиция. Нова функция най-лявата малко обратна връзка се определя от останалите битове. Изместване регистри с обратна връзка могат да бъдат използвани за получаване на поток на псевдо-случайни бита.

кратко резюме

За да генерирате регистрите на keystream смяна с обратна връзка могат да бъдат използвани в онлайн криптиране. А регистър смяна с обратна връзка включва п-битов регистър за смяна и устройство за обратна връзка. Когато трябва да се извлече бита. всички бита на регистъра ще се изместят надясно с една позиция. Нова функция най-лявата малко обратна връзка се определя от останалите битове. Изместване регистри с обратна връзка могат да бъдат използвани за получаване на поток на псевдо-случайни бита.

Можете да използвате всеки блок алгоритъм. например AES или ГОСТ 28147-89 за информационен поток криптиране с помощта на режима на В и блокови шифри на CTR. Тези режими на базата на блок алгоритъм за криптиране с помощта на таен ключ за генериране на ключовата информация поток, който след това може да се използва като мащаб за криптиране.

Има и алгоритъм за генериране на псевдо-случайни числа, създадени специално за криптографията. Един от най-известните алгоритми от този вид е алгоритъм RC4. Този алгоритъм с ключ с променлива дължина. Въз основа на ключ алгоритъм генерира псевдослучайни числа, използвайки допълнение (по модул някои номер), пренареждане и замествания на елементи вътрешния масив. Псевдопроизволни брой генератори. конструира при използване на тези алгоритми като RC4. обикновено много по-бързо генератори базирани на блокови шифри.

Във всички системи, които използват симетрично криптиране. От основно значение е надеждността на участниците основните предаване канал в тайните преговори. Основните проблеми, възникващи в ключови системи за управление на са следните: голям обем и териториално разпределение взаимодействие абонати, необходимостта да се променят ключове от заседание на сесия. Решение на основният проблем на разпределение е използването на асиметрични криптиращи алгоритми.

Комплект за практика

Проверете знанията си

- Списък на основните характеристики, предимствата и недостатъците на всеки от разглеждани в лекциите на псевдослучайни числа генераторите.

- Как може да се използва за създаване на псевдо брой смени регистри с обратна връзка? Обяснете им, принципа на работа.

- Как се блоково шифроване в режим на В може да се използва за криптиране на потока от данни?

- Като организирана режим CTR блок шифър?

- Каква е разликата между генераторите на случайни и псевдослучайни числа?

- Мога ли да използвам този генератор на случайни числа за производството на гама криптиране за стрийминг. Защо?

- Кои криптографски цели може да се използва в този генератор на случайни числа?

- Какви проблеми възникват при управлението на частни ключове в шифровани системи за съобщения?

упражнение за самооценка

- Определяне на първи 16-битов псевдослучайна последователност, получена чрез използване на PN генератори на базата на линеен регистър изместване е показано на фигурата, ако първоначалната стойност на регистъра следва:

- b4 = 0, b3 = 0, b2 = 0, b1 = 1.

- b4 = 1, b3 = 1, b2 = 0, b1 = 1.