Когато пишете първата статия, че не е имал намерение да прави откритие, но просто исках да споделя практически опит в прилагането му. По мое мнение, описаната конфигурация е по-лесно в сравнение с отразени в представянето на продавача с Дестинация клас Usage (DCU). Но това е наскоро предложи една идея да се направи оценка на възможността за използване на SCU и DCU в системи за филтриране на трафика, т. За да. Имам добро разбиране и практически опит с DCU, където иска зонален ценообразуване VPN услуги трафик.

Напоследък много хора пишат и да обсъдят начините за защита от DDoS-атаки, се опитват да създадат и прилагат нови стандарти, лениво чака превръщането им от Проект в пълен Интернет Стандарт, а след това още чака vendorskih implentatsy. Мисля, че е повече от оправдано в оперативния план за прилагане на съществуващите производители правят, въпреки че разработването на предложения за работа, също е необходимо.

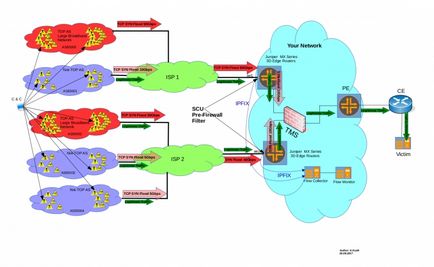

В мрежови оператор услуги с интегрирана защита от на DDoS, като правило, има няколко нива на почистване на трафика, което е съвсем логично. Вземете няколко стотин Gbps или Mpps "мръсни" трафик и да го почистите изключително чрез TMS (Система за управление на заплахите) - неоправдано скъпо. Обикновено на първия етап на пречистване, особено важно при атаки с висока обемна, филтър, Pre-защитна стена, чиято задача е да се намали честотна лента "боклуци" трафик на стойност, която може лесно да го "смели" мрежата на оператора и TMS. Има два основни варианта за изпълнение на филтъра - на граничните маршрутизатори на собствената си мрежа и мрежови покачващи. Ако разгледаме възможността с изпълнението в рамките на собствената си мрежа, обикновено, Stateful филтри защитни стени, работещи на входно / изходни интерфейси към или вградени в FlowSpec мрежа. Мрежовите връзки нагоре, като правило - FlowSpec, която използва вътрешен аларма и алармата, получена от клиента мрежи. Докато в първия вариант, е възможно да се по-фина филтрация, ограничаване определена дестинация IP, протокол, порт, poliserom флаг размера на пакета, при втория вариант се предоставя само на твърд за изхвърляне, а не за разлика от черна дупка, ако атаката има характеристиките на работа на услуги.

SCU и DCU, ръководства за Juniper, предназначени за счетоводно-трафик в сравнение с определена политика, която да съответства на определени критерии. Т.е. Накратко, това може да се смята за трафик описано в конкретния клас на конкретен префикс, BGP-общност, целта на Общността, и т.н. Firewall филтър Ви позволява да съответства на източника класа и дестинация класа. Тези опции ви позволяват да създадете филтър за защитна стена с фин филтър с източник AS, или ако е изразена на разбираем език, да носят трафик geofiltration използване Pre-защитна стена филтър.

Пример за практическа реализация на филтриране TCP Syn-наводнение е показано на Схема. Конфигурацията и описанието, дадено по-долу.

Предложеният метод може значително да се ограничи количеството на "мръсни" трафик е с ASNs, включени в техническото задание. Нека разгледаме поетапно funktsinal файл, например конфигурация.

1. Създайте политика scu_ddos които съвпадат BGP протокол и като пътека източника като. Изброени атрибут е източник класа DDoS.

определени политически опции на политиките изявление scu_ddos срок 1 от протокол BGP

определени политически опции термин политиката изявление scu_ddos 1 от както пътека източника като

определени политически опции на политиките изявление scu_ddos срок 1 Тогава източник класа DDoS

2. В по-пътека източника като регулярен израз за добавяне на произход, както и за най-ASNs.

определени политически опции като пътека източника като "* 65000 |. 65002"

В примера на фигурата, те са маркирани в червено, а заедно с тях, в този пример, получава 80Gbps TCP SYN-наводнения.

3. Нанесете политика, създадена с цел износ за спедиция-масата. Ако износът вече се прилага политика, е желателно да се сложи първите scu_ddos посредством командата вложка в съответната конфигурация блок.

настроен за маршрутизация-опции изпращане маси износ scu_ddos

4. Създаване на policer lim100m.

избран стена policer lim100m филтър специфични

настроите защитната стена policer lim100m сподели-честотна лента-policer

настроите защитната стена policer lim100m ако-дълъг от трафик лимит 100 м

настроите защитната стена policer lim100m ако-дълъг от избухване размер лимит 1 метър

настроите защитната стена policer lim100m след това изхвърлете

5. Създаване на филтър защитна стена scu_ddos_limit. където мача чрез прилагане източник класа DDoS, ограничава протокола и на знамето, и да обмислят лимит poliserom 100 Mbps целия трафик, съответстваща на критериите.

избран стена филтър scu_ddos_limit TERM1 от източник класа DDoS

избран стена филтър scu_ddos_limit TERM1 от протокол TCP

настроите защитната стена филтър scu_ddos_limit TERM1 от TCP-син знамена

избран стена филтър scu_ddos_limit TERM1 след policer lim100m

настроите защитната стена филтър scu_ddos_limit TERM1 след преброяване scu_ddos_count

избран стена филтър scu_ddos_limit TERM2 след приема

6. интерфейси позволяват покачващи се връзки включват отчитане и се прилагат на вход генерира scu_ddos_limit филтър.

комплект интерфейси AE1 единица 0 семейство вход счетоводство Инет източник класа-ползване

комплект интерфейси АЕ1 единица 0 семейство инертен филтър вход scu_ddos_limit

7. Проверете операция polisera броячи и на интерфейса.

тичам шоу защитна стена филтър scu_ddos_limit-ae1.0-и | мач "lim100m-ae1.0-и | scu_ddos_count-ae1.0-и"

scu_ddos_count-ae1.0-и 90763066484 1745338287

lim100m-ae1.0-и 343 023 655 9801281

По този начин, ние можем да неутрализират значителна част от син-наводняване (в примера на фигурата от общата пропускателна способност от 100 Gbps до 20 Gbps), като по този начин да се предотврати претоварването на собствените си мрежови ресурси и пречистване трафик устройства.

Когато правилно избрани стойност polisera пакети капки се срещат само по време на нападението. Трябва да се разбере, че по времето poliserom атаки също ще започнат отпадане легитимна и част от TCP SYN-трафик с ограничени самостоятелни системи, които не оказват съществено влияние върху вече създадените връзки.