Защита и очертаване на достъпа на клиента до Интернет

Версии и режими

ISA сървър се предлага в две версии: стандартна и корпоративен (корпоративни и стандартни). ISA Server Enterprise Edition ви дава възможност да се изпълнява ISA Server в избрания режим (самостоятелния) сървъра а от логическа комбинация от няколко сървъра ISA в режим на единичен масив (създаване на масив и може да бъде на същия компютър, но това не дава никакво предимство). подкрепа за конфигурация под формата на масив от корпоративни административни политики, т.е.. Е. Промените, направени на един от масива на системи се прилагат за всички система масив, така че няма нужда да се правят същите промени на всяка система. Можете да създадете няколко масиви в подкрепа на диференцирани политики и права на достъп. В допълнение, можете да прехвърлите правото да управлява масиви от други потребители и групи. Enterprise Edition се интегрира с Active Directory (AD) и магазини конфигурационни данни ISA Server масив в Христа, за разлика от МОС на специален сървър, конфигурацията на която се съхранява в системния регистър. Когато Enterprise Edition е инсталиран на мрежа, която не е АД, ISA Server превръща в специален сървър. Enterprise Edition е съизмеримо с произволен брой процесори. ISA Server Standard Edition поддържа до четири процесора. За да се опрости, използвам ISA Server тест мрежа в режим на специален сървър, не са интегрирани в АД.

SecureNAT клиент

защитна стена клиент

Firewall клиент би трябвало да работи специален софтуер, ISA Server Client Firewall. По време на инсталацията на ISA Server създава директория \% ProgramFiles% \ Microsoft ISA Server \ клиенти, съдържащ целия софтуер и конфигурационни файлове е необходимо да се инсталира на клиента. Firewall Client Configuration закопчалки за управление използва ISA \ конфигуриране на клиенти, стартира от конзолата за управление на Microsoft (MMC). ISA Server простира на инсталацията на всички системи, използващи клиента на защитната стена. Този софтуер използва ISA Server като ниво доставчик на услуги на Windows Sockets (доставчик на Winsock Layered Service). Клиентът приема всички заявки от приложения, които използват гнезда и да ги предава към система работи върху него ISA Server. В резултат на това всички приложения на вътрешната мрежа, които използват разклонители, работят, като че ли те са били пряко свързани към интернет. След като инсталирате този софтуер на клиентски системи, потребителите, по-специално, да са в състояние да тече ftp.exe от командния ред и да имат достъп до външни FTP сайтове.

Разделителната способност на име на клиента защитна стена проста структура. По подразбиране, ISA Server позволява на всички имена, съдържащи точка (например, www.braginski.com); Имената без точки се решават на местно ниво. можете да използвате за управление на ISA закопчалки за да промените настройките за разделителна способност име.

поискване Firewall клиент съдържа потребителски имена, така че може да се прилага политики за достъп на базата на потребителски имена. Въпреки това, заявки се изпълняват в контекста на текущия потребител и клиентския софтуер не разполага с механизъм, който да задава въпроси друго потребителско име и парола, ако името и паролата на потребител не е правилна. Ето защо, ако забранят на досадния потребител да надхвърли рамките на защитната стена, опитайте се да се измъкнем с интернет няма да успее без предложение за сключване друго потребителско име и парола.

Уеб прокси клиент

управление

ISA Server се управлява чрез управление на ISA модула в, която поддържа два типа контролни прозорци: Taskpad View (представяне на лентата на задачите) и Advanced View (разширен изглед). Аз предпочитам увеличен изглед показан на фигура 1. Това логично организира всички компоненти на ISA Server към съответните папки по системата за обект "ISA Server на задачите». Целта на тези папки е описан в кутия "за управление на сървъра папки ISA».

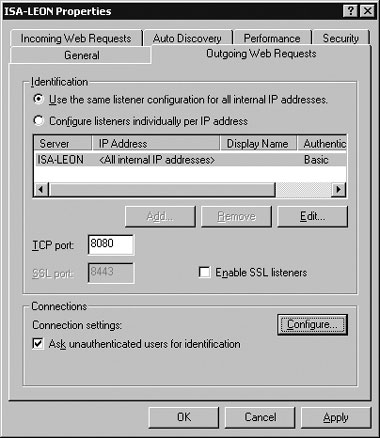

Екран 2: Конфигуриране Изходящ

Подобно на Microsoft IIS, ISA Server поддържа различни методи за откриване. За избор на схема за регистрация, които клиентът ще използва за проверка на потребителско име и парола за прокси-сървър, трябва да изберете сървъра ISA в раздела за идентификация и кликнете върху Редактиране има, за да отворите диалоговия Добавяне / Редактиране на Слушатели кутия (добавяне / редактиране на учениците). Аз препоръчвам избор на удостоверяване вграден (интегриран), което изисква клиентът да използва Kerberos удостоверяване (когато сървъра и клиентите ISA са член АД домейн) или протокол NT LAN Manager (NTLM). В този случай, когато изберете вградена удостоверяване, браузъра на клиента първо се опитва да използва името и паролата на регистриран потребител. Ако името или паролата не съвпада, браузърът ви подканва да въведете името и паролата отново. Ето защо, по-голямата част от потребителите в областта използват интегрирано удостоверяване. В режим на удостоверяване Basic с този домейн «Basic в текущия домейн") име и парола се изпращат по мрежата в чист текст. Това удостоверяване е безопасно само при използване на приложения Secure Sockets Layer (SSL) връзки. Режим Digest с този домейн ( «В съответствие с правилата на домейна") работи като NTLM и сертификат вариант Client ( «Сертификат Клиент") работи само с SSL връзки.

По подразбиране, този алгоритъм за контрол на достъпа, след инсталация ISA Server (фиг. 2 показва опростена версия) не позволява достъп до всички вътрешни клиенти към външни системи. За всяко изходящо Заявка за обслужване Firewall Service определя дали е налице изрично разрешение на действащия режим на достъп или забрани на всяка от исканата доклади, уеб сайтове или съдържание тип. Можете да зададете специални правила за обектите и тяхното съдържание, които ще определят кой сайт или всякакъв вид съдържание ще бъде на разположение в някои потребители. ISA Server отрича всички външни искания, докато администраторът ги допуснете изрично. Той също така проверява всички пакети, преминаващи през прокси-сървър за искане изрична забрана някои пакети филтър IP. ISA Server не използва забрана на филтри по подразбиране. Например, външна система не може да получи отговори от сървъра на ISA за пинг команда, докато мениджърът не създава съответен пакет IP-филтър, изрично позволяват пакети протокол Вътрешен контрол протокол съобщения (ICMP), която използва пинг команда. Затова първата задача на администратора да предостави на клиентите си достъп до интернет ще бъде добавен към списъка с разрешени HTTP и HTTP Secure (HTTPS) протоколи.

Можете да използвате сайта Folder Access политика и правилата за съдържание (правила за достъп до сайтове и съдържание), Протокол правилник (протокол от употреба), както и IP пакетни филтри (пакет филтри IP) конзолата за управление на ISA за управление на Microsoft, за да изберете правилата и филтри. За да създадете използване правило протокол кликнете с десен бутон върху папката протокола правила, и след това изберете правило New, за да стартирате съветника Wizard Ново правило. Следвайки инструкциите, да създадете правило, което позволява използването на HTTP и HTTPS протоколи. В моя пример, се обадих да го правило Http Allow (разрешение HTTP). Натиснете Next, след това изберете Allow. На следващия екран, изберете от списъка с HTTP и HTTPS Избрани Протоколи Протоколи. На всички следващи екрани натиснете Next за да приемете настройките по подразбиране. След затваряне на съветника, трябва да рестартирате услугата Firewall услуга и уеб прокси, изберете от контекстното меню на всяка услуга (в папката за наблюдение \ Services) щракнете върху Спри, а след това трябва да изберете Start, за да рестартирате услугата.

правилата за употреба протокол и политики за контрол на достъпа

Екран 3. Свързване с прокси-сървър

Използването на ISA сървър като сървър и защитна стена, прокси, за да защитите вашата мрежа от външни атаки от външен контрол на достъпа. В допълнение, прокси-сървър ви позволява да управлявате достъпа вътрешни клиенти към интернет.

папка за управление на ISA

папка за наблюдение съдържа няколко подпапки. Във вложено Сигнали папка съдържа кратки съобщения и предупреждения, които се появяват в системата влезте услуга Firewall служба в отговор на определени събития. Услуги подпапка съдържа информация за пускането на услуги и ви позволява да се спре и да ги започне. Вложени Sessions папка помага да следите на текущата дейност ISA Server. Доклади подпапка съдържа доклади ISA сървър създаване на работни места (например, използване на отчитане Web), които могат да се движат по график.

Компютърна папка съдържа списък с компютри, работещи под ISA система и които са членове на масива, заедно с избраната система.

папка политика Access съдържа три подпапки: Бързи и правила относно съдържанието, Протокол правила и IP пакетни филтри. ISA Server използва комбинация от тези правила, за да се осигури защитата на достъп до Интернет.

Folder Cache конфигуриране ви позволява да конфигурирате функцията за кеширане на ISA Server (т.е.. Д. Какво съдържание и те трябва да се съхраняват в сървъра на кеш ISA за известно време). Конфигурация за мониторинг Folder ви позволява да дефинирате какви действия трябва да се извършва в отговор на конкретно събитие ISA сървър (например да изпратите съобщение по електронната поща до администратора, в случай на спиране на услуги). Разширения папка може да бъде полезна за динамичните библиотеки, които се простират на функционалността на сървъра на ISA (за писане на такива библиотеки трябва да използват ISA Server SDK). Папка с мрежова конфигурация контролира начина, ISA Server маршрути искания и как ISA ги препраща към други прокси сървъри. папка Configuration Client съдържа настройки за ISA Server Firewall Firewall Client Client.

Екран 1. Конзолата за управление на ISA в Разширен режим

Пример 4. Екран списание ISA Server

Фигура 1. Пример на мрежа с ISA Server

Фигура 2. опростен достъп проверка алгоритъм

Член "Authentication в интернет с помощта на ISA Server" Можете да обсъждате в този форум.

Свързани статии