В статията се описва процеса на инсталиране на SSL сертификат за сигурна комуникация между клиент и сървър, както и справяне с проблемите, свързани с преобразуването на сертификатите в най-различни формати и с помощта на CRL, за да ограничи достъпа до уеб-сайта на.

Рашид Achilov. Администратор телекомуникационни системи, AS-сложна система

Рашид Achilov работи като администратор на телекомуникационни системи в компанията "AS сложна система" се занимава с търговия на едро и дребно на стоки за деца. Преди това той е работил в Рашид "NPF Granch" - компания, ангажирани в разработването и производството на високотехнологично оборудване за минната индустрия. През годините той е придобил богат опит в областта на администрацията и сигурността на информационните системи. Основните интереси - FreeBSD, безплатен софтуер и Интернет технологиите.

Инсталиране на сертификата на сървъра

Често използвани съкращения.

- SSL - Secure Sockets Layer (защитен слой гнездо);

- CA - сертифициращ орган (в центъра на властта);

- КСО - искане за сертифициране (заявка за подписване на сертификат);

- CRL - CRL (сертификат списък отнемане);

- PKCS - стандартни криптографски с публичен ключ (публично-ключовите стандарти криптография);

- CN - общи данни (общо наименование).

Процесът на създаване на SSL сертификат е описано в предишния раздел за сървъра. Ето защо, се приема, че сертификата на сървъра е създаден и подписан в корпоративния ТЗ, както и че има файлове и myfile.key myfile.crt, съответстващи ключове и сертификати на сайта. Но преди уеб-сайта, клиентите могат да ги използват, файловете трябва да се свърже с уеб-сървър (в тази статия използва Apache уеб сървър), през конфигурацията на виртуалната файлов сървър (или корена на сайта), както е показано на Обява 1:

Обява 1. Свързани SSL сертификати

Обява 1 показва само параметрите (директиви за конфигуриране на Apache), отнасящи се до този протокол, сертификати, така и други опции, трябва да предоставят за пълна конфигурация. Тези директиви са записани в блок

Този пример SSL превключвател (1-ви ред), на втора линия са изключени слаби и несигурни SSL протокол версия 2.0. На следващо място, на третия ред определя параметрите за сигурна връзка, която може да се използва (който е избран набор от параметри, също зависи от свързването на клиента). По линиите 4 и 5 и посочи, SSLCertificateFile SSLCertificateKeyFile - път към файл с SSL сертификат и подаде ключ сертификат.

За нормална работа на SSL изисква името на сървъра е регистриран в директивата за ServerName. Това съвпада с наименованието, обозначено за областта КН по време на създаването на сертификата. Ако това правило не е спазено, тогава при достъп до сайта Уеб браузърът е постоянно показваме предупредителна страница.

Важна забележка. проверява точно ServerName директива. вместо Serveralias директива. Ако сървърът трябва да посочите няколко имена, те могат да се регистрират в директива Serveralias.

Инсталиране на сертификат в уеб-базиран потребителски браузър

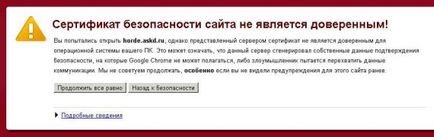

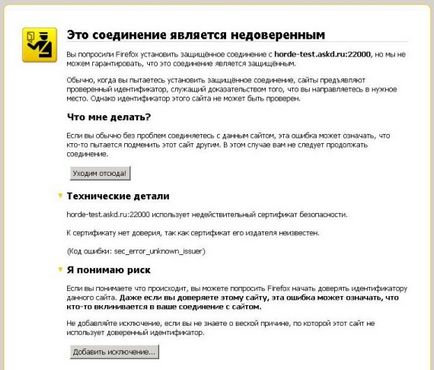

Въпреки това, когато за първи път опит да влезете в сайт, който е домакин на SSL сертификат, подписан от ТЗ предприятие, пак получите съобщение за грешка, тъй като уеб-браузърът ще твърдят, че е имало критична ситуация и това е фалшив сертификат. Страницата за уеб-браузър Google Chrome ще бъде показана в червено в горната част на екрана, а в Mozilla Firefox - жълто, с две страници ще предупреди потребителя, че е налице отказ на критичен в системата за сигурност, както е показано на фигури 1 и 2.

Фигура 1. Карта на неизвестен сертификат в Google Chrome

Фигура 2. Показване на неизвестен сертификат в Mozilla Firefox

Уеб-браузър, показва съобщение, показано на фигурите, тъй като не може да провери това, което организацията се е ангажирала сертификата. Както е посочено в последната част, CA система - йерархия, и сертификатите за корен CA се разпространяват заедно с уеб-браузър. Google Chrome използва сертификат магазина на Windows, както и списъка на сертификати корен може да се промени, след като инсталационен пакет с актуализации от Microsoft и Mozilla Firefox използва собствен сертификат магазин.

Тъй като сертификатът е подписан в рамките на самата организация, коренът му сертификат от уеб-браузър, разбира се, липсва, и той вярва, че е имало грешка. За да поправи тази грешка, просто се разпростре върху всички компютри в сертификата за предприятието CA LAN (файл caserv.crt) И по-точно, как потребителите ще имат достъп до корпоративните над HTTPS уеб ресурси. Този сертификат ще трябва да инсталирате съхранение на Windows система и съхранението на Firefox (и ако се използва все повече и Opera Web-браузър и в собствената си памет).

инсталационния процес свидетелство, не е особено трудно, но системата ще се актуализира по няколко пъти дали можете да се доверите този издател сертификати. Също така е необходимо да се обърне внимание, където ще бъде инсталиран сертификат: тя трябва да бъде инсталиран в "Trusted Root Certification Authorities", а не в някоя друга група.

Конвертиране на SSL сертификат от един формат в друг

Транскодиране на сертификат от PEM формат DER формат се извършва със следната команда:

Ако, напротив, е необходимо да се отстрани от текста на удостоверението, следната команда:

Инсталиране на SSL-връзка към уеб-сайта

След свидетелството за корпоративна Калифорния е инсталиран като корен, уеб браузъри да признават свидетелствата, подписани от тях, и не показват страница с предупреждение, и веднага установява свързване с необходимият ресурс, както е показано по-долу.

Фигура 3. инсталиран SSL-съединение в Google Chrome

Фигура 4. инсталиран SSL-съединение в Mozilla Firefox

При свързване към уеб-сайтове с установена SSL сертификат могат допълнително да бъдат проверени следните параметри: начална дата и изтичането на срока на сертификата. Ако началната дата на валидност още не е започнал, или обратното, срока на годност е изтекъл, удостоверението, независимо от установената главния сертификат CA, той ще бъде обявен за погрешна.

Ограничаване на свързаност на нежеланите клиенти

Това, че неупълномощени потребители нямат достъп до корпоративна интранет-мрежа - това е съвсем очевидно. Следователно, за да бъде в състояние да управлявате клиентските връзки към сървъра с помощта на SSL сертификат към виртуалния сървър конфигурация файл, трябва да добавите следния ред в Обява 2.

Обява 2. Добавяне на ограниченията за връзки с клиенти

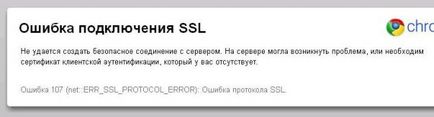

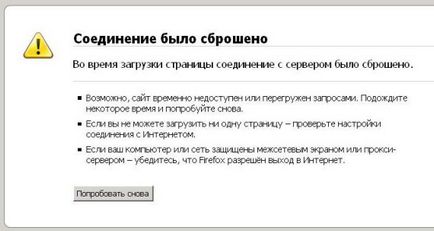

SSLCertificateChainFile и SSLCACertificateFile параметри определят предприятието CA сертификат SSLCARevocationFile параметър определя пътя на CRL и SSLVerifyClient опция активира проверката на сертификат на клиента. В този пример, въведена най-прост ограничението: само тези потребители, които са инсталирали компютри сертификата за клиентската програма, подписана от корпоративен Калифорния ще бъде в състояние да се свърже към сайта. Въпреки това, без допълнителни проверки няма да бъдат изпълнявани, ако даден клиент компютър, за да се свържете със сървъра, не клиентски сертификат, инсталирането на връзката ще бъде отказан, както е показано по-долу.

Фигура 5. страница с връзки да откаже да се свърже с Google Chrome

Фигура 6. страница със съобщение за повреда в свързването с Mozilla Firefox

Ако простите условията на наличието на SSL сертификат, подписан от корпоративен CA. достатъчно, въз основа на параметрите SSLRequire могат да се реализират по-сложни тестове, които ще се вземат предвид различни параметри на сертификата.

В този случай, тя може да бъде полезна тази техника като "обратната прокси сървър", в която, както е в случая на конвенционален пълномощник, има някаква програма, която работи на сървъра и получи искане от едната страна, а след това да я излъчва в друга. Достатъчно е да се установи защитена връзка само чрез прокси сървър, връзката между прокси сървър и защитена от уеб-сайт може да бъде направено без криптиране.

заключение

С гледна точка на ИТ среда защитена програма, ресурси на всяка компания, на първо място на организацията на нуждаят от защита на HTTP трафик и, като правило, е необходимо не само за генериране на ключове за всички сървъри, използвани, но също така да се организира тяхното разделяне на пристанища, тъй като поради за изискванията за HTTPS протокол за едни и същи физически сървър на същата порта не може да бъде домакин на множество виртуални на уеб сървъри с поддръжка на HTTPS.

Освен това, трябва да се помисли по въпроса за това дали е необходимо да се ограничи броя на потребителите, които ще имат достъп до тези уеб ресурси. Ако възникне такава необходимост, а след това всички потребители ще трябва да генерирате клиентски SSL сертификати за редовна актуализация на CRL отмяна прекратени удостоверения и CRL активират подкрепа на Интернет страницата, към която трябва да се ограничи достъпа.