С появата на технологии се развиват богати уеб приложения и увеличаване на броя на уеб услуги се е увеличил броят на уязвимости в тези приложения. XSS (Cross Site Scripting, CSS, или по-често се използва XSS съкращение) един от най-често срещаните видове атаки от прилагането на код.

AdVita Agrawal (Adwiteeya Agrawal), Барун Sobti Критика (Критика Sobti), двама студенти, Министерството на информационните технологии, технологичен институт Махараджа Suradzhmal Ню Делхи, Индия, [email protected], [email protected];

Резюме - XSS (скриптове сайт) - уязвимост в уеб приложение, когато крайният потребител може да предава прости скриптове полезен товар (товари) през пустеещи входни параметри. Този тип уязвимост е около продължение на дълъг период от време, обаче, настоящата ни предизвикателство - последващо използване на уязвимости. Тази концепция е известна като "пост-експлоатация на XSS», и че той фокусира вниманието върху в тази статия. Този документ представя един по-задълбочено проучване на заплахите XSS уязвимости-и опростяване на прилагането им. Също така е показано изпълнения защитното действие на XSS атаки, които могат да се прилагат като предпазна мярка. На следващо място, ние използваме един от най-слабите места и разработване на нов модул на базата на един от най-популярните инструменти за XSS атаки. Този модул може да се използва, за да се обадя през SIP-протокол (Session Initiation Protocol, Session Initiation Protocol). Модулът е предназначен за новата версия на рамковия XSSF.

Ключови думи: XSS, Post-XSS атаки, защитно оборудване.

2. популярни инструменти за откриване и експлоатация на XSS уязвимости-

В този раздел ще разгледаме накратко разгледаме няколко популярни рамки за намиране на XSS уязвимости-в уеб приложения и тяхното последващо използване. Те инжектират товари (полезния товар на) и да изпълнявате скриптове на определена страница.

Въпреки простотата Xenotix, ползата има няколко ограничения. Например, чрез натискане на клавиш данни могат да се събират само на заразения страница, и само 16-битови изпълними файлове могат да се изпълняват при изтегляне на файлове на вашия компютър. В допълнение, потребителят всеки път, когато изтеглите файл или атака през задната обвивка на изскачащи съобщения, защото Приложението използва самостоятелно подписан аплети.

На XSSF От една страна тя предлага голямо разнообразие от методи за XSS атака, но не осигурява голям брой методи за намиране на XSS-уязвимости. Също така да се работи с XSSF, първо трябва да се запознаят с Metasploit.

BeFF кирки (кука) един или повече браузъри, за да поддържат определени контролни модули и последвалите атаки срещу контекста на системата от вътре (контекста браузър) на браузъра. Различните браузъри изглежда да има различен контекст на сигурността, всяка от които може да се прилагат свой уникален набор от атаки. Рамката позволява тестер за безопасност, за да изберете специфични модули (в реално време) за всеки браузър и, съответно, всеки контекст.

BeFF - мощен инструмент за да изпълняват различни атаки, които се възползват от XSS-уязвимост, например браузър снемането на пръстови отпечатъци (браузър събиране на информация), държейки заловен браузъра (постоянство), събирането на информация мрежа, работа с DNS (DNS изброяване) на сканирането на портове, както и IRC NAT фиксирането и т. г.

Има три вида на XSS атаки:

- Steady (отразено).

- Постоянно (съхранява).

- Местна (въз основа на DOM-модел);

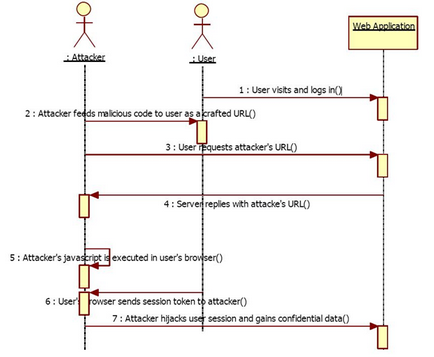

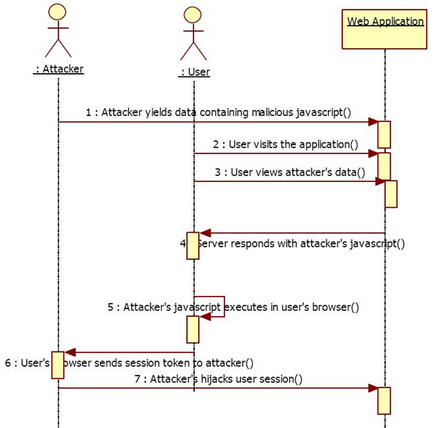

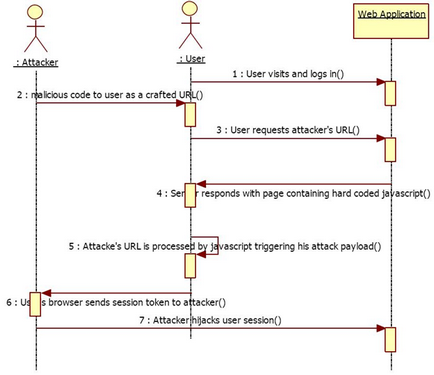

Всичко от уязвимостите на уеб страници и уеб приложения могат да бъдат причислени към една от трите вида посочени по-горе. Всеки от видовете атаки е описано по-долу с помощта на диаграми, които илюстрират процеса на откриване и прилагане XSS атака.

Фигура 1: Един типичен сценарий е нестабилна (отразено) XSS атака

Фигура 2. типичен сценарий константа (съхранява) XSS атака

Константа (съхраняват) атаки (вж. Фиг. 2) имат най-голям потенциал. В тези атаки, злонамерен код се съхранява на място (в база данни, файлова система, или някъде другаде), а след това се показват на посетителите на уеб страници, без кодиране с помощта на специални HTML знаци. Например, във форумите, потребителите могат да публикуват HTML.

Фигура 3. Типично атака сценарий, въз основа на DOM

Местна XSS атака или атаки на базата на DOM, се дължи на това, че нападателят променя данните на клиента страна на сървъра за време заявка за страница.

4. след операция, XSS уязвимости

4.1 Кражба на данни в Android

4.2 Неправилно URI-схема и вграден Webkit браузър на Skype за IOS

4.3 Използване HTML5 API за напречно домейни повиквания

4.4 Управление на Аякс-история в HTML5

4.5 Достъп до WScript ActiveX контрола в Internet Explorer

API 4.6 файла в HTML5

4.7 Използване на XSS уязвимости-за определяне на координатите

4.8 NAT Фиксирането - IRC чрез HTTP

4.9 Използването на експлойти за браузъри

В тези атаки могат да бъдат, например, работят и да тичам браузър купчина черупки злонамерен код или отворен meterpreter сесия използване подвизи нарушават целостта на информацията в паметта, във връзка с XSS. Останалата част от подвизите може да се върне meterpreter сесия без пряко въздействие върху браузъра на стека. Например, самоподписаният Java-аплет може да бъде използван, за да изтеглите и изпълнява злонамерени изпълними.

5. Новият модул за изпълнение на XSS атака да

В този раздел, ние представяме нов модул на базата на XSSF (скриптов рамка крос сайт).

5.1 Концепцията на модул

Тук ние се опише концепцията на новия блок, който ще се основава на XSSF и ще използва XSS уязвимост се да се обадя през VoIP.

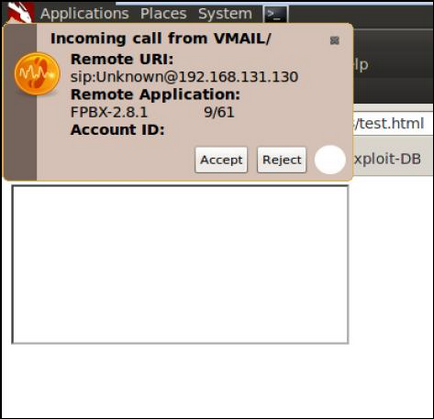

Според неговата информация, уязвимостта се съдържа в WWW / HTML / записи / Разни / callme_page.php файл. С тази уязвимост SIP клиент да се обадите на някои разширяване. Ние сме разработили модул, който се възползва от уязвимостта и призова разширение на езика рамка XSSF Ruby. По време на стартирането на жертвата вижда помощ повикване.

Когато потребител посети страница, която вече е била компрометирана от хакер, името му се появява в списъка на XSSF-рамка панел. Ако жертвата има връзка със сървъра чрез SIP клиент, атакуващият може да работи този модул и прилагане на нападение.

Фигура 4. снимка след модула

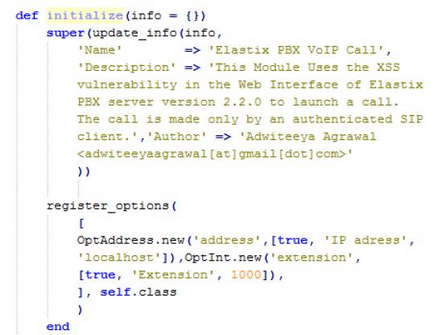

5.2.1 Модул Инициализация

Фигура 5. Модул Инициализация

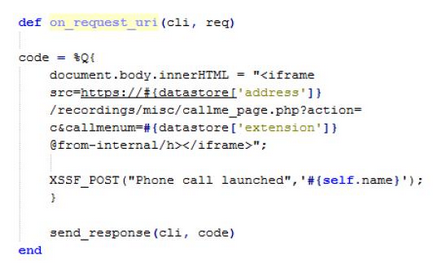

5.2.2 сценария изпратен от страна на жертвата

Фигура 6. Сценарият се изпраща на жертвата

5.3 Етапи на атаката

Общата схема на атаката, както следва:

6. Методи за защита срещу XSS-уязвимост

6.1 Защитата на сървъра страна

6.2 Сигурност от страна на клиента

7. Заключения и идеи за по-нататъшна работа

През 21-ти век, уеб приложения, са се превърнали в неразделна част от живота ни. Въпреки това, те често са уязвими по отношение на някои атаки. В тази статия, ние прегледани един от видовете уязвими места и начини за тяхното по-нататъшно използване. XSS атака са преобладаващи сред атаките, когато има въвеждането на кода и уязвимости, които могат да изпълняват тези действия може да бъде основа на мощни подвизи. При по-тежки атаки XSS може да се комбинира с други видове уязвимости. В тази статия разгледахме някои от най-честите нападения. Ние дадохме списък с инструменти за намиране на XSS уязвимости-и последващото им работа и Ви представихме основните характеристики на тези инструменти. После погледна към различните видове XSS атаки, заедно с концепцията за всеки от тях. Ние сме разработили нов модул на базата на XSSF, което прави VoIP-разговори. Кодът на модула заедно с основната концепция и работи алгоритъм също е представена в тази статия. В последния раздел разгледахме някои начини за защита срещу XSS, който може да се прилага както от страна на сървъра и от страна на клиента. Като нови приложения и функции, ще има нови видове атаки и уязвимости. Ние възнамеряваме да продължим тази работа чрез комбиниране на критични уязвимости XSS заедно и създаване на нови модули, които могат да се използват от друг софтуер и рамки.

Свързани статии