В първата част на цикъла може да бъде намерена тук.

Ние продължаваме нашата тъжна история ...

Но най-напред отново на АМТ.

Широко разпространено е мнението, че тази технология е налична само в някои съвременни чипсети на Intel, и за грижата за въпросите на сигурността достатъчно, за да изберете най-чипсет без подкрепата на AMT. На този етап вече не е вярно, последният чипсет 7 серия във всички модели поддържа тази технология.

И, за съжаление, AMT проблема за сигурността ние абсолютно не обсъжда поради непознаване на специалисти по сигурността на информацията, но на Запад е пълно с публикации по тази тема, с много твърди води. Напишете в търсачката: «Intel AMT вратичка» и вижте сами.

Какво е това специално naryl Kaspersky не знаех, но общата идея на реалните Showdowns в сферата на силициев диоксид може да бъде получена от две други събития, които не е толкова далечното минало.

Между стара сграда съперници CPU имаше сериозен конфликт, довел до "слива" на поверителна информация за процесорите вратичка.

Но скоро "империята» AMD отвърна на удара.

Между другото, фирмата Intel го нарича неописана възможност за рационализиране на фразата "специфично изпълнение" и не се установи това "функция" задната врата или на грешка изпълнение. Фирмата доставя и процесора с това, тъй като се изразява; "Специфични екипи за изпълнение SYSRET».

Ето защо, всички големи разработчици на търговски софтуер трябваше да закърпи собствените си продукти, за да се заобиколи тази "специфична особеност на командата." Но тази уязвимост SysRet команди могат да бъдат управлявани с шофьори ниво на устройства и приложения, и те могат да пишат, който не е под ръка. Така че това би могло да се даде възможност да се повиши нивото на привилегии, присъстващи в Intel процесори до наши дни.

Мисля, че горната информация е достатъчна, за да обоснове твърденията за тайни сблъсъци производители на процесори и хардуерни раздели в своите продукти. Поради периферия на страната ни и мизерията на професионалните знания "генерали" в областта на контрола на сигурността на информацията и да участват в тези процеси в момента ние не можем, въпреки че те могат лесно да бъдат на най-малкото желание.

Странното е, че ние ", както в Гърция, - всичко е ..." необходимата научна основите на автоматизирана проверка на системата от команди на разположение на страната. Безспорен лидер в тази област е Институт за програмна система на Руската академия на науките (ISP RAS). За съжаление, напредъкът в областта на автоматизираната обработка на проверка структури на институцията, а не нашата собствена държавна използва Корея компания Samsung в частност.

Оказва се, че ние не оценяваме, и в крайна сметка загубих, дори и да не плачат ...

Но този въпрос, има и друг, макар и юридически, но това е абсолютно непрозрачно страна. Това е актуализация механизъм микрокод един.

Страстите микрокод

Малко теория, за да влезе в състояние на нещата. X86 процесори имат смесен софтуер и хардуер контрол. Всеки отбор, за x86 процесор е набор от микро-операции, прости команди е един микро-операции и сложни команди могат да се състоят от стотици, а за някои съвременни екипи от хиляди микро-операции.

Обикновено команда (като аритметика, логично) процесор изпълнява на комбинаторна логика за един микро, всъщност е хардуерно изпълнение на екипа.

По-сложните команди се състоят от вериги от микро-операции с условни скокове, примки, прекъсва. Така че, това са верига от микро-и фърмуер изпълнение на команди процесор. Това със сигурност е един много повърхностен и опростен обяснение на механизма на изпълнение на команди на съвременни x86 процесори, но мисля, че същността е ясно.

Всички изпълнение на команди на фърмуера се съхраняват в процесора, в специална енергонезависима памет и се изсипва в зависимост от етапа на производство. Но, както знаем, всеки програмист в хиляди реда код винаги има най-малко една грешка, така че грешката в фърмуера са, за бързата корекционен механизъм се използва петна.

С други думи, съдържанието на фърмуера на паметта могат да бъдат коригирани вече съществуващото оборудване, специални информационни блокове (актуализация микрокод) се използват за тази цел.

Intel има всички писмени документи (Vol. 3А глава 9.11 микрокод UPDATE ВЪЗМОЖНОСТИ). актуализация механизъм микрокод за AMD процесори може да се намери на официалния сайт, не е описано в документацията. Алгоритми за надстройка на фърмуера за двата производители са почти идентични, като единствената разлика е в структурата на пластира. Така се анализира темата въз основа на официални документи на Intel, тук е извадка:

9.11 микрокод UPDATE СЪОРЪЖЕНИЯ

Процесорът Pentium 4, Intel Xeon и Р6 семейството процесори имат възможност да се коригира печатни грешки чрез зареждане на Intel-доставя блок данни в процесора. Групата данни се нарича актуализация микрокод. Този раздел описва механизмите на BIOS трябва да предостави, за да използвате тази функция, по време на инициализация на системата. Той също описва спецификация, която позволява включването на бъдещи актуализации в BIOS на системата.

Intel смята пускането на актуализация микрокод за преразглеждане силиций да бъде еквивалент на степинг на процесора и завършва валидиране ниво на пълно работно степинг за изпускане на актуализации микрокод.

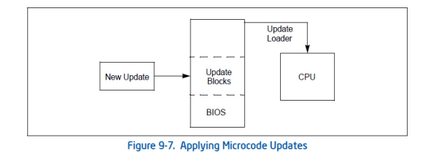

Подновяването на микрокод се използва за коригиране на печатни грешки в процесора. BIOS-ът, който има актуализация товарач, е отговорен за натоварването на актуализацията на процесора по време на инициализация на системата (Фигура 9-7). Има две стъпки за този процес: първата е да се въведат необходимите блокове актуализация на данните в BIOS; втората е да се зареди на блокове от данни за актуализация в процесора.

Прост механизъм актуализация микрокод, всеки път след включване или след издаване на сигнал за нулиране (Reset) е необходимо да изтеглите кръпка за всички процесорни ядра. С други думи, настоящата кръпка не се съхраняват в енергонезависима памет и се наложи да бъде заменен всеки път.

Patch структура се състои от три части, първата част на «Header» и последната «удължен подписа» подробно описани в документацията, но те не са значителни.

Основната част ( «Дата» - размер не е фиксирана) - орган кръпка не е описана в документацията и нейната структура не е известна. Тази част съдържа фърмуера, която замества зашити на етапа на производството на фърмуера на процесор. Intel и AMD компанията не предостави никаква информация, за да се научат поне някои команди и режими на процесора могат да бъдат променяни.

Предполага се, (както е посочено в документацията), че процедурата за актуализация на фърмуера е направена от BIOS, но няма ограничение в стопанството и при последвалото процесора. С други думи, пластир CPU фърмуера е безкраен и докато операционната система. Lock актуализация режим микрокод в хардуера на процесора не е предоставена, тест кръпка за автентичност също няма. Но това е неправилно, и намирисва на вратичка, скрита под недокументираните функции

Преведено на общ език, е възможно да се настроят на алгоритъма на всяка команда на процесора във всеки един момент, така че тя да послужи като недокументирана функция, вие трябва да знаете, информационната структура блок само, а след това от всеки процесор команда можете да създадете един напълно различен, всъщност, в своята вкус и интелект.

производители процесора редовно разпределят официалния надстройката на фърмуера, но списъкът на бъгове фиксирани, добавя или никакви оптимизации. Има само няколко пластира, тя може да се контролира след изливане в процесора.

Идиотизма на ситуацията е, че тези актуализации трябва да влязат в процесора по време на зареждане, както и, например, Microsoft не разкрива официална информация за броя на пластира това, че влиза кораби.

Ето един пример на файл за актуализация на фърмуера на операционната система Windows.

С други думи, няма начин да се контролира текущата микрокод фърмуер дори на нивото на настаняване. Също така не е възможно да се блокира функцията за актуализиране на фърмуера на хардуер, винаги е на разположение от пръстени привилегиите на нула.

Друг проблем е дънна платка BIOS, винаги има кръпка фърмуер за процесора, но кой може да гарантира, че това е правилно? Нелоялна нарушаване на съдържанието му е възможно и на етапа на създаването си през Intel и на етапа на попълване на BIOS с производството на дънни платки.

В допълнение, на пластира може да се актуализира по време на актуализация BIOS на дънната платка е вече в процес на експлоатация на оборудването и просто да го замени в BIOS не е проблем. Поне някои гаранция, че ще предостави цифров подпис върху кръпка, но присъствието му не е предвидено в актуализациите на структурата на фърмуера, не се прилагат производителите на BIOS външна защита за тези петна.

Това ме навежда към темата на днешната BIOS, но повече за това в следващата част на тази тъжна поредица от статии.