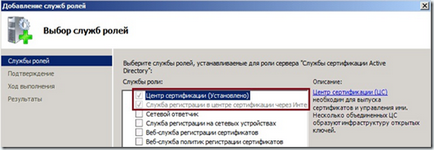

Фигура 1: Инсталиране на Active Directory удостоверителни услуги.

За да се даде възможност на SAN функции на сървъра с корен власт е необходимо да се изпълни командата:

certutil -setreg политика \ EditFlags + EDITF_ATTRIBUTESUBJECTALTNAME2

и да се рестартира самата СО:

Нетната спирка certsvc

Нетната старт certsvc

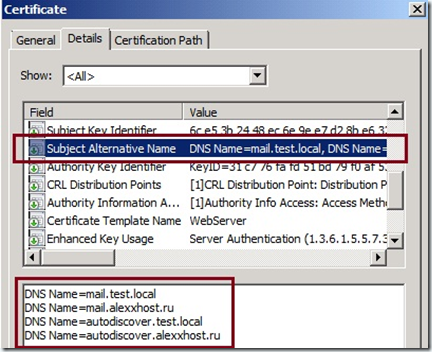

В резултат на това сертификатите, издадени от СО ще бъдат по едно поле (виж фиг.):

Фигура 2: SAN поле в сертификата.

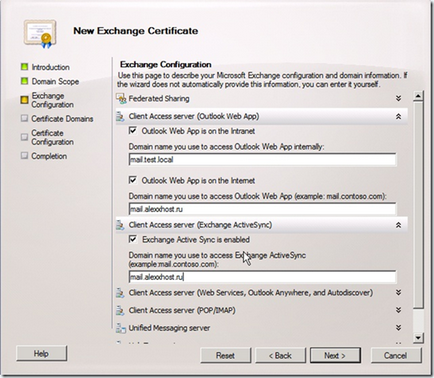

Когато приключите със СО, можете да отидете до Exchange сървъра, тук на сървъра за конфигурация, нека да изберем нашия сървър Client Access (CAS), и да се създаде заявка за получаване на нов сертификат, използвайки стъпките NewExchangeCertificate ... (това може да бъде направено чрез EMS помощта на Ню-ExchangeCertifate кратката команда) , Въведете приятелски име за сертификата и stranitseExchangeConfigurationvnimatelno zapolnimFQDNimena възли за необходимите услуги за нас.

Фигура 3: Конфигуриране на имена на домейни Exchange услуги.

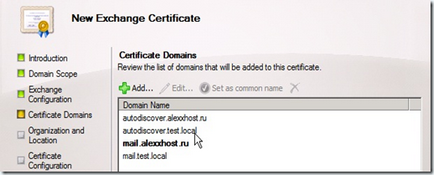

В резултат на това, съветникът ще ви подкани със списък от имена на домейни, които ще бъдат включени в сертификата. Ако не сме включени в нашия SAN функция Калифорния, в този случай сертификатът ще бъде приложен само за името на домейна, посочена като Задай като общо име.

Фигура 4: Конфигуриране на списъка име на домейн.

В следващата стъпка на помощника трябва да попълните информацията за вашата организация и да запазите заявката във файл с разширение * .req на.

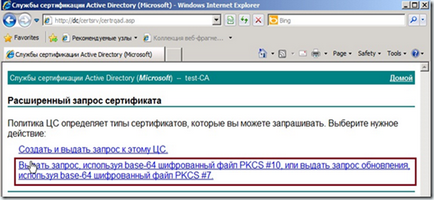

Фигура 5: Advanced искане сертификат.

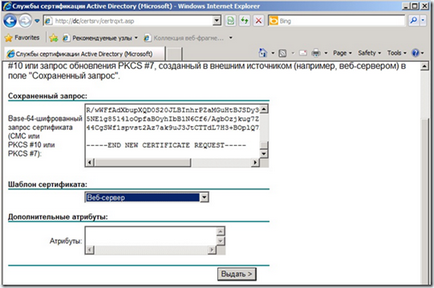

Фигура 6: Генериране на сертификат за обмен.

Сега се върнете към конзолата за управление на Exchange, изберете нов сертификат, и да потвърди своята CompletePending Заявка за действие ...

Фигура 7: сертификат за потвърждение.

Ако всичко е направено правилно, иконата на сертификата ще бъде отбелязана бяла отметка върху син фон, и ние можем да се пристъпи към следващата стъпка.

След успешна проверка на сертификата, трябва да го зададете необходимите услуги да направите това, щракнете с десния бутон на мишката - Присвояване на услугите за сертификат ... и да изберете подходящите услуги, включително IIS.

Фигура 8: Присвояване на удостоверението услуги.

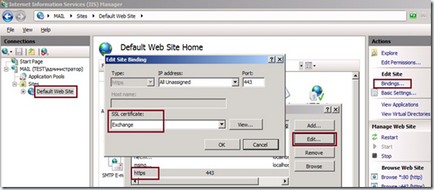

В резултат на това в IIS в сайта подразбиране (Default Web сайта) на трябва да се промени сертификат SLL за HTTPS. Можете да проверите това, като отидете на Edit Господаря на връзки (автомати).

Фигура 9: SSL сертификат за HTTPS.

За внос / износ, сертификати

За клиенти и сървъри (например, ISA / TMG) може да направи Exchange`a сертификат и да го използвате, трябва да отговарят на 2 условия:

1. да предостави на клиентите доверието към настоящия сертификат;

2. Уверете се, самото удостоверение за сървър.

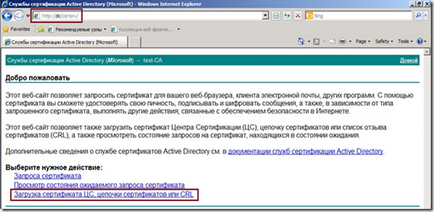

Фигура 10: Искане за сертификат СА.

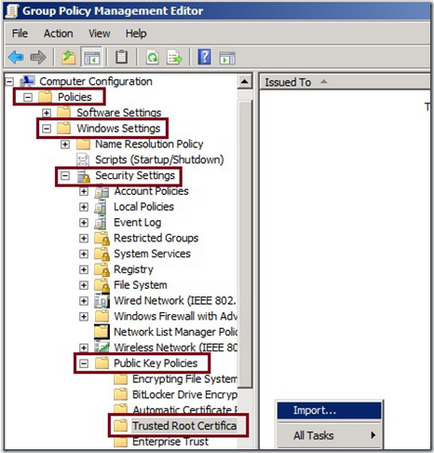

Сертификат, като го изтеглите на вашия локален компютър могат да бъдат внесени за клиентите, ползващи Group Policy (за потребители на домейни) - Компютърна конфигурация \ Policies \ Настройки на Windows \ Security Settings \ Public \ ключови политики надежден главен сертифициращи органи

Фигура 11: Разпределение на сертификати корен използват GPO.

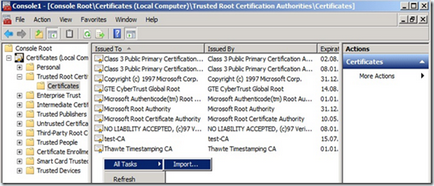

Или ръчно с помощта на модула MMC - Сертификати. Изпълнявай като администратор MMC - File - Add / Remove Snap-е - Сертификати - профил в компютъра - локален компютър - изберете желания раздел и натиснете Import.

Фигура 12: Внос сертификат чрез ММС.

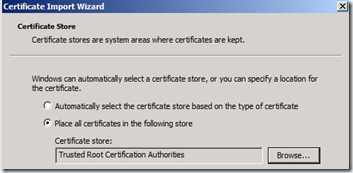

удостоверението може да бъде зададена като кликнете върху файла, щракнете с десния бутон - Install Certificate (Инсталиране на сертификат) и го поставете в желаната контейнера:

Фигура 13: Монтаж на сертификата в избрания контейнера.

Но в този случай сертификатът не е инсталиран на компютъра и за потребителя.

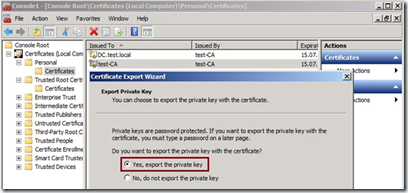

По отношение на износа. (лични) сертификатите за Личните ви се качват в частен ключ

Фигура 14: Качване на удостоверението с частния ключ.

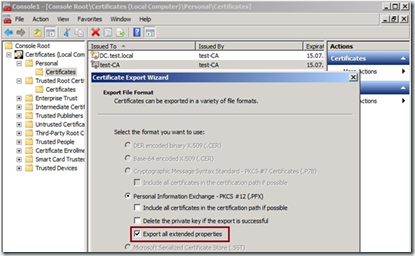

И това трябва да се посочи, когато разтоварването, че износът трябва да се извърши с всички допълнителни параметри:

Фиг.15: разтоварни с допълнителни параметри.

На следващо място, трябва да посочите парола за файл и да запишете файла с разширение * .pfx на локалния компютър.

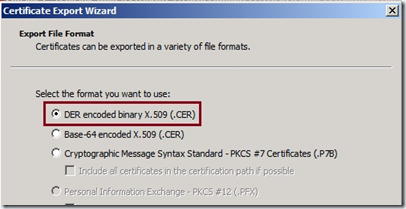

сертификати Root се изпускат по-лесно, тук трябва да се уточни формата на DER кодирано двоично X.509 (.CER) и запишете сертификата във файл с разширение * .cer.

Фигура 16: Качване на главния сертификат към файл * .cer

След това трябва да копирате файловете на дестинация сървър / компютър и да ги импортирате. Що се отнася до клиентски персонални компютри, а след това те се нуждаят само сертификат корен CA да се доверите на всички останали удостоверения, издадени от този CA. За сървъри (TMG / ISA) плюс сертификат корен да внася Exchange`a сертификат, за който може да се използва върху слушателя (Listener`e).

заключение

Все още имам 3 въпроса:

1) Защо трябва да изнесе Exchange сертификат с частния ключ? С каква цел?

2) ако CA е инсталиран в текущата гората, и се изпълнява Windows Server, че не е необходимо да се публикува нищо, защото той публикува удостоверението за хранилището. Нещо повече, не само в областта, но и в цялата гора. Ето защо, ако главната СО е извън текущия гората или не се изпълнява Windows Server, сертификатът не е препоръчително да се публикува чрез групови политики, както и директно в Active Directory.

3) на фигура 14, ти покажа сертификата за износ на CA личен ключ. Какво е необходимо?

За да се даде възможност на SAN функции на сървъра с корен власт е необходимо да се изпълни командата:

certutil -setreg policyEditFlags + EDITF_ATTRIBUTESUBJECTALTNAME2

- Сертификати се изписват с частния ключ, защото след това те ще бъдат внесени на TMG, което не е част от домейн.

Това е лошо, защото TMG / ISA трябва да има своя собствена двойка ключове и сертификат (със същото име в полето Subject и разширяване SAN). Изнесени ключови увеличава вероятността, че soprut си под носа му.

в сравнително достъпен начин е описано защо това не може да се направи (и когато това е възможно и необходимо).

Това, което не се изнася ... Като правата на администраторски нетъргуемия сертификат отива в голям hranidischa от всеки компютър, имате нужда от специална програма.

> Много от сценариите са пресилени

може да се каже с този подход, че прихващането на трафик, твърде пресилени и SSL сертификати могат безопасно да бъдат игнорирани. И производителите на HSM и продават своите продукти, за да се изключат само някои пресилено сценарий.

> Реши да не на нивото на нетъргуемите сертификати

но това е една от мерките, които водят до намаляване на риска от компрометирани ключове.

> С администраторски права, нетъргуемия сертификат отива в голям hranidischa от всеки компютър, имате нужда от специална програма

а като ви дава възможност, ако изнесените ключ, дори ако правото на администраторски и специална програма не е необходимо за премахване на ключове? Лесно и потребителското малко soobrazhalki съвсем достатъчно.

> Трафик прихващане, твърде пресилени и SSL сертификати могат безопасно да бъдат игнорирани

Защо трябва да се премести в другата крайност ...

> Производителите Да, и HSM също продават своите продукти, за да се изключат само някои пресилено сценарий.

> Дори ако правата за администриране и специална програма не е необходимо за премахване на ключове

Ако не сте наясно по този начин ... Можете ли да споделите?

> Защо трябва да се премести в другата крайност ...

това не е крайност, версия на сценария. Вие се отрича възможността за кражба на ключ? И аз се отрече възможността за смъркане.

Разбира се това е така. Но тези средства са сравнително много пари (например, една и съща HSM няколко kilobaksov) и осигуряване на високо ниво на защита. На компанията не са ориентирани в тази посока, или не са в състояние да си купи такова решение, или не осъзнават / тя счита, че е неуместно да си нужди. Ето защо, за бюджетните решения е препоръчително да се прилага, дори такива прости мерки за намаляване на вероятността от отстраняване на ключове.

> Аз не съм запознат с този начин ...

ето защо сте толкова малко мъничко с толкова проста, но напълно достатъчна защита срещу отстраняването на ключове.

Съжалявам! ))

всемогъщ рестартиране и правилния URL адрес (не е името на CA, и името на хоста е необходимо) и по чудо уеб муцуната показа своя интерфейс. ))

но имам причина да "Сертификат шаблони" липсва "Уеб сървър" (както е показано на екранната на статията), но само "потребител" и "Основни криптиране EFS"!

въпреки че на мига "Сертификационен център" е налице!

Послепис от самото начало, че пропуснах този момент и потвърждаване на удостоверението на Exchange сървъра имам просто изчезна! O_o

Направих всичко в съответствие с инструкциите, какво финес ??

Благодарим Ви, че такъв полезен и приятелски Излъчване в интернет! )

Направих всички стъпки и работа. ))

ясно, че не може да каже къде съм сбъркал, но мисля, че някъде в сертификата завинтва ...

Благодарим ви, че по-рано.

За да се гарантира доверието на удостоверението на различни платформи (например на мобилни устройства) за тази задача най-доверените сертифициращи органи са разработили setsialnye видове удостоверения. Например в линията е COMODO UCC (Unified Communications Certificate). Вземете тези сертификати могат да бъдат, например, в foxlaboratory.ru.

На IIS сървър достъп 1C база данни ги от Интернет всички имат никакви оплаквания. В това, което може да е засада? Кой може да се сблъскват с едно такова бедствие?

File C: Windowssystem32CertSrvru-RUweb.config там? В удостоверяване е избран за Wirth. директория?

Уеб Записването за АК дори вдигна?

1. конфигурационния файл има

2. autefikatsii - Authentication windose Включени!

3. Service Status е настроен да започнем.

За Юри,

Разбира се, че може, но там е малко ", но" в мрежата винаги ще има оплаквания за имена на домейни, несъвпадащи в рамките на организацията и извън него.

Свързани статии