По мое мнение, една от най-добрите програми за изчисляване на хешове - това hashcat. Много може да се обърне тази тема хакер, аз вярвам, че това е инструмент на криптоанализ и на системния администратор да знае тези неща е от съществено значение. А освен това, всеки един от нас знае колко често потребителите достъп до различни искания, решаването на които е малко като "От другата страна".

Е, нека не влязат в дебат за етиката на това събитие, се пристъпва към изучаването на инструмента. Обмислете внимателно hashcat (или по-скоро нейното разширяване oclhashcat), което позволява да се използват изчислителни ресурси на графичния адаптер.

Така например ние имаме с вас е хеш на паролата се съхранява в базата данни на WordPress (в момента нека всички сайт администраторите podnapryagutsya и да промените паролата си на по-сложен).

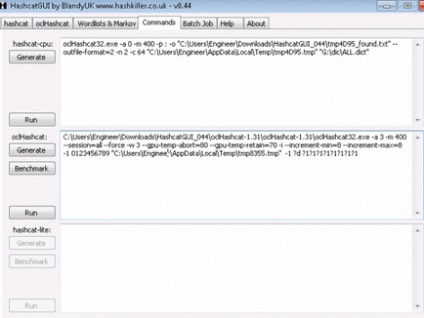

Пълен списък на програмите за наличните ключове на командния ред, с -help ключ.

Така че, ние формулираме проблема. Налице е хеш на паролата, за да откъсне от базата данни на WordPress (като например получаване на хешове, които написах тук). Все още има птица на опашката донесе че администраторът използва цифрова парола от 8 символа. Само нещо 100,000,000 комбинации. Конвенционални protsovye груба дай ми heshreyt около 4 хиляди на секунда. Бюст получаване на 7 часа. Толерантни, като се предполага, че птицата не го пропусна.

По-конкретно (GUI, ние използваме само да организира опция, то е всъщност много по-лесно да се образува незабавно в CLI.

Нека обясня някои от опциите, които се зарежда oclHashcat:

-режим на атака груба сила (търсене) - 3;

-400 m - тип хеш - md5 WordPress;

-I - нарастване-мин = 8 -increment-макс = 8 - дължина на паролата;

-1 01234567890 - използва се в символите парола (-1 - първият комплект);

tmp8355.tmp - временен файл, съдържащ нашата хеш;

-D 1 1 1 1 1 1 1 1 1 - ????????? Парола маска. Десетични числа от първата група, 8 броя;

-w 3 -gpu-температура прекъсване = 80 -gpu-Temp-запазват = 70 - режим с висока надеждност за потребителя среда (не всички tupit) Температура на спиране и обхождане Догон температура.

-session = всички - посочва името на сесия (за възможно продължаване на изброяване);

-Force - игнорира предупреждението;

Сега, изпълнете командата:

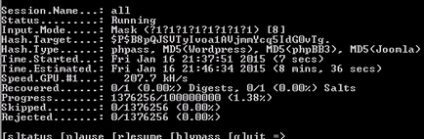

Това, което виждаме. Като цяло, прозореца за състоянието, която показва цялата информация от интерес за нас. Важно, какво е там, за да се обърне внимание - Speed.GPU # 1 -. 207.7 KH / и - избор на скорост, 207,700 опции в секунда. Сто милиона опции за акции на този номер, можете да получите малко повече от осем минути. Много по-приятно RTG.

Нека да изчакаме известно време.

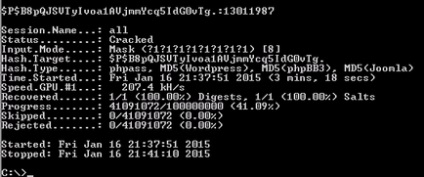

След 3 минути 18 секунди парола предал. Статус напукани. oclHashcat реши да задача и изключителни резултати: 13011987 - като датата на раждане. Какво безгрижни администратор.

За сравнение, ако той се използва без числа, но само малки букви, броят на възможните варианти за един и същ сценарий би бил: 208827064576 бр. И това въпреки най-лошия случай за почти две седмици ще свърши. И ако се вземат големи и малки букви, цифри и специални символи? дълги и по-скоро 9-10 знака? 6634204312890625 опции (и не всички специални символи). Сега, например, представете си, че нападателят е с графична станция до осем AMD 290X R9 висок клас графични карти с ускорение, което ще го дават 15.5 години вълнуващо бюст нашата парола. *

Свързани статии