През носа мрежови комутатори. практика

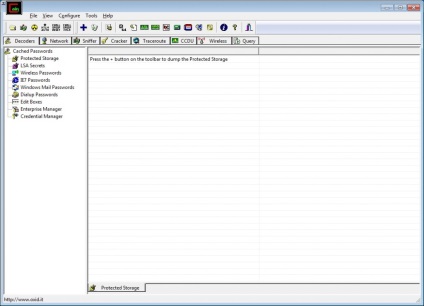

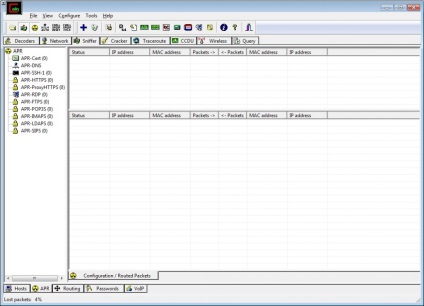

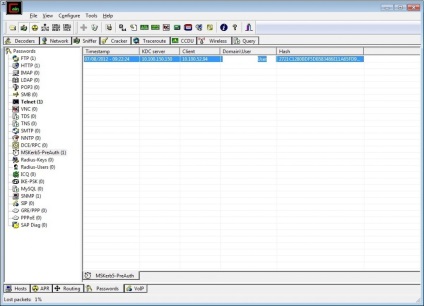

В тази статия ще разгледаме какви са уязвимости в локални мрежи. Колко близо тези уязвимости няма да бъдат разглеждани, тъй като това е друга тема. Но ние ще се спра на това в друга статия. В същото време, нека да видим как да се извърши одит на мрежата и откриване на "дупки". За това ние използваме безплатен софтуер obezpechenie CainAbel. Можете да го изтеглите от www.oxid.it. на сайта След инсталацията ще ви помоля да изтеглите и инсталирате специален драйвер за карти подслушване на мрежата на мрежата. След събитието, можете да стартирате помощната програма CainAbel. Тя изглежда така:

Както можете да видите, програмата има много интересни бутони на един много удобен интерфейс. Накратко, това може да сканира и да слушате на мрежата, данни за прихващане откритие (които се предават чрез отворени протоколи) и LAMA хешове както лексика и груба метод. В допълнение, съществуват редица диагностични инструменти и средства за себе си в базата данни на напукване на база данни с парола и т.н. Ние ще се фокусира върху много добра възможност комунални услуги - за да се покаже какви са отворени протоколи в мрежата и как snifit трафик се предава по тези протоколи.

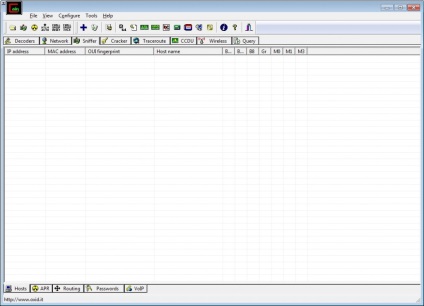

Натиснете "+" и се добавят редица нашия подмрежа.

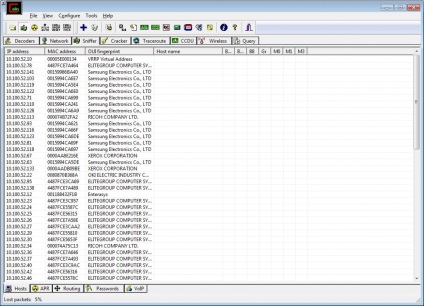

Ние го е: 10.100.52.1 - 10.100.52.254, тъй като маската на подмрежата е 255.255.255.0. След сканирането, ще получите списък с хостове от една и съща подмрежа.

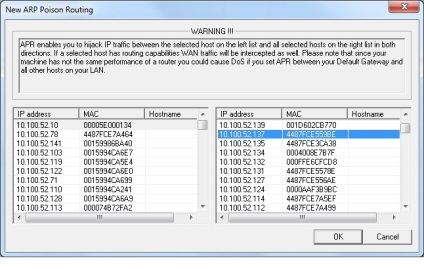

Отидете в раздела ARP, долния панел.

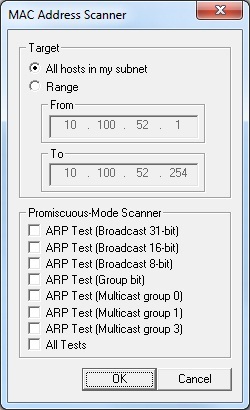

Отново натиснете "+" и таблетът ще се появи пред нас:

Първата колона vibiraem нашия портал подмрежа. Във втората част ще има всички хостове, които минават през врата към други подмрежи. Ние избираме например домакин 10.100.52.137 и ще се вслуша в него, когато той се обръща към други мрежови ресурси. Ние потвърждаваме нашия избор, а ние имаме.

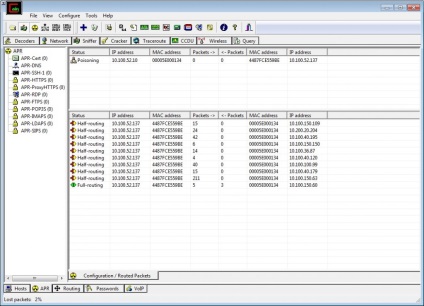

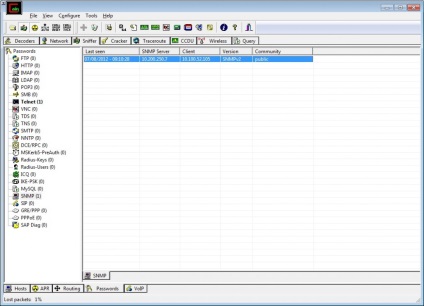

Ние виждаме, че нашият домакин на достъп до ресурси от други подмрежи. Сега отидете на раздела Паролите в долния панел на едни и същи.

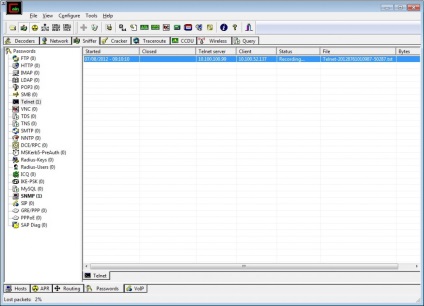

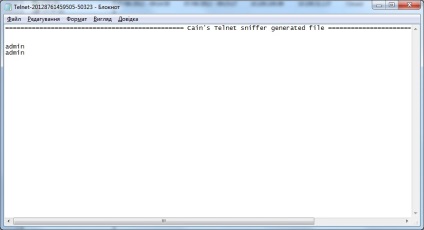

В определен дейност на даден хост всички заловени данни като "име / парола" perehvachivayutsya и се показват в лентата с инструменти на левия. Нека да стигнем до линията «Telnet» и да видим един прихванати резултат. В този случай, потребителското име и парола се съхранява във файл, който можете да отворите с десния бутон на мишката. Когато е свързан към хост чрез телнет 10.100.100.99 след бяха получени данни:

Както можете да видите, хостът е свързан с 10.100.52.137 10.100.100.99 чрез телнет и въведете данните за вход: администратор, парола: администратор. Тъй като Telnet - отворен протокол, всички данни, включително име / парола са преминали над него в ясен, което го прави възможно да се види тук са резултатите от подслушване на мрежата.

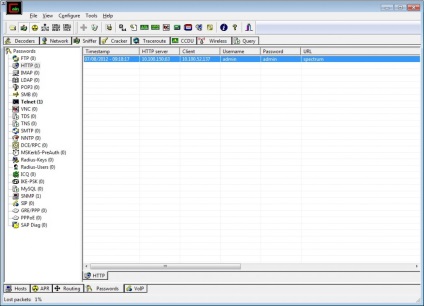

Когато се опитате да се свържете със сървъра чрез HTTP 10.100.150.63 данни и засичания.

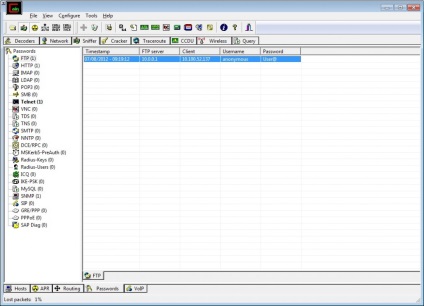

Сега се опитайте да FTP открадна искането. След симулиране искане до FTP-сървър 10.0.0.1 виж.

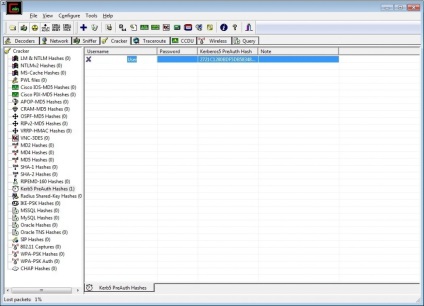

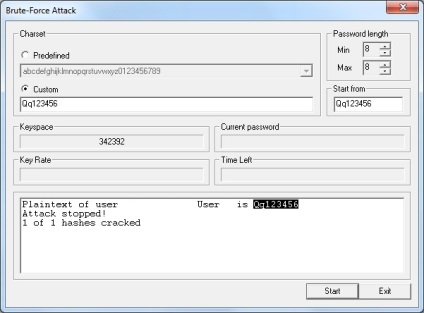

Ние виждаме, че ползвателят на влизане и паролата е криптирана в хеша, който може да бъде счупен. Щракнете с десния бутон на прохода на тази информация на бедняк.

Cracker тече, докато избирате подходящите опции в начина, по ... Тя може да бъде дълго, не винаги е ефективна, но това не променя факта възможно хакерство. Фигурата показва, че паролата е бил компрометиран.

Така че, днес ние се опитахме един от многото utilin, което не трябва да се използва, за да се справи в мрежата, но само за диагностика и най-новата одита. Само един извод - при минимална употреба на отворени комуникационни протоколи. Използвайте криптиране протоколи SSL и TLS, трансфер на данни протоколи HTTPS и SSH. Povyklyuchat Telnet и други отворени протоколи.

И за последен. Ако мрежата нещо не работи и не е по твоя вина, а след това се търсят шпионин вътре. Както показва практиката, влизане с взлом започват от вътрешната страна, а след това pererostaet и по-отворени форми. Така че, във всеки случай, отговорността за безопасността на мрежата ще падне върху вас, като администратор на корпоративната мрежа.

Свързани статии