Подмяната DNS ID (DNS Измама)

Заглавие DNS-протокол притежава поле за самоличност, за да съответства на отговори и искания. Целта на DNS Измама е да се изпрати своя отговор на DNS-искане пред реалната DNS-сървъра реагира. За да постигнем това, трябва да се предвиди самоличността на искането. На местно ниво, това е проста смъркане на мрежата. Въпреки това, за отдалечено да изпълнява тази задача много по-трудно. Има различни методи:

проверява идентификацията на всички налични полеви стойности. Не е много практичен, тъй като общият брой на възможни стойности на 65535 (размер поле на 16 бита);

изпращане на няколко стотин DNS-заявките в правилния ред. Очевидно е, че този метод не е много надеждна;

намиране на сървъра генериране предсказаните идентификатори (например, увеличаване от 1). Този тип уязвимост може да се намери в някои Bind версии или на Windows 9x.

Във всеки случай, че е необходимо да се отговори на този DNS-сървър. Това може да бъде постигнато, например, чрез провеждане на сървърни атаки като "отказ на услуга".

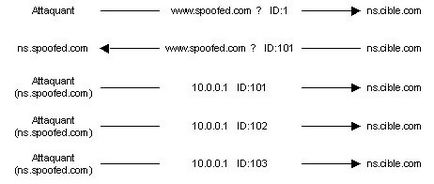

Атаката изисква четири стъпки:

атакуващият изпраща DNS-запитване от името www.attaquant.com да cible.com домейн DNS-сървър. както е показано на фигура 11;

Фигура 11: DNS-молба, изпратена до ns.cible.com

Целта DNS-сървър препраща искането до attaquant.com домейн;

нарушител слушане за искания за получаване на идентификатори (в този пример, J = 100);

Фигура 12: DNS спуфинг ID

Промяна на DNS кеша отравяне

Ние използваме едни и същи данни, както в предишния пример. Ето основните моменти от нападението:

изпратите заявка за резолюция DNS-име www.attaquant.com DNS-сървър cible.com домейн;

насочване на DNS-сървър изпраща заявка за разрешаване на име www.attaquant.com DNS-сървър, атакуващият;

Ако не намерите това, което търсите, Ви препоръчваме да използвате лентата за търсене:

Свързани статии