Мрежови атаки разчитат на уязвимости, пряко свързани с протоколи или тяхното изпълнение. Съществува голямо разнообразие от атаки, но по-голямата част от тях се основава на пет известни видове.

Атаките, IP-базирани фрагментация

Тази атака е насочена към оборудването извън защитата на IP филтриране оборудване. За да го приложи, бисквитите използват два различни метода: "малки фрагменти" (малки фрагменти) и "припокриващи фрагменти" (фрагмент припокриване). Тези атаки са малко исторически, съответно днешните защитни стени отдавна са ги управляват.

малки Фрагменти

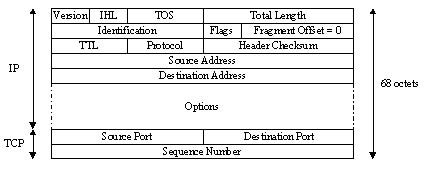

Според RFC документа (Заявка за коментар) 791 (IP), всички възли (рутери) Интернет трябва да бъде в състояние да изпраща пакети, с размерите на 68 байта, без фрагментация. Минималният размер на заглавната IP-пакет, без опции - 20 байта. Когато опции, максималният размер на заглавната част е 60 байта. В МХП областта (Internet Header Length) заглавна включва дължина от 32 битови думи. Това поле се използва 4 бита, тъй като броят на възможните стойности е 2 ^ 4 - 1 = 15 (областта може да стойността 0000). Следователно, максималният размер на заглавната част е наистина 15 * 4 = 60 байта. И накрая, фрагмент компенсира поле (отместване на фрагмент). посочване на отместването на първия байт на дейтаграма фрагмента по отношение на цялото, тя отнема 8 байта. По този начин фрагмент от данни най-малко притежава осем байта. От което ние получаваме размера на пакета от 68 байта.

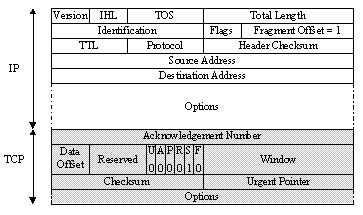

Атака се състои от заявка TCP връзка с фрагментирана в две IP-пакет. Първият IP-пакет се състои от 68 байта и съдържа само първите осем байта на TCP заглавната (източника и местоназначението пристанища и серийния номер). Данните от втория IP-пакет съдържа искане за TCP връзка (SYN флаг е установен, ACK премахнати).

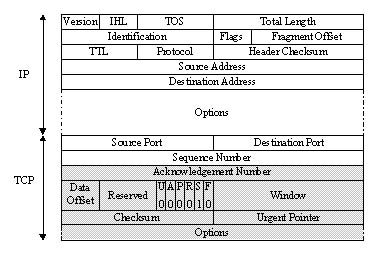

Пакет филтри прилагат същото правило за всички фрагменти от пакета. Съгласно първи фрагмент (компенсира = 0) се избира обикновено в съответствие с която обработва всички останали фрагменти пакети без допълнителен контрол. По този начин, искане за пакети до съединение образувано при сглобяване на фрагментите на целевата машината. Връзката е установена, въпреки факта, че на пакетния филтър трябва да предотврати такава ситуация

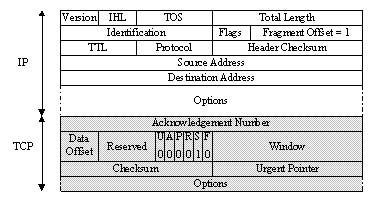

Фигури 1 и 2 показват двата фрагмента, а третият - defragmented пакет за цел машината:

Фиг.1: Фрагмент 1

Фигура 2: Фрагмент 2

Фигура 3: дефрагментиране пакет

Припокриване на фрагменти

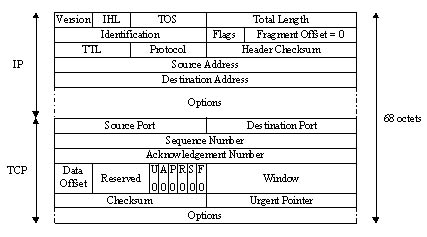

В съответствие със същата RFC 791 (IP), ако два IP-фрагмент припокриване, втората презаписва първата. Този тип атака също IP-пакети разделяне на два фрагмента. Packet филтър предава първия пакет от 68 байта (по същия начин, както при нападението от тип "Малки Фрагменти"), тъй като не съдържа искане TCP връзка (SYN флаг = 0 и АСК флаг = 0). Отново, това правило се прилага за всички пакети фрагменти. Вторият фрагмент (отместване = 1), съдържащ съединението от настоящото данни, филтърът се пропуска, тъй като той не се види, че този фрагмент съдържа искане за свързване. Когато дефрагментиране, вторият данни фрагмент замества първото данни, като се започне от осми байт (защото отместването = 1). Получената пакет се получава валидна заявка за връзка за целевата машина. Връзката е установена, въпреки наличието на пакетния филтър.

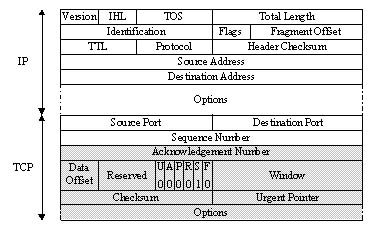

Фигури 1 и 2 показват двата фрагмента, а третият - defragmented пакет за цел машината:

Фиг.4: Фрагмент 1

Фигура 5: 2 Подробности

Фигура 6: дефрагментиране пакет

Ако не намерите това, което търсите, Ви препоръчваме да използвате лентата за търсене: