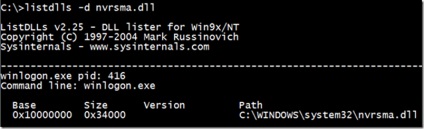

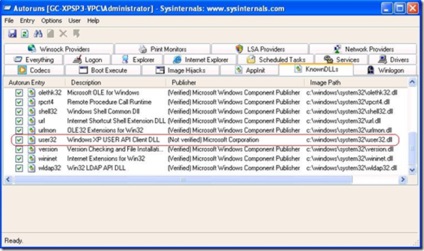

Winlogon - е систематичен процес на ядката отговаря за управлението на интерактивна сесия за влизане в системата, и в този случай тя се е превърнала в хранилище на злонамерен DLL. Следващата стъпка е да се определи как DLL-файла е конфигуриран да се стартира в Winlogon. Това е трябвало да бъде направено чрез папката стартиране, така че специалистът по програма стартира Autoruns. но той не намери следа Nvrsma.dll и всички стартиране на продукти бяха или компоненти на Windows или доверени трети страни компоненти. Струваше ми се, че е задънена улица.

Ако той е в състояние да гледат старта на Winlogon с помощта на инструменти за работа с файловата система и регистъра, като наблюдава процеса. той ще бъде в състояние да определи причината, поради натоварванията Winlogon Nvrsma.dll. Winlogon започва по време на процеса на зареждане, така че трябва да използвате функцията за наблюдение на процеса, което е система за зареждане на списание. Когато конфигурирате контрол на процеса, за да влезете на активността на процеса на стартиране, тя определя на водача, така че да се зарежда в началото и се контролира чрез отчитане на дейността на системата във файл с име% SystemRoot% \ Procmon.pmb. Шофьор спира записа на файла или след като някой започне наблюдение на процеса, или след като системата се изключва.

След като конфигурирате наблюдава процеса за вписване на дейност обувка и рестартирайте инженер система изтича наблюдава процеса и отвори дневника на багажника. Той извършва търсене низ "nvrsma" и е установено, това искане на системния регистър Winlogon ключ HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ bwpInit_DLLs, която връща "nvrsma" ред:

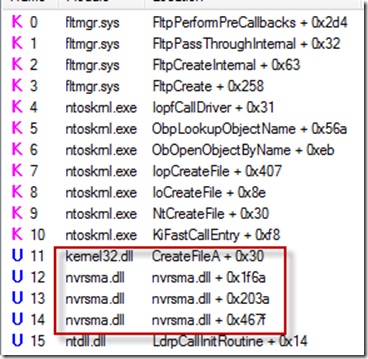

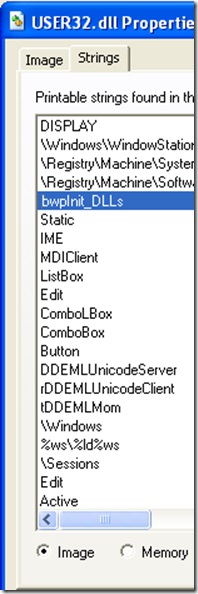

Инженерът никога не е виждал ключови bwpInit_DLLs, но името му е поразително подобна на входна точка за стартиране, което е било известно, че му - AppInit_DLLs. Значение AppInit_DLLs гласи основната библиотека за управление на прозорците, User32.dll, а процес натоварване. User32.dll зарежда всяка DLL, посочен от този бутон, така че който и да е Windows процес, който разполага с графичен потребителски интерфейс (за разлика от интерфейса на командния ред, зарежда DLL, написан по този начин. Следващият списък на операциите, които виждаше Winlogon качен Nvrsma.dll:

Историята на изтегляне, не е имало позоваване на AppInit_DLLs, очевидно показва, че зловреден код е по някакъв начин принудени да търсят алтернатива място User32.dll. Това обяснява и защо записът не се появи в Autoruns. Чудеше се защо никой друг процес не е качил Nvrsma.dll, но по-късно в списанието, той видя, че опитът да се зареди DLL друг процес е довел до една и съща грешка за споделяне, с която той се изправи:

Лесно зареждане на DLL не принуждава водача да остане отворен и няма да доведе до този вид грешка, така че той започва да търси други операции в CreateFile DLL, които не отговарят на CloseFile работа. Последната такава операция преди появата на грешки споделяне е извършено Winlogon:

Stack тази операция, която той отвори с двойно кликване върху линията на сделката, за да отворите диалоговия прозорец Свойства и преминете към раздела Stack, той показа, че Nvrsma.dll файл се отваря, като по този начин предпазва от изтриване и изтегляне от други процеси:

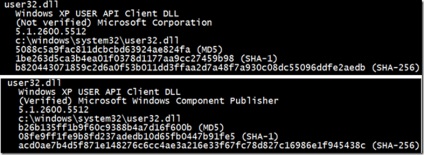

Фалшив User32.dll държеше почти идентичен присъства User32.dll, в противен случай бих GUI приложение може да прекрати с грешка, но той ме попита за алтернативна стойност в системния регистър. За да проверите това, стартирайте помощната програма инженер Sysinternals Sigcheck на модифицирани копия и един незаразени системи, които се изпълняват една и съща версия на Windows. Сравнение на резултатите стартирате програмата, включително и хешовете MD5, SHA-1 и SHA-256 файл потвърдиха, че те се различават:

Знаейки как да активирате основната DLL злонамерен код, той започва да се почисти от тях целевата система. От User32.dll блок зловреден софтуер при всяко стартиране на Windows (в противен случай бихте могли да преименувате файла и да го замени, както направи на зловреден софтуер в този случай), той е качил Windows Preinstallation околната среда (WinPE) със CD и преписано чиста User32.dll на върха на зловреден версия. Тогава той се отстранява свързаните с вируса на програмните файлове, които се намират по време на неговото изследване. След това, той се рестартира системата и да се провери дали това е ясно на вируса. Той затвори този случай, чрез даване на мрежовите администратори болницата подробни указания за почистване на системата, която той направи и даде този зловреден софтуер в екип Microsoft разглежда въпроси, свързани със сигурността, така че те да могат да се даде възможност на автоматичен процес за почистване на системата в Forefront и премахване на злонамерен софтуер Toolkit. Той намери решение на привидно нерешим проблем за използване на няколко инструмента Sysinternals, и помогна на болницата, за да се върнете към нормална работа.

Свързани статии