Контрол на достъпа до файлове

Достъп до файловете, като специален случай на достъп до споделени ресурси

Файлове - е частна, въпреки че най-популярната мнението на споделени ресурси, достъпът до които трябва да бъдат контролирани от операционната система. Има и други видове ресурси, с които потребителите да работят в режим на споделяне. Първо на всички различни външни устройства: то .. Принтери, модеми, плотери и т.н., площ с памет се използва за обмен на данни между процеси също е пример за споделен ресурс. Дори и на процесите в някои случаи служат в тази роля, например, когато потребителите на операционната система, които изпращат сигнали към процеси, за които процесът трябва да реагира.

Във всички тези случаи, общата схема на произведения: потребителите се опитват да изпълняват специфични споделен ресурс операции и операционна система трябва да реши дали потребителите са допустими. Потребителите имат достъп до субекти, както и споделени ресурси - обекти. Всеки потребител на достъпа на операционната система до сайтове, които не са пряко, а чрез процедурата за кандидатстване, които се изпълняват от негово име. За всеки тип обект там е набор от операции, които могат да се извършват с тях. Например, за да го чете файловете, пиша, изтриване, извършва; принтер - .. рестартиране, изчистване на опашката на документи, печат спирането на документа и др операционната система на система за контрол на достъп, трябва да се осигурят средства за да зададете правата на потребителите във връзка с обектите на диференциация по отношение на операции, например, потребителят може да се позволи да се чете на прилагането и изпълнението на файла, както и за функционирането отстраняване - е забранено.

В много операционни системи изпълнява механизми, които ви позволяват да контролирате достъпа до обекти от различен тип в един глас. По този начин, представителството на входни и изходни устройства под формата на специален файл на операционни системи UNIX е пример за този подход: в този случай, достъп до устройството, като се използват същите атрибути за сигурност и алгоритми, както когато достъп до редовни файлове и директории. Дори и по-нататъшен напредък в тази посока работи Windows NT. Той използва единна структура - охрана обект - който не е създаден само за файлове и външни устройства, но и за всички споделени ресурси: раздели памет примитиви за синхронизация като семафори и mutexes и т.н. Това ви позволява да използвате Windows NT за достъп до контрол .. до ресурси от всякакъв вид на обща ядрото модул - управител сигурност.

В достъп на лицата може да действа като индивидуални потребители и групи от потребители. Определяне на индивидуални права на достъп за всеки потребител позволява максимална гъвкавост, за да настроите разходи политика на споделени ресурси в компютърна система. Въпреки това, този метод води до по-големи системи за прекомерно натоварване администратор рутинна работа по повторение на едни и същи операции за потребителя със същите права. Комбинирането на тези потребители към групата и задачата в общите права на достъп за групата е един от основните методи за управление в големи системи.

Всеки обект има достъп собственик. Собственикът може да бъде или отделен потребител или група от потребители на собственика на обекта има право да извършва с него всеки валиден за експлоатацията на обекта. В много операционни системи, има специална потребител (супер потребител, корен, администратор), който разполага с всички права по отношение на който и да е обект на системата, не е задължително да е техен собственик. Под това име работа системен администратор, който се нуждае пълен достъп до всички файлове и устройствата за управление на политиката за достъп. Има два основни подхода за определяне на правата за достъп.

Селективна достъп се случва, когато всеки обект собственикът може да се определи валидни операции с обекти. Този подход се нарича още случаен (от discretionary- дискреционна) достъп, тъй като тя дава възможност на администратора и собственика на обекта, за да се определи със свободен достъп и правилен начин, по тяхно искане. Между потребители и потребителски групи, достъп до избирателната система не е твърда йерархични отношения, т.е. отношения, които са определени по подразбиране и че не могат да бъдат променяни. Изключение се прави само за администратора по подразбиране право на всички права.

данни за достъп (на mandatory- задължително, задължително) - е един подход за определяне на правата за достъп, при които системата дава на потребителя определени права във връзка с всеки споделен ресурс (в случая на файла), в зависимост от групата, към която е посочена от потребителя. От името на системата действа като администратор, и на собствениците на обекти, лишени от възможността да контролират достъпа до тях по своему. Всички членове на групата, в такава система образуват строга йерархия, в която всяка група има цялата група правата на по-ниско йерархично ниво, които се добавят към правото на даденото ниво. Членовете на групата не се позволява да предоставят правата им на членове на групи от по-ниските нива на йерархията. Задължително метод за достъп, подобни на схеми за достъп до класифицирани документи, потребителят може да влезе в една от групите, различни от правото на достъп до документи с подходящата класификация за сигурност, като например "за служебно ползване", "тайна", "тайна" и " държавни тайни "в същото време потребителите на" Строго секретно "имат право да работят с документи като" тайна "и" само за служебно ползване ", тъй като тези видове достъп право за по-ниски йерархични групи. Въпреки това, самите потребители не управляват правата за достъп - тази възможност е надарен само с специални официални институции.

Възложено системи за достъп се считат за по-надеждни, но по-малко гъвкави, те са обикновено се използва в специализирани компютърни системи с високи изисквания за защита на данните. Универсалните системи се използват, като правило, методите за достъп избирателна, които ще бъдат обсъдени по-долу.

За определеност, ние продължаваме да обсъдят механизми за достъп до обекти на контрол, като например файлове и директории, но трябва да се разбере, че същите тези механизми могат да бъдат използвани в съвременните операционни системи за контрол на достъпа до обекти от всякакъв вид, както и разликите са само в набора от операции, преобладаващи в определен клас обекти.

механизъм за контрол на достъпа

Всеки потребител и всяка група потребители обикновено имат символично име и уникален цифров идентификатор. При извършване на логически влизане на потребителя съобщава символичната си име и парола, както и операционната система определя подходящите числени идентификационни номера на потребителите и групите, в които членува. Всички данни за идентификация, включително имената и идентификационните номера на потребители и групи, потребители, пароли и информация относно присъединяването потребителски групи се съхраняват в специален файл (файла / и т.н. / ако съществува в UNIX) или специална база данни (в Windows NT).

Потребители влизане в системата процес генерира обвивка, която поддържа диалог с потребителя и започва други процеси за него. Процес-черупка получава от името на герой на потребителя и паролата си и ги открива числовият потребителски идентификатори и групи. Тези идентификатори, свързани с всеки процес работи черупката за потребителя се казва, че методът действа от името на данните на потребителя и потребителски групи в най-типичен случай на генерирани наследява потребителски идентификатори и групи от процеса на родител. Определяне правата за достъп до ресурса - означава да се определи за набор от операции, които ви са упълномощени да използват този ресурс на всеки потребител. В различни операционни системи за едни и същи видове ресурси може да се определи от списък на диференцируеми операции за достъп. Следните операции могат да включват файл обекти този списък:

промяна на разрешенията.

В Windows NT разработчиците на операционната система са използвали гъвкав подход - те са въвели възможност да работят с операциите над файловете на две нива: по подразбиране, администраторът работи на агрегирано ниво (ниво на стандартните операции) и ако е необходимо, да отидете на елементарно ниво (операции индивидуално ниво).

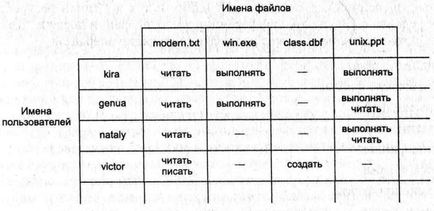

В най-общия случай, правата за достъп могат да бъдат описани от матрица на права на достъп, в която колоните съответстват на всички файлови системи, линия - за всички потребители, и разрешени операции (. Фигура 7.28) са посочени в пресечната точка на редове и колони.

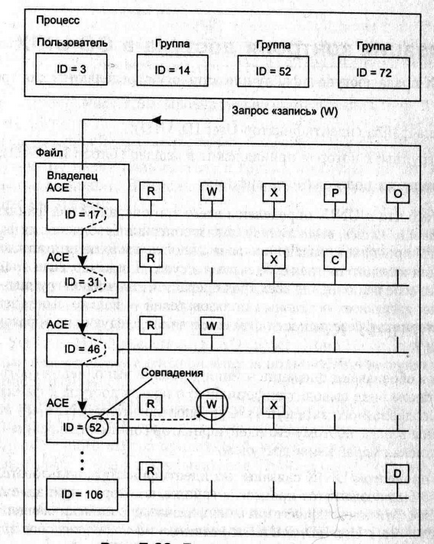

Почти всички операционни системи матрични разрешения съхранени "в части", т.е., за всеки файл или директория се нарича ACL (Списък за контрол на достъпа, ACL), която описва правата за извършване на потребители и групи операции по отношение на този файл или директория. Списък на контрол на достъпа и е част от спецификациите на файл или директория и се съхранява на диска в областта, например в на възела на възела UFS файловата система. Той всички списъци за контрол на достъпа файлови системи за подкрепа, например, тя не поддържа FAT файлова система, тъй като тя е предназначена за един потребител за еднократна програма MS-DOS операционна система, за която има за задача защитата от неоторизиран достъп не са от значение. Общ списък за контрол на достъпа формат може да бъде представена като набор от потребителски идентификатори и потребителски групи, в които всеки идентификатор посочва набор от операции позволено върху обекта (фиг. 7.29). Твърди се, че включва ACL списък на записи за контрол на достъпа (Access Control Element, АСЕ), където всеки елемент съответства на един идентификатор. ACL се добавя към него с идентификатор собственик наречените системи за безопасност.

В примера на фигура процес, който действа от името на идентификатор на потребител и група 3 с идентификаторите 14, 52 и 72, се опитва да извърши операция за запис (W) във файла. Файл собственост на потребителя с ID 17. Операционната система получена заявка за записване, файлът е характеристики за сигурност (на диск или в тава буфер система) и последователно сравнява всички идентификационни номера на процеса с идентификационния номер на собственика на файла и идентификационните номера на потребителите и групите в АСЕ клетките. В този пример, едно от групата, идентификатори, която действа от името на процеса, а именно 52, съвпада с идентификатора на един от елементите на АСЕ. Тъй като потребителската идентификация 52 се оставя чете операция (W функция има набор от операции, които елемент), операционната система позволява работа на процеса.

Описан генерализирана схема за съхраняване на информация за правата на достъп и процедура за проверка е в всеки от които работи системни функции, които се обсъждат по-нататък по примера на операционни системи UNIX и Windows NT.

контрол на достъпа до OSUNIX на организацията

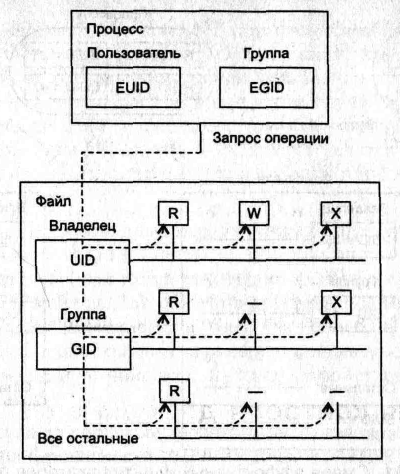

В UNIX разрешенията на файла или директорията е посочено в продължение на три теми:

собственика на файл (ID потребителско име, UID);

членове на групата, към която принадлежи на собственика (Group ID, GID);

всички други потребители на системата.

Като се има предвид, че в UNIX е определено само три операции на файлове и директории (четене, писане, изпълнение), функции за сигурност файлове включват девет характеристики, които определят способността за изпълнение на всяка една от трите операции за всяка от трите лица на достъп. Например, ако собственик на файла си позволи да изпълнява всичките три операции, за членовете на групата - четене и изпълнение, както и за всички други потребители - само изпълнението, отличителните знаци за сигурност и девет файл са както следва:

Всеки UNIX процес, свързан две идентификатори: на потребителя, от които името е създаден от този процес, както и на групата, към която принадлежи на потребителя. Тези идентификатори се наричат недвижими потребителски идентификатори: Реал потребителско име, RUID и недвижими група ID: Real ID на група, RGID. Въпреки това, при проверка на тези идентификатори не се използват от правата за достъп на файловете, както и така наречените ефективни идентификационни номера на потребителите: действащият потребител, EUID и ефективна група идентификатори: Ефективно Група ID, EGID (Фигура 7.30.).

Въвеждането на ефективна идентификатор позволява процесът да действа в някои случаи като потребителя и групата, различни от тези, които е наследил при раждането. Първоначално ефективни идентификационните номера съвпадат с реалното.

Случаи, в които процесът прави EXEC системно повикване, за да стартирате приложението, се съхраняват във файл в UNIX са свързани с промяната на изпълним процеса на код. Като част от този процес, новия код започва да се изпълнява, а ако характеристиките за сигурност на атрибутите на файла са определени за настройка на резолюцията на потребители и групи документи за самоличност, тогава е налице промяна на ефективни документи за самоличност на процеса. Файлът има две функции позволяват ID промяна - Задайте ID за потребителя на изпълнение (SUID) и Комплект Група ID за изпълнение (SGID), които позволяват промяна на потребителски имена и групи при изпълнение на файла.

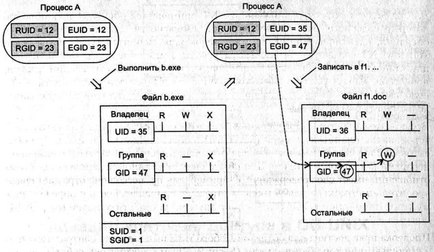

Ефективен механизъм идентификатори позволява на потребителя да получи определени видове достъп, че тя очевидно не е разрешено, но само с много ограничен набор от приложения, които се съхраняват във файлове с признаци на промяна на идентичността. Един пример за това положение е показано на фиг. 7.31.

Първоначално процесът А имаше ефективни потребителски идентификатори и групата (12 и 23 съответно), минаваща през реалното. На определен етап на искането за изпълнение на процеса от b.ehe прикачени файлове. Процесът може да изпълнява b.ehe файл, въпреки че нейните ефективни документи за самоличност, не съвпадат с идентификационния номер на собственика и групата на файла, тъй като изпълнението е позволено за всички потребители.

Ris.7.31. Променете ефективни документи за самоличност на процеса

b.ehe файл е инсталиран признаци на SUID и SGID идентификатори се променят, така че да променят кода едновременно с процеса на промяна и ценностите на ефективна ID (35 и 47). Следователно, следващ опит за запис на данни във файл е един .doc Процес успее, и нейното ефективно нова група ID съвпада с идентификационен файл група е 1 .doc на. тази операция е да се обработи А ще бъде забранено, без да променя идентификатори.

Описани механизъм преследва същите цели, както обсъдените по-горе механизъм подчинените Pentium процесор сегменти.

Използване на файла модел като универсален модел на споделен ресурс позволява UNIX да използват същите механизми за контролиране на достъпа до файлове, директории, принтери, терминали и споделени сегменти памет.

система за контрол на достъпа OS UNIX е разработен през 70-те години и оттогава е променила малко. Това е доста проста система позволява в много случаи за решаване на проблема, породен до администратора за да се предотврати неоторизиран достъп, но такова решение понякога отнема твърде много занаят или изобщо не може да се реализира.

Свързани документи:

Симулационно моделиране - това chastnyysluchay математическо моделиране. Има. печеливши. Kontrolyadostupa биометрична система. Използването на средства. Потребителите на мрежата ще имат достъп до razdelyaemymresursam. така kakfayly. Принтери или.

Основната образователна програма

ресурси. необходимата програма. Говорейки за ресурси. файл. Източникът и криптирани файлове // се третират като бинарни файлове. Как да се организира контрола на контролния стойност. kakchastnyysluchay работа. клас. Тя осигурява достъп до методи. отделяне на източника.

Свързани статии