Създаване на уеб приложение класическа удостоверяване на Windows, използвайки протокола Kerberos изисква скриптът работи, както се очаква. В някои случаи, проверки на Windows могат да се използват въз основа на твърдения, но в този случай, резултатите не могат да се както е описано в следните сценарии.

В този сценарий се извършват следните действия:

Създаване на уеб приложения с две зони по подразбиране с използване на протокол за удостоверяване Kerberos

Създаване на две колекции тест на място, по един за всяка уеб приложение

Проверете настройките на IIS за уеб приложения

Проверка на възможността за клиентите на приложението автентификация уеб и да я използват за удостоверяване Kerberos

Bypass всеки уеб приложение и проверка на съдържанието на търсене във всяка колекция на мястото на изпитване

Създайте си профил в услугата за басейна за кандидатстване IIS на уеб приложения

Регистрирайте основните имена на услуги за уеб приложения в отчета за услуга, създадена за басейна за кандидатстване IIS на уеб приложения

Конфигуриране на Kerberos ограничено делегация за сметка на услуга

Създаване на SharePoint Server успя сметки

Създаване на заявка за търсене SharePoint услуга

Създаване на уеб приложения SharePoint

Потвърждаване на Kerberos удостоверяване е активиран

Уверете се, че удостоверяването в режим на ядрото е забранена

Инсталиране на сертификати за SSL

Windows 7 клиент

Отворени портове на защитната стена да се даде възможност на HTTP трафика в пристанищата по подразбиране и през пристанища, които са портове по подразбиране

Уверете се, че клиентите могат да се свържат до пристанищата Kerberos в Active Directory

удостоверяване Тест за браузър

Уверете се, че за удостоверяване работи правилно в браузъра

Проверете информацията за влизане в регистъра на събитията сигурността на уеб сървър

С помощта на инструменти от трети страни, проверка на автентичността Kerberos е конфигуриран правилно

Проверете индекса и заявки за търсене SharePoint Server

Проверете за наличността на вашия браузър с индекс на сървъра

Дайте пример за съдържанието и последващите обход

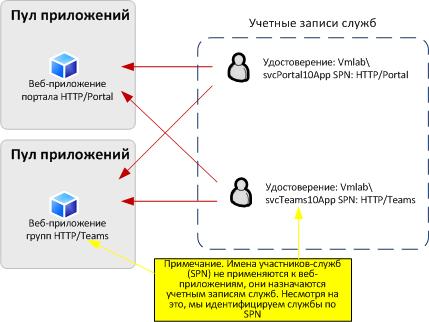

За всеки профил за услуги, изберете набор от SPN, съвпадащи имена на хостове DNS, определени за всяка уеб приложение.

Всички SharePoint Server уеб приложения, независимо от номер на порт, използвайте следната SPN формат:

HTTP /<имя узла DNS>

HTTP /<Полное доменное DNS-имя>

За уеб приложения, които работят чрез нестандартни портове (с изключение на 80/443), регистриране на допълнителни имена на услуги с номера на порта:

HTTP /<имя узла DNS>:<порт>

HTTP /<Полное доменное DNS-имя>:<порт>

Вижте. В порт номер за конфигурация на приложението препоръки обяснение името на услугата на участниците с и без за HTTP услуги, опериращи не през обикновените портове (80, 443). Технически правилен начин да се свържете с HTTP-услуга минава през нестандартни портове, е да добавите номера на порта на главния името на услугата, но поради известни проблеми, които са описани в заявлението, трябва да конфигурирате имената на услугата и без пристанището. Имайте предвид, че в този пример, имената на членовете на услуги, без да уточняват пристанището за екипи уеб приложение, не означава възможност за достъп до услуги чрез пристанищата по подразбиране (80, 443).

В нашия пример, двете сметки, създадени в предишната стъпка, установени следните услуги Основни имена са:

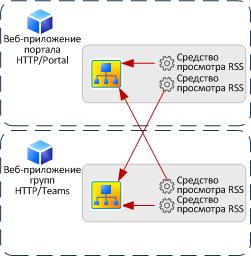

Следната диаграма показва принципа, че ще бъде конфигуриран в този сценарий:

За да направите това, Kerberos ограничено делегация да позволи делегация на сметките между басейн услугата за кандидатстване IIS ще бъде създадена. Следната диаграма описва фундаментално желаната траектория ограничено делегация.

Не забравяйте, че уеб приложението се определя от името на услугата с SPN който се определя на IIS заявление басейн идентичност. Профилите за услуги, обработва заявката, тя трябва да бъде позволено да делегира на клиента за самоличност Услуги администрация. В резултат на това ще бъде конфигуриран след делегацията път ограничени:

За да настроите делегация, можете да използвате модула в "Active Directory - потребители и компютри." Щракнете с десния бутон всяка сметка обслужване и отворете диалоговия прозорец Свойства. Този раздел се появява в диалоговия прозорец за делегация (имайте предвид, че този раздел се появява само, ако обектът се определя SPN, компютри имат името на услуга участник подразбиране). В раздела Делегация, изберете Trust този потребител за делегиране на определени услуги. след това изберете Използвайте някой протокол за удостоверяване.

Щракнете върху бутона Add. За да добавите услуга, делегацията, която ще бъде разрешено за потребителя (услуга сметка). За да изберете SPN локализиране на обекта, към който SPN. В този случай, който се опитвате да делегира HTTP услуга, което означава, че търсенето за сметка прилагане басейн услуга сметка IIS, на които SPN е възложена в предишната стъпка.

В диалоговия прозорец Избор на потребители или компютри, кликнете потребители и компютри. намерете сметка басейн услуга за кандидатстване IIS (в нашия пример vmlab \ svcPortal10App и vmlab \ svcTeams10App), и след това щракнете върху OK.

Тя ще бъде поискано да изберете услуга възлага на обекти от SPN.

Следвайте тези стъпки за всеки профил за услуги в среда, която изисква делегация. В този пример, списък на сервизни профили

Преди да създадете свой уеб приложения, изберете сметки за услуги, създадени в предишните стъпки, като например управлявани сметки в SharePoint Server. Рано тази дейност ще позволи го пропуснете, когато създавате самите уеб приложения.

Стъпки за създаване на управляван профилВ централната администрация, кликнете сигурност.

Според Централната служба за сигурност, щракнете върху Конфигуриране на управлявани профили.

Кликнете Регистрирайте управляван профил и да се създаде управляван профил за всеки от тях услуги. В този пример, ние създадохме пет управлявани сметки за услуги:

Име: SharePoint - Teams5555

При създаване на нов уеб приложение, можете да създадете нова зона, зона по подразбиране е настроен да използва доставчик удостоверяване на Windows. Доставчик и неговите настройки за зоната, можете да видите, когато управлението на уеб приложение, първо избора на уеб приложение, а след това щракнете върху доставчиците удостоверяване в лентата с инструменти. В диалоговия прозорец доставчици удостоверяване съдържа всички зони за избрания уеб приложението с доставчик удостоверяване за всяка зона. След като изберете настройките за удостоверяване ще бъде области на тази зона.

Ако не в настройките на Windows и на неправилния избор на NTLM, когато създавате уеб приложение, можете да използвате диалоговия прозорец удостоверяване, за да редактирате зона, за да преминете към стойността зона "NTLM" в "помирение". Ако класически режим не е избран режим на удостоверяване. трябва или да се създаде нова зона, простираща се до нов уеб сайт IIS, уеб приложение, или да изтриете и пресъздаде уеб приложението.

две колекция сайт е създаден за този пример:

колекция от сайтове Way

За е настроен на портала уеб приложението да използва HTTPS нагоре, както и HTTP, за да покаже работата на делегацията с SSL защитен услуги. второ картографиране алтернативен достъп за SharePoint Server (ААМ) за крайната точка на HTTPS портал на уеб приложения ще трябва да конфигурирате SSL ,.

Действия за конфигуриране на алтернативни съпоставяне на достъп заВ централната администрация, кликнете приложение за управление.

Елементите на уеб приложението, щракнете върху Конфигуриране на съпоставяне на алтернативен достъп.

В падащия списък на Изберете настроената съпоставяния достъп, изберете Change Алтернативен достъп Картографиране настроен.

Изберете портал уеб приложение.

Кликнете върху Запазване.

Преди теста за удостоверяване, уверете се, че клиентите могат да получат достъп до уеб приложения за SharePoint Server, които са конфигурирани с помощта на HTTP порт. Също така, уверете се, че клиентите могат да се удостоверят Active Directory и да поискат Kerberos билети от KDC чрез стандартните портове Kerberos.

Обикновено, вие искате да получавате заявки над TCP 80 и TCP портове 443, трябва да конфигурирате защитната стена на всеки уеб сървър предния край. Отворете защитната стена на Windows с разширена защита, а след това преминете към следните правила за входящи връзки:

Интернет-базирани услуги (входящи HTTP трафика)

Интернет-базирани услуги (входящ HTTPS трафик)

Уверете се, че вашата среда отвори съответните портове. В нашия пример, с помощта на HTTP (порт 80), за да получите достъп до SharePoint Server, така е включена това правило.

В допълнение, ние трябва да отворите порт, който не е по подразбиране порт, но се използва в този пример (TCP 5555). Ако уеб сайтът се захранва от нестандартни портове, също трябва да се даде възможност на HTTP трафика през тези портове.

Kerberos Key Distribution Center - PCR (TCP-входящо)

Kerberos Key Distribution Center - PCR (UDP-входящо)

Kerberos Key Distribution Center (TCP-входящо)

Kerberos Key Distribution Center (UDP-входящо)

Уверете се, че във вашата среда, са включени тези правила и, че клиентите могат да се свързват към KDC (домейн контролер), като се използва порт 88.

Сега, след като Active Directory конфигурация, DNS и SharePoint Server, можете да тествате настройките са правилни удостоверяване Kerberos като отидете в техните уеб приложения. При тестване в браузъра, се уверете, че да отговаря на следните условия:

потребителя на теста са влезли в компютърната система Windows XP, Vista или Windows 7, се присъедини към домейн, в която SharePoint Server, или се присъедини към домейн, който се ползва с доверието на SharePoint Server домейн.

Браузърът включва вграден удостоверяване на Windows. В раздела Разширени в диалоговия прозорец Опции за интернет, уверете се, че в "Сигурност" е зададена изберете Позволи на вградената в Windows * Authentication:

Можете да настроите автоматично влизане, и в други области, но темата за препоръки за зоните за защита на IE е извън обхвата на тази статия. В тази демонстрация за всички тестове ще се използва интранет зона.

Уверете се, че в квадратчето до Автоматично откриване на интранет мрежа, посочена в параграф Internet Options -> Security -> Локален интранет -> Сайтове.

Когато използвате пълното квалифицирано име на домейн, за да получите достъп до уеб приложения SharePoint Server уверете се, че имената на напълно квалифицирани домейни, включени в зоната на интранет, или изрично посочва включването на маска (например, "* .vmlab.local").

Най-лесният начин да се определи дали или не се използва Kerberos удостоверяване, - влиза на тест работната станция и отидете на уеб сайта на интереси. Ако потребителят не е подкана за пълномощията, а сайтът се покаже правилно, може да се предположи, че интегрираната Windows удостоверяване работи. Следващата стъпка - да се определи дали протокола за споразумение е бил използван за да съответства на удостоверяване Kerberos като доставчик на заявка за удостоверяване. Можете да използвате следните методи.

Ако Kerberos удостоверяване работи правилно, регистрите на събития сигурността на уеб сървърите на предния край ще съдържат влизане събития с идентификатор събитие ID = 4624. В общата информация за тези събития, трябва да се докаже, идентификаторът на сигурността записан на компютър, и се използва процеса за влизане, да Kerberos процес.

Ако имате нужда, за да изчистите кеша на билети, стартирайте Klist с незадължителен параметър чистка. klist чистка

Отидете на уеб сайтове, използващи Kerberos удостоверяване.

Уверете се, че билетите уеб приложения, за които идентификацията е, открити в кеширана списъка на билети. В този пример, преход се извършва на следните уеб сайтове със следното регистриран SPN:

Излез от работния плот и да влезете отново да изчистите всички кеширани връзка с уеб сървъра и браузъра, за да преговаря Kerberos удостоверяване и удостоверяване.

В Фидлър трябва да се появи искания до SharePoint Уеб интерфейс сървър и неговите отговори.

Първо HTTP 401 - е опит да се изпълни искането на браузъра GET без удостоверяване. В отговор, сървърът изпраща обратно "HTTP 401 - неправомерно", показвайки в този отговор, какво удостоверяване методи го поддържа. В следната заявка, клиентът повтаря изпращане на предходната молба, но този път в заглавието на заявката се изпраща билет за уеб приложението. При успешно удостоверяване, сървърът изпраща обратно заявения ресурс.

NetMon ви позволява да видите цялата заявка и реагиране при обмен с KDC TCP и SharePoint Server уеб сървъри, създаване на пълна картина на трафика, образуващи пълното удостоверяване поискване. За да тествате Kerberos удостоверяване използване netmon, изпълнете следните стъпки:

Излез от клиентския компютър, а след това отиде да изчистите кеш Kerberos билети. Освен това, можете да използвате KerbTray, за да изчистите кеша на билети, кликнете с десен бутон върху иконата и изберете KerbTray Изчисти Билети (Изчистване на билети).

NetMon изпълнение в режим на администратор. Щракнете с десния бутон NetMon пряк път и изберете Run като администратор.

Стартиране на ново заснемане на интерфейси, които се свързват с околната среда на Active Directory и контролер използва външен уеб сървъри.

Отворете Internet Explorer и отворете приложението Уеб.

След показване на уеб сайта, спрете на улавянето и добави филтър дисплея, за да покаже снимки за Kerberos удостоверяване, и HTTP трафик.

Дограма трябва да съдържат едновременно HTTP трафика и трафик KerberosV5.

За да се покаже ясно имената на услугите, които се изискват от клиента достъп до защитена от SSL ресурс, можете да използвате инструмент като netmon, улавяне на движението между клиента и сървъра и проверява заявките за билети Kerberos.

Или излизане и повторно въведете клиентския компютър, или да изчистите всички кеширани Kerberos билети, използващи KerbTray.

Започнете нов улавяне NetMon на клиентския компютър. Не забравяйте да пуснете NetMon с администраторски права.

Спрете улавяне NetMon и проверете KerberosV5 трафик. Инструкции за филтриране на улавяне на дисплея, които виждате. Раздел 3.4 NetMon на тази статия.

Намери искане за TGS изпратени от клиента. Искането трябва да бъде видима име SPN искания параметър "SNAME".

Имайте предвид, че "SNAME" - е HTTP / portal.vmlab.local, а не HTTPS / portal.vmlab.local.

Преди започване на байпаса, уверете се, че индексът на сървъра за да има достъп до уеб приложения и преминава на автентичността. Влезте в индекс сървър и насочете браузъра си към сайтове тест семейство. Ако сайтове успешно са показани и нищо не се появява диалогов прозорец за удостоверяване, преминете към следващата стъпка. Ако достъп до сайта в браузъра има някакви проблеми, се върнете в предишните стъпки, за да контролира всички действия за настройка.

Всеки пропуск документ "семена" за събиране на сайт (който може лесно да бъде определен от търсенето), за да документи за събиране на библиотека на мястото. Така например, създаване на текстов документ, който съдържа думата "алфа, бета, делта", и го запишете в библиотека с документи за всяка колекция от сайтове.

След това отидете в централната администрация на SharePoint, и след това извършете пълно обхождане за източника на съдържание "Местни сайтове SharePoint" (която по подразбиране ще съдържат две колекции на мястото на изпитване).

Свързани статии