2.1 Въведение pfSense

Първият ми инсталация е на чист хардуер, и работи добре. Не мина много време, преди да започна да се обмисли идеята за виртуална платформа за маршрутизиране. Имаше големи дискусии ще виртуалните маршрутизатори, за да се справят с този проблем от гледна точка на безопасността на. Просто не можех да пусна подобна идея основите, докато аз се опитах. Сега, след 7 години, аз трябва да кажа, че се радвам, че реши да се виртуализира всичко.

По време на много години на работа в Snort IDS pfSense е хванал много престъпници и веднага унищожил. Всеки път, когато инсталирате нов софтуер, това подслушване на пакетите WireShark, преди да го използвате в производствена среда! Нещо повече, наблюдава мрежовите услуги, като Nagios Ядро предвидени богата информация в подкрепа на системни администратори, които информират за състоянието. Когато истинските правила на филтрирането на защитната стена и хардуер 2 urovnyaOChEN малко вероятно е да има рязка рана!

pfSense е мощна платформа и набор от функции не могат да бъдат напълно обхванати в тази книга. Това ръководство е проектиран като стъпка по стъпка, за да се гарантира, че можете бързо нещата вдигнати и стартирани. Горещо препоръчвам използване на богатите ресурси в мрежата за по-добро разбиране!.

ОК! Достатъчно казах! Преди да започнете, трябва да създадете виртуално конфигурация на машината. Аз препоръчвам на виртуалния диск 8GB IDE и 4GB оперативна памет за тази инсталация. Ако трябва да повторите тези стъпки, отидете тук: 1.9 Създаването на настройките на VM.

2.2 Инсталиране pfSense

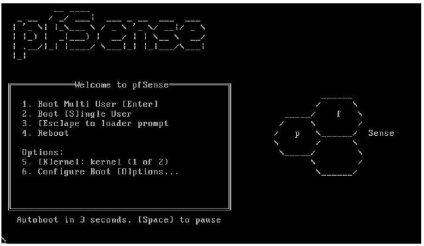

Сега включете VCR pfSense, като се уверите, че имате CD или да се изтеглят дисково изображение. Трябва да видите следния екран:

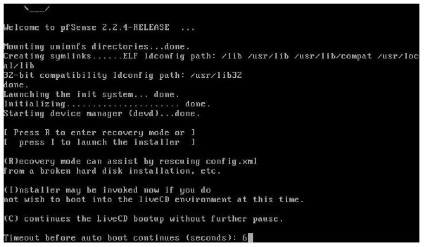

Сега, когато сте получили покана (назначено от по-долу), натиснете I. Ако не го хване навреме, точно възстановите VCR.

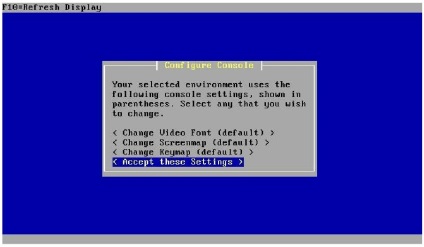

След това ще видите конфигурация конзола (изобразена по-долу). Използвайте стрелка надолу, за да стигнат до приемете тези настройки и след това натиснете Enter.

Сега изберете Quick / Easy Install (показан по-долу)

2.3 Цел на мрежови интерфейси

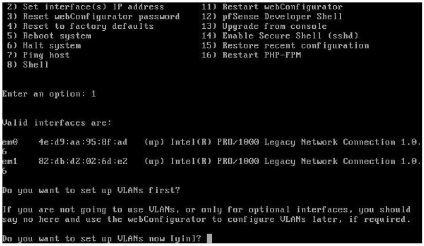

След това трябва да изберете мрежова среда! От pfSense разпределение се основава на BSD. мрежовите интерфейси се именуват по различен начин. Ако използвате E1000 Gigabit. те трябва да се показва като ги (х). Ако използвате Realtek. те ще бъдат по-нататък ре (х). Моля, концентрира вниманието си сега! Това е единственият сложната част на инсталацията!

Открих, че най-лесният начин да ВИНАГИ LAN на първия интерфейс, който винаги трябва да бъде em0 или re0.

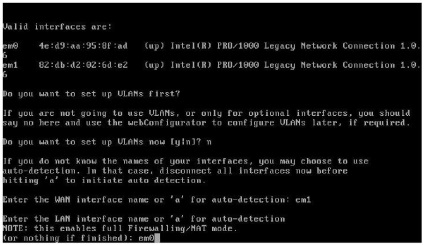

Сега ще бъдат поканени да въведете името на WAN. Кликнете em1 и след това ENTER.

pfSense Сега питам името на интерфейса LAN (както е показано по-долу). Въведете em0. след това натиснете ENTER.

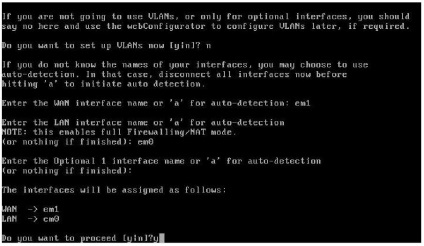

Тъй като ние не конфигурирате по избор интерфейс (opt1) Сега, натиснете клавиша ENTER. означава, че NO SELECTION (както е показано по-долу).

Вашите интерфейси сега ще бъдат възложени (както е показано по-долу). Dial у. след това натиснете ENTER.

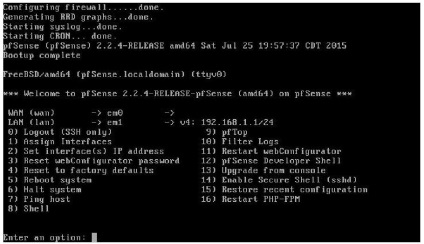

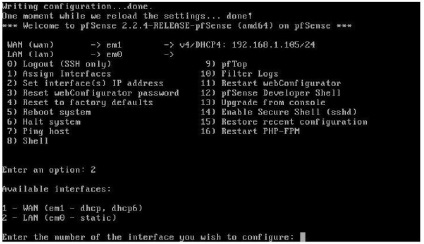

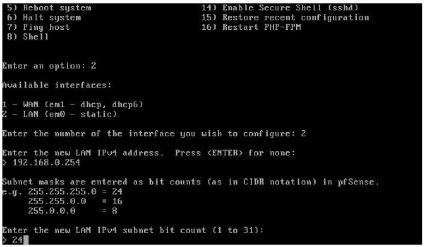

За да продължите, изберете опция 2 и след това натиснете ENTER.

На следващо място, наберете потребителски интерфейс. В нашия случай ние искаме да използваме LAN адаптер. чийто брой е в списъка 2 (както е показано по-долу).

За да продължите, тип 2, след което натиснете

За да продължите вида, който използвате IP LAN. след това натиснете ENTER.

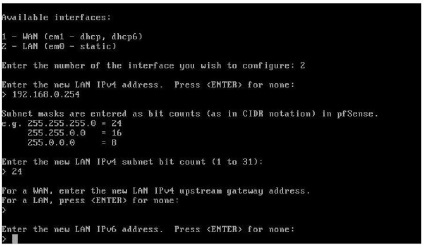

Допълнителна vybudete искане за предоставяне на броя на битовете в нотация CIDR на маска на подмрежата. Тя почти винаги ще бъде 24 за локалната мрежа.

За да продължите, тип 24 и натиснете ENTER.

След няколко искания могат да бъдат пропуснати, като натиснете ENTER. Това означава, че NO SELECTION (не е избрана, както е показано по-долу).

Натиснете ENTER, за да продължите.

Не е нужно да изберете IPv6 (както е показано по-долу), за да ви LAN. така че тази стъпка може да бъде пропуснато.

Натиснете ENTER, за да продължите.

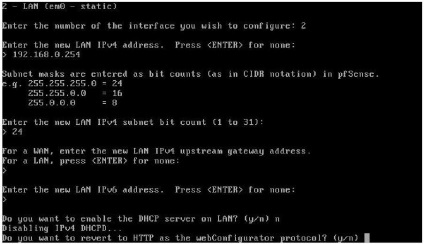

За да конфигурирате конзолата като DHCP в LAN, не можем бързо да се реши в момента (както е показано по-долу). Тя ще бъде конфигуриран с използването на Web интерфейса.

За да продължите, въведете п. след това натиснете ENTER.

Сега вие ще бъдете помолени да се върнат в уеб интерфейса (както е показано по-долу) от безопасен режим (HTTPS) в незащитен (HTTP). Вие може да искате да го пази.

За да продължите, въведете п. след това натиснете ENTER.

Създаване сега трябва да приключи.

Изображението по-долу показва различни ключа за сигурност, която аз предпочитам да оставим, докато всичко не е тестван и работа. Разрешаването Разрешаването Статично ARP Записи pfSense (Активиране на записи с ARP) ще предотврати взаимодействие с адаптер хардуер списък LANLYUBOMU на OUT. Това е още един мощен инструмент, който ви помага да се запази сигурността на мрежата на околната среда (силно препоръчително)!

2.9.1 Правилник LAN

Трябва да видите в раздела с имената на мрежовите интерфейси. Някои от любимите ми (представени по-долу) са други имена. Аз просто ги преименува! Например, аз преименува своя WAN интерфейс в инжекцията. Единствените интерфейси, че ние ще се разгледа, е LAN и WAN. Представени по-долу е даден списък с предварително попълнен за представяне на концепции за това как на масата ще се грижат за производство на своите записи правило LAN.

За да добавите ново правило LAN към LAN. кликнете върху бутона + в дясната страна (както е показано по-долу).

Фигурата по-долу показва завършена правилото LAN към LAN. Zadubliruyte това правило не забравяйте да запазите промените, за да завърши.

Сега, когато имаме VPN сървър, нека да го конфигурирате така че потребителите на домейни могат да се удостоверят и да го използват! За да направите това първо трябва да се инсталира Zentyal. описана в книгата 4. Domain Controller Zentyal.

В присъствието на установени Zentyal нека продължим кликнете System> Управление на потребителите (както е показано по-долу).

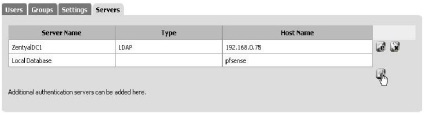

След това щракнете върху раздела Сървъри (както е показано по-долу). Забележка: следния списък вече е предварително напълнена ZentyalDC1 върху, за ваше сведение. Инсталацията ви трябва да показва в момента само локална база данни.

За да добавите нов сървър, кликнете върху бутона +

След това трябва да въведете информация за вашия домейн контролер Zentyal (както е показано по-долу).

2.11.6 Добавяне на сигналите за списък на брави

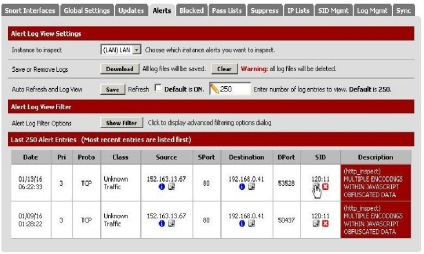

Защото Snort е направено, вие ще започнете да видите сигнали, както е показано в списъка по-долу. Можете да добавите предупреждение с нисък риск (нисък риск) към списъка на забраните, като щракнете върху бутона плюс (+) в колоната за SID (както е показано по-долу).

Използвайте здравия разум, когато създавате забранителния списък!

Когато деактивирате всички предупреждения, списък потискане трябва да се генерира автоматично (автоматично генерирано, както е показано по-долу).

2.11.7 Правило за блокиране нарушения източник

Като наблюдавате общата обмяна на мрежата, и е съставил списък на подтискане, че е време да споделите тече Snort. Сега можете да се върнете към настройките по Snort интерфейс и позволяват на нарушителите да бъдат блокирани при източника (в блокиране на зловреден код). Запомнете тази настройка, ви препоръчвам да не напускат означените, докато не промените мониторинга на обмен.

Snort е много мощен и ще блокира обмена! Той дори може да ви блокира! Ако това се случи така, влезте в pfSense от друг компютър, временно да деактивира заключването и просто се уверете, че сигурността заключена машината ще го сканира за вируси и злонамерен софтуер. Когато инсталиран и конфигуриран правилно, тази система скали!

2.12 опции за архивиране

В допълнение към използването на архивни изображения VM също е препоръчително да се съхранява копие на настройките pfSense. Резервният настройките са особено важни, когато разработчиците пренапише събрание по такъв начин, че нарушават някои сервизни пакети. При тези обстоятелства, резервно копие на вашия VM образ ще ви върне обратно към само версията, която се използва и преди. Аз се случи само 1 пъти през последните 7 години, така че не се тревожи твърде много!

За достъп до страницата за настройки за архивиране, кликнете върху Диагностика> Backup / Restore (както по-долу на снимката).

Трябва да видите Backup / Restore диалогов прозорец, както е показано по-долу. Сега кликнете върху конфигурирането на бутона за изтегляне

Кога ще възникне диалоговия прозорец за изтегляне (както е показано по-долу), запазите настройките на диска.

Свързани статии