ISA Клиенти - Част 1: Основна конфигурация ISA Server

Основната конфигурация на ISA Server.

Забележка:

Всички снимки на екрани в тази статия са изработени от конзолата за управление на ISA, в разширен режим (Разширен режим).

Определения:

Автоматично откриване. Тази функция ISA (WPAD), което позволява на браузърите да Internet Explorer (срещу 5.0 или по-висока), приспособен за нормална работа с ISA Server.

DNS. Име на домейн услуга (Domain Name Services). Service работи на компютъра, и отговаря на исканията за разрешаване на име.

GUID. На глобално уникален идентификатор (глобално уникален идентификатор); Това е един много голям брой, което гарантира неговата уникалност. ISA го използва, за да определи различните аспекти на своята собствена конфигурация.

LAT домакин. Това е компютър, който работи на подмрежа е определено в LAT. Всички входящи и изходящи трафик, че компютърът се предава чрез NAT през ISA.

NetBIOS име. видим. "Категоричният име".

Record. Това е елемент от DNS-зоната, която е един елемент, като домакин, пощенски сървър или сървър в друга зона.

Средно протокол. Всеки протокол, използван от приложението, който се различава от протокола за цел да създаде първоначална (първичната) комуникация чрез ISA счита вторичен (вторичен) протокол.

TTL. съществуването на времето (Time си на живот); Това показва колко време (в секунди) рекордно име могат да съществуват в имената на заявки за кеш, преди тя трябва да се актуализира.

Категоричният име. Дали името на хоста без стандартния формуляр. Той е известен също като NetBIOS имена или WINS-име.

Печели. Windows Internet Name Service (Windows Internet Name Services); това е име резолюция услуга, подобна на DNS, с изключение на това, че работи точно с NetBIOS имена.

WPAD. Автоматично откриване на прокси сървъра на Windows (Windows Proxy Auto Detection); функция на МОС, който се поддържа от Internet Explorer 5.0 или по-висока. Когато е конфигуриран правилно, тя позволява IE да бъдат конфигурирани динамично.

Режими на работа ISA:

Cache. Този режим е най-малкото в състояние, следователно, само уеб прокси и евентуално кеширане услуга може да бъде инсталиран и работи. Също така, в този режим, само МОС може да се управлява с една NIC ([мрежова платка] AC адаптер). В този режим, единствените клиенти уеб прокси. За да работите с клиенти SecureNAT и защитната стена за ISA трябва LAT. Така че, това е единственият начин, който не поддържа H.323 Gatekeeper Service

Firewall. Тази комбинация от защитната стена и уеб прокси, Web Cache без обслужване. Всички от основните характеристики на ISA се поддържат в този режим, както и подкрепа за всички видове клиенти. Но да се работи в този режим, трябва да имате най-малко две мрежови карти, един външен, другите вътрешни (LAT).

Интегрирана. Това е най-пълната, най-функционален режим. Уеб прокси, Firewall и Web кеширане - всичките заедно по най-добрия начин да се "дъвче" пакети. Firewall режим, контраст е единствената услуга на Web кеширане

ISA клиенти:

Firewall. Тя LAT-домакин, който е инсталиран софтуерът Firewall ISA клиент и приложение, което я използва.

Уеб прокси. Това е просто един нормален заявление (IE или друг уеб-базирано приложение) на LAT-домакин, който използва прокси искания и порт за достъп до интернет.

конфигурация ISA Server:

ISA клиент функционалност до голяма степен зависи от правилното конфигурацията на ISA Server. Ако МОС има проблем в (резолюция) имената на преобразуване или проблеми с достъп до интернет, това ще се отрази на клиентите. Проверете многократно инсталиране и конфигуриране ISA. Това е начин, чрез който можете да разберете какво се е променило в поведението на МОС и в резултат на последното си действие

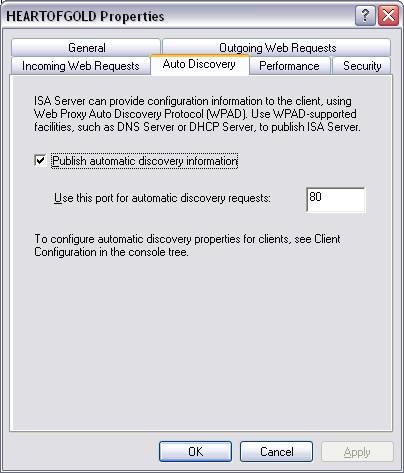

Auto Discovery слушател. Това е голямо главоболие за хората, които се опитват да "инсталация" на IIS и ISA на същия сървър. Тъй като те не могат да обслужват или две приложения, за да споделят едни и същи TCP / IP ресурси. От това се оказва, "надпревара към дъното" и загубилия просто забрани. Също така е източник на ужасна работа WPAD.

Щракнете върху раздела Auto Discovery и ще видите следните настройки:

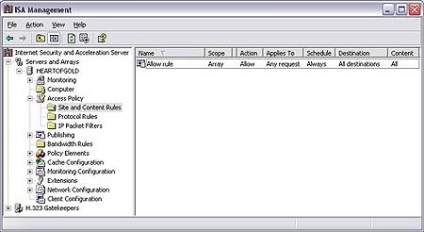

И съдържанието на сайта правила. Тук можем да следи HTTP и FTP съдържание, която преминава през услугата за уеб прокси. По дефиниция, ISA създава едно правило "Allow правило", което позволява да се предават заявки. Тук можете да играете със забраните и разрешенията, но бъдете много внимателни, защото Можете да създадете противоречиви правила, които правят ISA напълно заключен.

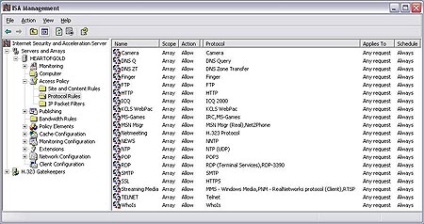

Протокол правила. Това е само един от многото области на контрола МОС, но най-лесно гледани. Минимумът, който трябва да бъде - това позволи на HTTP и HTTPS протоколи с шир-домакини имат уеб-базиран достъп. Има най-различни протоколи, но без тях няма да може да видите на уеб-страници. Можете да видите колко "правилата на протокола" могат да бъдат използвани за LAT. Някои от тях имат отделен (нестандартен) дефиниция.

IP маршрутизиране. На следващо място, като виждаме, че целият трафик SecureNAT клиент преминава свободно (разбира се, с настройки, съобразени с правилата). ISA има такава настройка, наречена "Enable IP маршрутизиране" (позволи IP маршрутизиране), която е изключена по подразбиране. Когато е активирана, тя позволява МОС да премине ICMP трафик (пинг) от LAT в интернет.

Отворете конзолата за управление на ISA, и отидете на IP филтриране на пакети. Кликнете с десния бутон върху него и изберете Properties и ще видите следния прозорец

HTTP Redirector. Тук можем да извършват контрол върху всички (Firewall и SecureNAT) Заявява се уеб-услуги. Отворете конзолата за управление на ISA: сървъри и масиви => Extensions => Приложение Филтри. Щракнете с десния бутон HTTP Redirector филтър, след което щракнете върху Свойства. Отиди в раздела Опции:

Тук можем да определим как да бъдат контролирани (SecureNAT и Firewall) -klientskie уеб заявки. Ако искате да принуди всички потребители да се сложи чрез услугата уеб прокси, изберете Пренасочване към местната служба за уеб прокси. Трябва да се има предвид, че тази опция също така предоставя възможност за заобикаляне на услугата уеб прокси, ако той не реагира. В него има предимството, че ще позволи (SecureNAT и Firewall) VIP персони да остане свързана с интернет, но също така им позволява да се заобиколят филтрирането на уеб прокси.

Изпрати на исканата Web Server позволява (SecureNAT и Firewall) -klientskim уеб заявки всички времена получите сервизно обслужване уеб прокси. Това елиминира използването на прокси настройките на браузъра за SecureNAT и защитната стена клиенти.

Отхвърляне на HTTP заявки от Firewall и SecureNAT клиенти, позволява на силата, за да зададете настройките за прокси сървър за потребителите. Не са настройки, без Web.

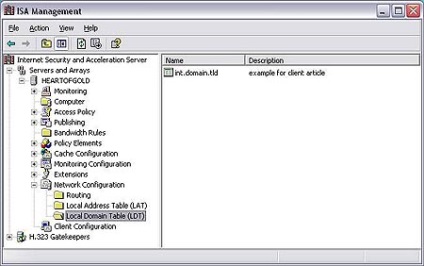

Местна Таблица домейн. Това е много важна информация за IE, както и за защитната стена на клиента. Всеки от посочените домейни тук може да доведе до две неща:

- (Уеб прокси и Firewall) ВИП право да притежава име на домейн (не чрез услугата ISA), ако имат DNS сървър за искането.

- Уеб прокси клиенти да направят заявки директно към всеки сървър в домейна, игнорирайки службите на ISA.

Име Резолюция. Точната конфигурация на ПР за ISA Server е много важно. Най-малкото, което трябва да се даде на ISA DNS сървър, за да разреши външна FQDN по поръчка уеб прокси и защитната стена клиенти, както и, така че трябва да се осигури вътрешна DNS сървър за локалната мрежа. ISA работи на W2k сървър, но предпочита W2k DNS, отколкото всяка друга система за разпознаване на имената. При използване на резолюция име, използвайки WINS или NetBIOS периодично ще доведе до проблеми. ISA осигурява неговото създаване DNS DNS търсене на пакетен филтър. Оставете тази опция е активирана, или ISA може да не е в състояние да разреши външни имена правилно

Уеб прокси и защитната стена на DNS кеша.

Уеб прокси и защитната стена услуги, предоставят най-основните DNS "услуги", които са напълно зависими от DNS-настройки, направени в конфигурации IP ISA. Те ще позволят FQDN-заявки за уеб и защитната стена на клиентите, използващи сървъра за DNS, както са дефинирани в конфигурацията на IP ISA. Грешки в тези настройки, създават резолюция име по-голяма нестабилност на Web и клиенти на защитната стена. Уверете се, че ISA Server може да разреши имена правилно и бързо!

Най-интересното нещо - е, че те имат възможност да се игнорира TTL, нормално взаимодействието с DNS-записи, получени от DNS сървър. По дефиниция, всички записи, задържани в DNS кеширана уеб прокси и защитна стена, имат TTL 6 часа независимо от настоящата TTL, свързани с влизането. Ясно е, че ние не трябва да се каже, че това може да се случи нарушения в резолюцията на име на клиента. Всички тестове DNS свързани, трябва да се извършват.

Какво може да се направи за това. Има два записи в системния регистър (или в Active Directory за корпоративни масиви) за всяка услуга във всеки масив, които определят размера на DNS-кеша и TTL. Те са следните:

Стойностите са в шестнадесетичен формат. Windows калкулатор може да ги конвертирате, ако той превключи на "научни" режим. Когато става превода Оказва се, че стандартният размер на кеша 3к байта, които дава всеки запис да има TTL 21,600 секунди (6:00). Този метод е ефективен, за да разделителната способност на интернет имена наистина живее за уеб и клиенти на защитната стена.

- msFPCDnsCacheSize - информира всяка услуга кеша си. Ако тази стойност е 0, на следния запис в системния регистър се игнорира, а услугата не събира имена. Нека да го промените на 0. Сега, всяка заявка за името на клиента ще бъде активиран отново DNS сървъра и TTL ще бъде точно за този рекорд.

- msFPCDnsCacheTtl - информира всеки номер услуга (в секунди), за да се запази всеки запис, който го получава. Ако предишния запис сложите стойност, различна от нула, въведена стойност ще се използва тук. Ако предишната стойност на регистъра е 0, а след това тази стойност няма да бъде взето под внимание.

Сега рестартирайте защитната стена и уеб услуги, така че те могат да се прилагат новите настройки.