[Редактиране] Разпознаване на потребител

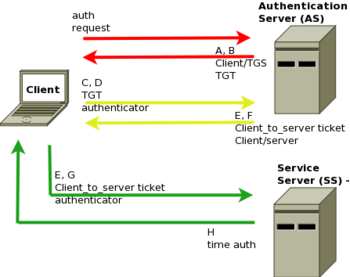

[Член] Принципът на протокола Kerberos (схематично)

- Client (потребител) - потребителят, домейн партия иска достъп до ресурси;

- AS (Authentication сървър) - сървър за удостоверяване (например, Microsoft Active Directory);

- TGS (Ticket Предоставяне сървър) - предоставяне на сървъра билет (например, Microsoft Active Directory);

- SS (Service сървър) - сървър осигурява достъп до ресурси (например, прокси сървър Squid);

- TGT (Ticket Предоставяне на билета) - билет, за да получите билет.

Определяне на протокола Kerberos, както и по-подробно обяснение на принципите на работа, може да бъде придобит от следните източници:

[Член] Конфигурация на потребителя за Kerberos

Конфигурацията на клиентската машина

Потребителят трябва да бъде член на домейн и е в основата на домейн контролера на базата данни на Active Directory на Microsoft. Машината за клиент трябва да бъде в основата на домейн контролер.

прокси настройките на уеб браузъра, за да създадат напълно домейн име (FQDN) прокси сървър (например, [email protected]) и номер на порт (например 3180).

Конфигурацията на сървъра, Microsoft Active Directory

Трябва да създадете потребител на домейн: proxy_squid. Паролата не трябва да има срок на годност (парола никога не изтича). За оптимална сигурност, паролата трябва да се състои от осем символа - това е минимумът (букви, цифри и специални символи). За удостоверяване на прокси сървър на домейн контролер, както и последващото определяне на Калмар потребителите на прокси сървър, трябва да създадете keytab файл. Keytab - това е файл, който съдържа Възложителя Kerberos е (хост, потребител, домейн) и ключовете за криптиране (определена от паролата Kerberos). Този файл се използва за удостоверяване на инфраструктурата Kerberos (не е необходимо ръчно да въведете потребителско име и парола). Калмар ще използва keytab за удостоверяване на потребителя чрез протокола Kerberos.

След като сте създали, файлът keytab трябва да бъде копиран с прокси сървъра (например, в директорията / и т.н. /).

Създаване на keytab файл на командния ред на домейн контролер Microsoft Active Directory:

- nbtname - NetBIOS имена на домейни

- парола - въведете парола.

област за Kerberos (което е написано след @) е необходимо да се напише с главни букви!

Конфигурацията на достъп до мрежата с прокси сървъра

- Да се разреши достъп до прокси сървъра в интернет и обратно на протоколите: HTTP, HTTPS, SSH, FTP, DNS;

- Позволете проксита за достъп в локалната мрежа (LAN) пристанища и обратно с помощта на:

- Kerberos, TCP / UDP: 88, 464, 749, 750; TCP: 4444;

- Ldap, TCP / UDP: 389;

- Калмари, TCP: 3180;

- SSH, TCP: 22, 10010, 10011;

- MSFT-GC, TCP: 3268;

- Klogin, TCP: 543;

- Kshell, TCP: 544;

- Кажи, TCP: 754;

- Eklogin, minipay, TCP: 2105;

- DNS, TCP / UDP: 53;

- HTTPS, TCP: 443;

- HTTP, TCP: 80;

- NTP, UDP: 123;

- ICMP.

[Редактиране] Конфигуриране на Squid прокси сървър, базиран на операционната система Linux

Пример за OS Цент

Прокси сървъра, който искате да име (име на хост): proxy_squid.domain.loc.

Необходимо е да се провери наличието на DNS сървъра с разкопките и Nslookup програмата. Ако DNS сървър не е конфигурирана, да конфигурирате DNS. Име на прокси сървъра трябва да бъде въведен в базата данни на DNS сървър.

Проверка на времевата синхронизация на прокси сървър, домейн контролера и клиента. За правилното функциониране на протокола Kerberos, разликата във времето, трябва да бъде не повече от 5 минути. Sync прокси сървър с КТМ, можете да използвате ntpdate.

Инсталиране на пакети от FTP хранилището за удостоверяване Kerberos, калмари 3.0 пакет и SASL библиотека (Simple Authentication и Layer Security):

Промяна на разрешения за файла с keytab (файл, който преди това е бил формиран на домейн контролер с помощта на команда ktpass).

Проверка на keytab файл създаден.

Ако файлът е създаден правилно, изпълнение на разпознаване домейн: Идентифициран за Kerberos V5.

Вижте получава Kerberos билет, можете да използвате klist екип.

Промяна на конфигурацията за удостоверяване Kerberos. В /etc/krb5.conf са необходими следните промени към файла:

За автоматично удостоверяване чрез калмари, трябва да се направят следните промени в изпълним файл /etc/init.d/squid

Ако искате да използвате за Squid прокси сървъра не е по подразбиране порт (например 3180), за да отворите този порт в SELinux.

[Редактиране] Active Directory удостоверяване на потребителя

Конфигуриране на удостоверяване /etc/squid/squid.conf конфигурационен файл. За удостоверяване с помощта на вградения в Калмар програма squid_kerb_auth.

Опцията -w посочва пътя до файла, който съдържа паролата. подаде потребителят трябва да бъде калмари. Паролата трябва да съвпада с паролата на Kerberos keytab файл формира по-рано с помощта на ktpass.

Ако тестът се изпълнява, добави, че конфигурацията на squid_ldap_group в /etc/squid/squid.conf.

Параметърът% ВХОД в описанието на външната група посочва, преди да проверите за влизане в тази група, потребителят трябва да бъде удостоверен

[Редактиране] Дефиниране на правата на достъп за потребителите

Група GG-KV-GOUP0 и GG-KV-GROUP1 условие Интернет достъп чрез калмари. Група GG-KV-GROUP0 не може да има достъп до файловете в Интернет, от вида на което е посочено в файла / и т.н. / калмари / блокиран (регулярни изрази могат да бъдат използвани за определяне на типовете файлове). Група GG-KV-GROUP0 има достъп до всички файлове, чиито тип е посочен в файл / и т.н. / сепия / блокиран. Група GG-KV-GROUP1 има пълен достъп до всички файлове.

[Член] Определяне политики QoS (забавяне басейни)

Обявете забавяне басейни

Определя закъснение басейни на потребителя

Ограничаване на честотната лента

[Редактиране] Материали за Squid прокси сървър на Xgu.ru

Свързани статии