Така че напомни. MITM (човек-в-средата) - общо наименование за вид атака, където хакер е в състояние да манипулират движението между двете домакините. Най-класически - това ARP отравяне и DNS фишинг. Въпреки че, разбира се, и много различни протоколи и технологии и техники, защото има цял куп. С няколко от тях и ние вече са запознати.

Първият метод - ICMP пренасочване. Тази техника не се основава на някаква грешка, и тя е обявена за фиш протокол. Но на всички, нека в ред - първо общата теория.

Нека си представим ситуацията. В момента има множество А и Б, както и рутери R1 и R2 (вж. Фиг. 1).

Защо ми е необходим ICMP пренасочване

Тъй като домакин данни A трябва да бъдат изпратени на хост В, а домакин на в маршрутната таблица, създадена пътя по подразбиране - чрез R1. По този начин, когато домакин A изпраща пакет данни към хост В, тя ще ги изпрати чрез R1. R1, от своя страна, получила пакета от данни, таблицата за маршрутизация ще изглежда и да видим, че за да изпратите данни към хост В, той трябва да ги изпрати към рутера R2. И ще ги препраща на R2.

Но ако R1 уведомление активиран ICMP пренасочване, тогава R1 ще се отбележи, че домакин на и R2 са в същия сегмент. А това, от своя страна, означава, че пътят от А директно на R2 и по-нататъшното

т.е. без участието на R1, ще рационално. Ако всички "сближат", след това R1 изпраща да бъде домакин на съобщение ICMP пренасочване. Ако операционната система на хоста А подкрепя този вид комуникация, това ще добави новия маршрут в таблицата си. Като цяло, само стандартните мрежови устройства, които имат право да изпращат такива съобщения, но, както знаете, за нас това е пряк път към нашия манипулация :).

Сега се доближи да практикуват. Всичко, което имаме нужда като инструмент - това е да се изпрати ICMP пренасочване на заявките. Packet формат - на фиг. 2.

Формат ICMP пакет пренасочване

1. Трябва да сме в същата подмрежа като домакин на жертвата (домакин A).

2. Водещ Път към който искаме да променим (домакин B), трябва да е в различна подмрежа.

Обикновено достатъчно, но когато същото се случи с "хлъзгав парче"? Според теорията, за да се добави нов маршрут към гостоприемника, ние имаме ICMP redirect'a тялото да се добави IP-глава и тяло пакет от приемащата (фиг. 3). Но как да го получи за атака, ако ние не виждаме данните между рутера и домакин? На теория, това би било nereshabelnoy проблем за нас, но на практика е много по-лесно, тъй като Windows не гледа ", като че ли е изпратил този пакет." Основното нещо, което е нещо като "тяло". В допълнение, липсата на този тест ни позволява да добавите в таблицата за маршрутизация дори насочват към хоста, към който жертвата никога свързване.

Фигура 3. ICMP пакет пренасочване «на живо»

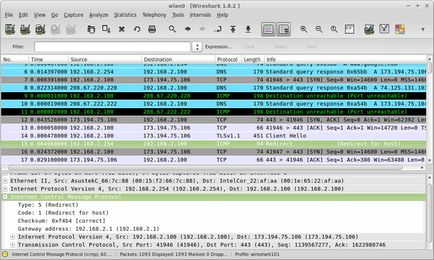

Сега един практически пример. Общо описание на ситуацията:

• 192.168.79.130 - жертва на Win XP;

• 192.168.79.137 - атакува домакин, който ни е;

• 192.168.79.2 - основните жертви на рутера, известен също като "врата";

• 8.8.8.8 - DNS-сървър на жертвата (от Google).

По този начин, ние сме в същия сегмент като жертва, а вторият домакин (8.8.8.8), към който по маршрута ще се промени и ние искаме да се сложи на данните чрез нас, се намира някъде извън сегмента. Това означава, че първоначално данните от жертвата минават през рутер към DNS-сървъра и след нападението, ще мине през нас.

За атака могат да бъдат различни инструменти - тази класическа Ettercap и vindovyh Intercepter-NG. Но ми хареса Responder от SpiderLabs. Това е набор от Python tulzenok специално изработени за различни нападения в Windows мрежи. Атака се осъществява във всички

една команда:

Свързани статии