Основната цел на IPsec - защити съдържанието и целостта на трафика в мрежата, използвайки технологии като електронни подписи и кодиране. Но когато е необходимо, за да ограничите достъпа до определени ресурси, в търсенето на средства за решаване на този проблем, много се обръщат за достъп до контролните списъци за контрол на достъпа (ACL) Списъци и виртуални локални мрежи (VLAN).

Регистрация за конференцията

Каква е изолацията на сървъри?

Сървър и изолиране на домейн за прилагане, ние предлагаме на правилата на мрежата, според които определени сървъри - членове на домейни реагираха (след извършване на процедурата за удостоверяване и в съответствие с правилата за безопасност), само с други компютри - членове на домейни. Тази политика мрежа изолати специфични сървъри от компютри, които не са членове на домейн, или системи, които, като членове на домейн, не съответстват на тези или други критерии. Например, администраторът може да изготви политика инструктира сървъра на базата данни да приемат връзки само от сървъри, които са част от посочената група сигурност, или от сървърите, на които инсталират даден сертификат компютър.

При извършване на изолацията по начина, описан няма нужда да се преконфигурира в мрежата или да се използва всеки софтуер от трети страни доставчици. Всичко, от което се нуждаете, е вече в операционната система. Основни системи или домени, изолирани така не поддръжка в случай на промени в структурата на мрежата, или когато мигриращи на друго място или към друга мрежа устройство. Тъй като изолацията се осъществява на ниво операционна система, тя не влияе на другите нива на защита.

Заявка или да поиска?

Обърнете се към защитната стена на защитната стена на Windows с разширена защита модула в конзолата е възможно посредством Административния Инструменти контролния панел. Откриване конзолния прозорец (Фигура 1), щракнете с десния бутон върху връзката Правила за сигурност, възел и след това щракнете върху Ново правило опция. В резултат на това, съветникът ще се стартира New Connection Wizard Правило за сигурност, която ще предлага избор от няколко варианта.

Изберете първата опция, изолация. Други възможности за предоставяне на възможност за задаване на правила за определени колективни системи за изпълнение на удостоверяване между две конкретни компютри (опция сървър-сървър), формуляр за удостоверяване в режим на тунелиране (което е полезно при работа с връзки "на сайта на сайта"), или да формулира своето собствено управление.

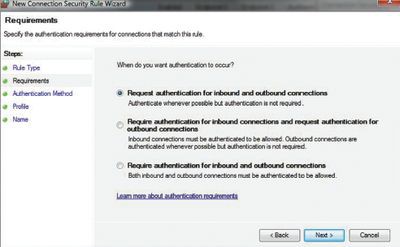

След като изберете опцията Изолиране и щракнете върху бутона Напред, ще трябва да изберете един от предложените изисквания за удостоверяване, както е показано на фигура 2. В действителност, трябва да избирам между нуждите и изискванията. Ако изберете опция Искане, автентификация се иска (т.е. предложи) за входящ или изходящ трафик (или движение в двете посоки), но това няма да се извърши принудително.

Ако другата страна няма да бъде в състояние да изпълнява правилно процедурата за удостоверяване, трафик все пак ще е позволено. Но когато решите да изискват опция, операционната система ще даде тласък на изпълнението на процедурите за удостоверяване, и ако процедурата се прекратява с грешка, връзката се прекъсне. В зависимост от необходимата степен на сигурност, можете да изберете опцията за Изискване за удостоверяване при входящи връзки, както и Заявка - Изх. Това е допустимо в случаите, когато искате да принуди удостоверяване за входящи връзки (за ситуации, при които други компютри се опитват да получите достъп до тази затворена система) или да изберете опция Изискване за двете входящи и изходящи връзки. В този случай, максимално ниво на безопасност, тъй като идентификацията е извършена за движение в двете посоки.

Конфигуриране на параметрите за удостоверяване

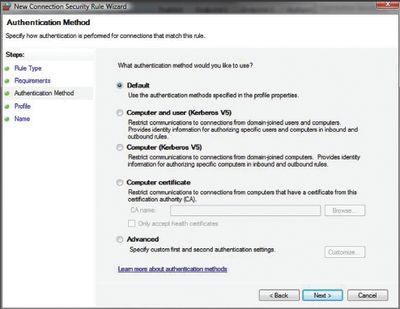

На следващо място, трябва да конфигурирате метод за удостоверяване, както е показано на фигура 3. На този етап всъщност можете да наложат удостоверяване посредством протокола Kerberos за употреба, компютър или от двете, да изисква представянето на сертификат или прилагане на специален метод за удостоверяване.

Но трябва да се има предвид, че тези механизми за удостоверяване, са задължителни за ниво IPsec (т.е. на нивото на мрежата). Ако приложението използва различен метод за идентификация (например NTLM), удостоверяване, отново, ще се реализира на ниво приложение. Ако използвате предложената по подразбиране метод за удостоверяване се изпълнява в съответствие с настройките на защитната стена на Windows, инсталирани в раздела IPsec Настройки на диалоговия прозорец за сигурност на имоти. За достъп до тези настройки, щракнете с десния бутон на защитната стена на Windows с разширена защита елемент възел локалния компютър, а след това щракнете върху Свойства. В раздела IPsec Настройки можете да изберете Customize елемент, за да се определят стойностите, които ще се използват по подразбиране при създаване на нови правила за сигурност връзка (екран 4).

Компютърни и употреба. Ако изберете втория вариант Метод за удостоверяване - компютърно-потребител (като се използва Kerberos V5), всеки опит да се установи връзка с изолирана система, компютърът ще изисква използване на Kerberos удостоверяване. Ако и двете на потребителя и компютъра са членове на домейн, удостоверяване се извършва автоматично, без намесата на потребителя. Този метод на удостоверяване е лесна за изпълнение и осигурява високо ниво на сигурност, така че аз препоръчвам, че в повечето случаи, за да го прилага.

Computer. Ако изберете опция Computer (с помощта на Kerberos V5), удостоверяване се изисква само от компютъра. С други думи, ако на компютъра, който инициира връзката с изолирана система е член на домейн, връзката ще бъде разрешено без да се изисква удостоверяване на потребителя.

сертификат за компютър. Параметър сертификат компютър - налага най-строги ограничения - позволява да се уточни, че се отнася за една изолирана система може само компютри, които имат сертификат, издаден от орган на сертифициращ орган специално сертифициране (Калифорния).

здравни сертификати. В долната част на диалоговия прозорец Customize IPsec Настройки Любопитното е квадратче приемат само здравни сертификати; тя може да помогне да се инсталира допълнителен слой на сигурност.

Ако IPsec се използва във връзка с NAP означава да се изолира система неизползваем, да бъде изолиран система ще приеме само компютърни издадени от HRA съответните NAP-решения. За повече информация относно конфигурирането на NAP с IPsec може да се намери в статията Microsoft, изготвен от експерти на «Стъпка по стъпка ръководство: Демонстриране на прилагането NAP IPsec в Test Lab» (www.microsoft.com/Downloads/details ASPX FamilyID = 298ff956-1e6c-.? 4d97? a3ed-7e7ffc4bed32).

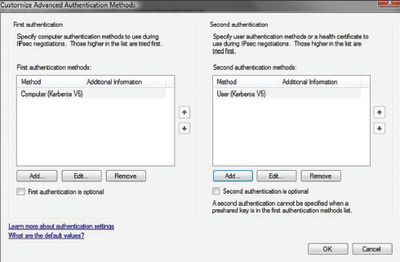

Повече. В долната част на диалоговия прозорец ще видите Разширена опция, която ви позволява да избирате различни методи за удостоверяване на сцените на координация и сравнение на IPsec сигурност. Асоциация сигурност - комбинация на договаряне ключ, протокол за сигурност, и параметри за сигурност индекс, които заедно определят нивото на сигурност, избран за защита на комуникационния канал между системите. Когато кликнете върху бутона за персонализиране на екрана ще се покаже чифт идентични диалози Първо удостоверяване и второ място за удостоверяване, както е показано на фигура 5.

Първият метод за удостоверяване се използва по време на първата фаза на IPsec преговори. По време на тази фаза, двата компютъра се установи защитена канал за комуникация с помощта на удостоверяване. За тази цел се използват за адаптиране на политиките, обмен на ключове Diffie-Hellman и процедура за удостоверяване. При използване на втори метод за удостоверяване, можете да посочите как да се извърши процедура за удостоверяване на потребителя, който работи на друг компютър. Изборът: Kerberos V5 удостоверяване протокол, потребителски сертификати и изпълнение сертификат компютър. И двата метода се използват от потребителя, но за да се гарантира безопасността на околната среда, трябва да се изисква удостоверяване, най-малко от първия метод. За целите на този член, трябва да изберете метод на компютъра и идентификация на потребителя (с помощта на Kerberos V5), и кликнете Next.

Кои мрежа профил?

Профил на съветника на потребителя страница, показано на екрана 6, можете да посочите коя мрежа профил се прилага правилото. Изберете стойности на домейн, частни и обществени (всички те са достъпни по подразбиране). Все пак трябва да се мисли за промяна на тези стойности, особено ако често промените местоположението на една изолирана система (например преносими компютри).

Профил на Домейн в мрежата се отнася към мрежа, която дава възможност да се свържете към домейн контролерите DC и регистрирани в домейна. Профил Лично отнася до мрежи, които потребителят определя като частни (например, домашните мрежи). Публичен профил се прилага за мрежи, които потребителят принадлежи на обществото, след като е свързан с него (той идва с висок риск за сигурността на мрежите, да кажем около мрежи в хотели и на точки за достъп, разположени на обществени места).

В някои случаи е препоръчително да се изчисти квадратчето Private. Например, ако се прилага правило за не-Pasni връзка за вашия лаптоп, може да искате да го изолира в домейн или в споделена среда, но запази достъпа до вашия дом (частни) мрежа. Разбира се, за да се гарантира максимално ниво на сигурност е необходимо да се провери всички кутии.

В последния етап на съветника, правилото е кръстен. Аз препоръчваме да изберете описателно име. След като натиснете бутона Finish, правилото се активира автоматично и се показва в списъка с правила.

Изпълнение на правилата на защитната стена за входящи свързвания

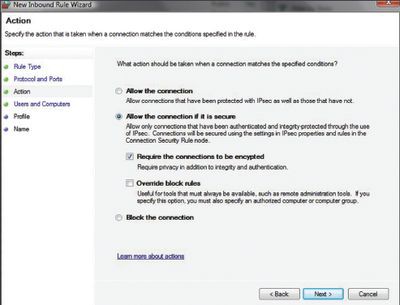

Щракнете с десния бутон Входящ Правила възел и след това щракнете върху Ново правило елемент. Екранът се отваря съветника New Wizard Входящ правило. Изберете Port, щракнете върху Напред, маркирайте TCP или UDP порт, както и да посочите, че искате да отворите (например, можете да отворите само на пристанищата за уеб трафик - 80 и 443). Натиснете Next. На следващия екран, изберете Разрешавам на връзката, ако тя е сигурна, както е показано на фигура 7.

Това ще свърже върховенството на правилото за сигурност връзка, която вече е създадена. Свържете през тези портове ще се извършват само в тези случаи, ако те преминат успешно процедурата за удостоверяване в съответствие с правилото за сигурност връзка. За да приложите функцията за шифроване, можете също така да зададете конфигурация Изискване на връзките трябва да бъдат криптирани. Щракнете върху бутона, и да посочите, компютрите и потребителите (членове на домейни), за които се прилага правилото. И накрая, можете да изберете профил мрежа и ще даде на правилото име.

Тук е необходимо да се направи едно предупреждение: да бъдат много внимателни при формулирането на правилата на изолацията, което може да окаже влияние върху вашите инфраструктурни сървъри. Сървъри Калифорния, окръг Колумбия, DHCP, DNS и други инфраструктурни сървъри не трябва да се изисква по отношение на обмена на данни стандарти IPsec, когато се установява и двете входящи и изходящи връзки.

Ако са създадени правила, те трябва да бъдат формулирани с изключителното внимание и да не се заверяват компютри да преминат процедурата за удостоверяване и да получат достъп до тези услуги.

Държавите-сървъри и работни станции трябва да бъдат конфигурирани така, че да не поиска и не се изисква разрешение да се свърже с тези сървъри, и това трябва да се прилагат правилата за изключване.

Използването на Group Policy

изолация сървър технология осигурява друго ниво на сигурност и контрол на достъпа, допълват други технологии за защита на данните, като например инструменти за борба с вируси и шпионски софтуер, защитни стени и системи за откриване на проникване.

Тя ви позволява да използвате настройките на груповите правила за създаването, разпространението и централизираното управление на защитени правилата за свързване, за да се изолират отделни системи.

В допълнение, това решение работи безпроблемно: крайни потребители продължават да работят както преди.

Допълнителна обучение на потребителите не е необходимо, и администраторите не е нужно да инсталирате нов софтуер или да посетите всеки компютър в процеса на внедряване - това е важно предимство на тази технология.

Дамир Диздаревич ([email protected]) - център за обучение за управление на Logosoft Сараево, Босна. Тя притежава титлата MVP за управление на Windows Server инфраструктура и за сертифициране за MCSE, MCTS, MCITP и MCT

Сподели снимки с приятели и колеги

Свързани статии