jSQL инжектиране може да бъде полезно в ситуации, в които ви интересуват: Търсене на SQL-инжекция и adminok, изпомпване черупки, файл и прочетете съдържанието на файлове на сървъра, хешове грубата сила, масови инспекции, прокси използване и др.

Т.е. това е един много гъвкав процесор, който перфектно реализирана основната функция - работа на SQL-инжекция, и в същото време много добре продава всички свързаните с това операции, които обикновено се извършва при откриване на засегнатия сайт.

За откриването и използването на SQL-инжекция Винаги съм харесвал sqlmap. Това командния ред помощна програма, тя може да се използва почти всички видове методи на SQL-инжекция, се опитва да заобиколи защитата на сървъра, можете да качвате Шели, и много повече. Той също така по-платформа, подходяща и много ефективна. Тази програма не е ме спря като него, но мисля, че: колкото повече алтернативи са добри и различни - толкова по-добре. В допълнение, тъй като sqlmap изключително мощна и гъвкава, инструментът за командния ред, това означава огромно разнообразие от възможности. За начинаещи, особено тези "напреднали" операции Шели Bay, това може да изглежда прекалено сложни.

В jSQL инжектиране голям GUI. Програмата е написана на Java, то е по-платформа и много неизискващ ресурси. файл на програмата, между другото, отнема само 2.3 мегабайта.

Но в началото на реда - търсене на кандидати да се справи. Тя не може да се каже, че хакването е престъпление. Затова Бъди разумен - не правете нищо, което нарушава закона. Идеален (от гледна точка на правната чистота) е използването на изучаването на уязвими скрипт lokalhoste или в някоя от специализираните медии, които сега има голям брой.

1. Търсене уязвима този SQL-инжекция сайтове.

Най-добрият начин е да се търси в Google за глупак. Тази таблица е взета от blackmoreops.com сайт (сайт шик - Научих толкова много само на него):

След това се опитайте това:

Ако получите някоя от съобщението за SQL грешка, че е налице висока степен на вероятност, че сайтът е уязвим към SQL-инжекция.

Както често уязвими места са сред тези, които в отговор на цитата не извежда нищо или поведение сайт дава основание да се предположи, липсата на филтриране на данните.

Все още можете да опитате късмета си в намирането на грешки:

- inurl: index.php ИД = ИНТЕКСТ :? "mysql_fetch_array"

- inurl: advsearch.php модул =? ИНТЕКСТ: SQL синтаксис

- "CHARACTER_SETS" "COLLATION_CHARACTER_SET_APPLICABILITY"

- "Не може да скочи към ред" "на MySQL индекс резултат" "на линия"

- "[SQL Server Колар] [SQL Server] Ред 1: Неправилно синтаксис в близост до" -forum -thread -showthread

- "Внимание: mysql_query ()" "невалидна заявка"

- взаглавието: "Възникна грешка при обработката Заявка"

- "Вие имате грешка в SQL синтаксис в близост до"

- "MySQL грешка с заявка"

- ИНТЕКСТ: "Отказан достъп за" взаглавието: "Кошница"

- "Приложен аргумент не е валиден MySQL резултат на ресурсите"

Алгоритъмът е един и същ - отворите сайтовете, един по един и да се опита да се вмъкне кавички.

Определено не си струва да търсите SQL-инжекция в популярните двигатели. Дори и ако те са там, и е установено, почти винаги да се окаже трудно, експлоатирани. Ако четете това ръководство, това точно не е (все още) си ниво. Популярни двигатели могат да станат уязвими, защото на уязвими плъгини (особено samopisnyh). Но, отново, това не е нашият стандарт.

2. Инсталиране jSQL инжектиране

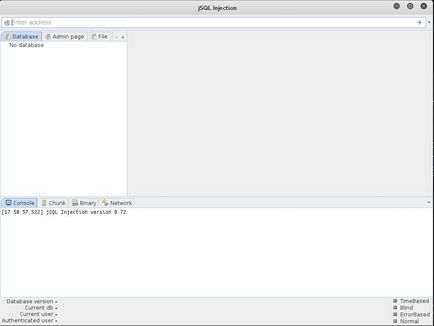

jSQL инжектиране вече е предварително инсталирана в Кали Linux. Но версията на нея (поне като на това писание) вече е доста стар (0.5) и вече е 0,72 на разположение. Като се има предвид, че jSQL инжектиране сложи елементарна - в една единствена команда, можете да изтеглите най-новото от официалния сайт:

След като изтеглите писта, както следва:

Тук е основния прозорец:

Съгласете се, че е съвсем проста - Прекарах 5 секунди стойност на времето за работа в най-новата версия.

Между другото, това е една от тези програми за pentestinga, които работят добре в Windows.

Свързани статии