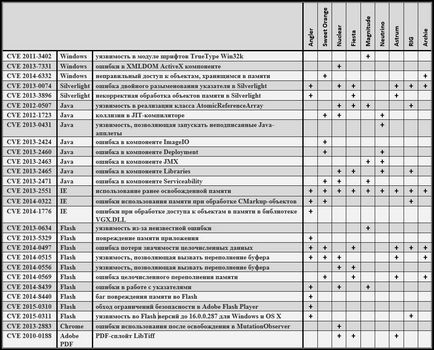

В сегашния ни списък с най-популярните девет използват комплекти ще бъдат представени. Трябва да се отбележи, че такъв ясен лидер, това, което някога е било черна дупка. между тях и популярността на представител на различни изследователи и антивирусни компании, оценени не винаги са едни и същи. Независимо от това, общата картина изглежда така:

- Angler Употребява комплект;

- Sweet Orange Употребява комплект;

- Ядрената Употребява комплект;

- Fiesta Exploit комплект;

- Размер Употребява комплект;

- Neutrino Exploit комплект;

- Astrum Употребява комплект;

- RIG Употребява комплект;

- Арчи Употребява комплект.

Angler Употребява комплект

Лидерът на нашия днешния преглед. Яви в края на миналата година, и, според някои съобщения, много потребители Black Hole Exploit Kit преминат към използване на този експлойт пакет, след ареста на Paunch'a. Към днешна дата, той има в арсенала на търсенето на уязвимости дванадесет (две от тях много пресни).

Преди да започнете своята злонамерена дейност Angler EK проверки работят дали целевата машина е във виртуална среда (призната от VMware, VirtualBox и Parallels Workstation за подходящите драйвери) и са инсталирани някои антивирусни инструменти (определя от различните версии на антивирусен софтуер Kaspersky от Trend Micro и Symantec, антивирусна програма AVZ). В допълнение към по-горе, по-нататъшни проверки за уеб-дебъгер Фидлър.

Между другото, на този тип тестове в една или друга степен вече изпълнява в много Подвиг опаковки, включително и тези на нашата днешния преглед.

Sweet оранжево Употребява комплект

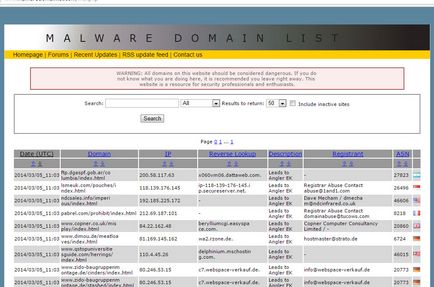

Sweet Orange използва алгоритъм за генериране на имена на домейни случаен всеки няколко минути, което го прави трудно да се открие и да се възползва това проучване-пакет. Например имената на поддомейн могат да имат следния вид:

Цена сухожилие - 2500 WMZ плюс първите две седмици на прочистване и промяна безплатни домейни.

Допълнителни услуги:

- Почистване: единият месец - 1000 WMZ.

- Домейн на климата:

- ограничаване на количеството, цената на домейн:

- 10-25 WMZ;

- от 10 до 30 - 15 WMZ;

- 30-10 WMZ.

- срок (в дни):

- 10-300 WMZ;

- 20-400 WMZ;

- 30-600 WMZ.

- ограничаване на количеството, цената на домейн:

- промяна на сървъра: 20 WMZ.

Ядрена Подвиг комплект

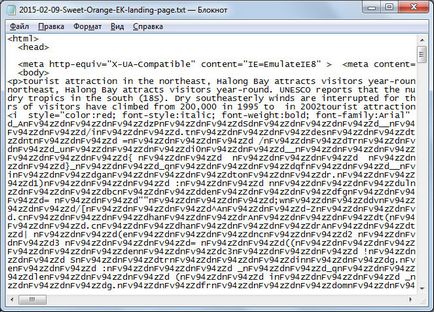

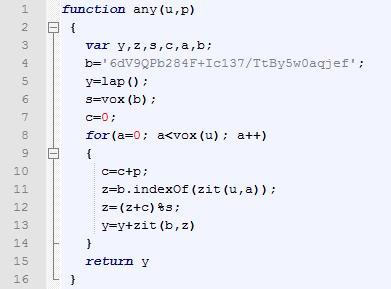

Exploit код пакет значително завоалира, има голям брой реклами на различни места на променливи и функции, които не се използват.

За deobfuscation код при вземане на ядрената EK използва тук такава функция (мисля, че действията, които изпълняват тези функции са ясни):

На върха на кода на някои функции, като например платформи дефиниция скрипт и версии на браузъра плъгини (плъгини, използвани за определяне на PluginDetect JS-библиотека), генерира динамично:

- 50k - 500 WMZ;

- 100k - 800 WMZ;

- 200k - 1200 WMZ;

- 300к - 1600 WMZ.

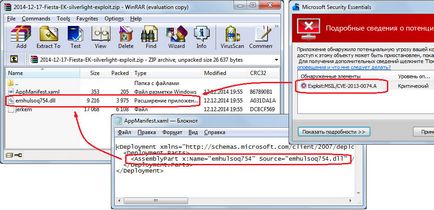

Fiesta Exploit комплект

Проверка за Silverlight и AdobeFlash правилните версии, произведени по този начин:

Ако и двете от тези функции се хвърли изключение, тогава има опит да се възползва от други уязвимости (Java или IE).

Exploit код пакет силно завоалира и използва криптиране освен повечето от линиите, с помощта на случайни числа и последователности.

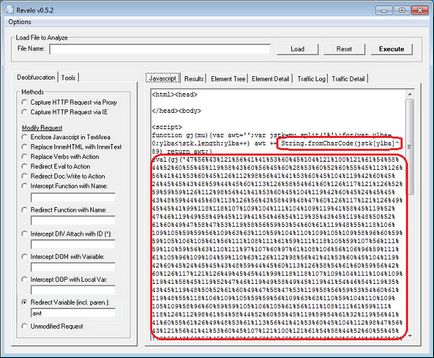

Размер Употребява комплект

Въпреки че не е най-новата уязвимост експлоатирани (всичко в комплекта в момента има седем), експлойта пакет дава доста приемливо проба.

Deobfustsirovat лигамент код чрез използване на метод String.fromCharCode като аргумент кои елементи проекта XOR'om криптирани последователност. За да се разделят на елементите в тази последователност от друг, символ% използвания.

За разлика от други използват опаковки, Магнитуд EK не могат да се отдават под наем, например за една седмица или един месец. Създателите на тази връзка като платежно средство за вземане на определен процент от заразените компютри от общия трафик на клиентите.

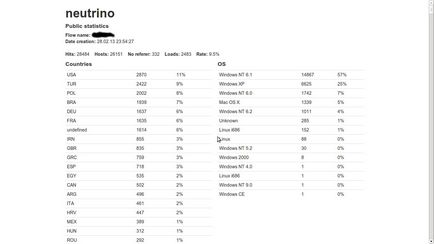

Neutrino Exploit комплект

Exploit код е завоалира пакет приблизително на същия принцип, както е в големината EK. За deobfuscation използван тук е функция:

"Полезен товар", сваляне Neutrino EK на заразения компютър жертвата се прехвърля в криптирана форма чрез XOR'a, което донякъде намалява вероятността на откриване от антивирусни препарати.

Цената за наемане на експлоатира-пакет на споделен сървър с общо почистване:

- ден - 40 $;

- седмица - $ 150;

- на месец - $ 450.

Astrum Употребява комплект

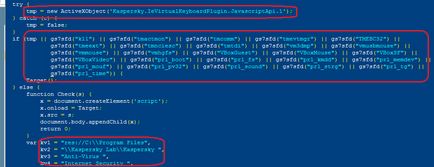

Код-пакет значително подвиг завоалира и съдържа в себе си от присъствието на различни хакерски инструменти, за да зарази машина, антивирусен софтуер, както и факта, че работи във виртуална машина. В допълнение, отделен одит награден защита щепсел екранната клавиатура от Kaspersky:

Проверка за анти-вирус и сух инструменти в Astrum EK

В състава му има седем експлоатира уязвимости (Silverlight, Flash, LibTiff и IE).

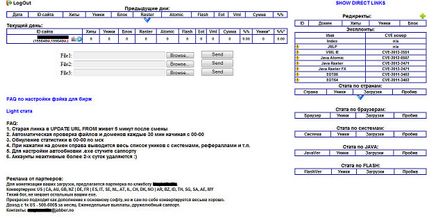

RIG Употребява комплект

На страница експлоатира-пакети са изпратени на потребителите чрез JS-скрипт, вграден в страницата компрометиран, която се основава на текущата дата (взет от него CRC32 хеш) генерира имената на домейните, където експлоатират код е публикувал-пакет.

Генериране на име на домейн в RIG EK

Наличието на антивирусни продукти, този куп подвизи също така проверява (макар и само Kaspersky и Trend Micro) - за да се определи дали тези шофьори е:

- C: \\ Windows \\ System32 \\ \\ шофьори kl1.sys

- C: \\ Windows \\ System32 \\ \\ шофьори tmactmon.sys

- C: \\ Windows \\ System32 \\ \\ шофьори tmcomm.sys

- C: \\ Windows \\ System32 \\ \\ шофьори tmevtmgr.sys

- C: \\ Windows \\ System32 \\ \\ шофьори TMEBC32.sys

- C: \\ Windows \\ System32 \\ \\ шофьори tmeext.sys

- C: \\ Windows \\ System32 \\ \\ шофьори tmnciesc.sys

- C: \\ Windows \\ System32 \\ \\ шофьори tmtdi.sys

Цената на този набор от експлойти:

- ден - 40 $;

- седмица - $ 100;

- на месец - $ 500.

Арчи Употребява комплект

Първите версии на Арчи не развалят техните потребители не объркване или други трикове, но по-късно се появиха като код еквилибристика и криптиране URL адреси и имена на файлове, както и проверка за виртуални машини и антивирусните програми.

Проверка за virtualke и антивирусни програми в Archie EK

заключение

Капитан Очевиден от наказателното поле, суфльор в ми казва, че с течение на времето уязвимости и да се възползва опаковки не стават по-малко. Ето защо, обобщавайки, можем да направим следните изводи: От

Съвсем наскоро, изходния код стенд Exploit Kit течеше свободно достъпни. Можете да прочетете за това на Хабре.

Покажете тази статия на приятел:

С Equifax уебсайт отново, че нещо не е наред: кредитното бюро предлага актуализация feykovye за Flash

Размерът на пазара на extorsive в darknet Софтуерът е увеличил с 2 502% през последната година

Microsoft премахна 0 дни уязвимост в Офис RCE-и опасен проблем в Windows DNS-клиент

Letters криптирани S / MIME, не са защитени изобщо поради грешка в Outlook