Какво е Адам, и за какво е?

Първоначална настройка и конфигурация

Както ще бъде подканен да внася LDF-скриптове разпространяващи схема, като например потребителски обекти и User-пълномощник. Ако възнамерявате да използвате обектите на тези видове, можете да създадете тези класове по време на инсталацията. Ако не е планирано първоначално използването на такива съоръжения, тя не трябва да внасят нищо. Във всеки случай, може да се направи след инсталацията.

Инструменти за администриране

инструменти за администриране са, по мое мнение, една от Адам слабости - те представляват голяма колекция от различни, понякога не е много лесен за използване комунални услуги (виж Таблица 1) ..

А командния ред помощна програма за управление на репликация.

Таблица 1. ADAM Инструменти за администриране.

От този списък става ясно, че администрацията в общи линии се използват за командния ред комунални услуги, не може да се нарече удобно. В допълнение, тъй като в повечето случаи приложения съпровод участват хора недалеч от администрацията на операционната система - би било добре да има удобен начин да се работи с ADAM.

Почти всички комунални услуги са в директорията, в която е инсталирана на Адам, най-често това е C: \ Windows \ ADAM. Изключение е ADAM Schema. За да активирате тази програма, трябва да стартирате конзолата на Microsoft за управление (MMC), в менюто Файл, за да добавите закопчалки за "ADAM Schema", а след това спаси .MMC на файла.

Работа с ADAM

Концепцията за делба

Важна концепция в ADAM е разделът (дял). Единица е контейнер за най-високо ниво, при което йерархията на предмети може да се съхранява. Разбира се, приложението може да използвате няколко дяла за съхранение на данни, но да търсите и да установи връзки между обектите е възможно само в рамките на една и съща глава.

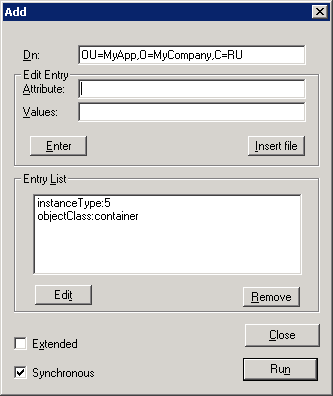

По време на монтаж, системата създава двамата използва за съхранение конфигурация и верига. Създаване на нов дял, можете да използвате LDP.EXE полезност. За да направите това, стартирайте програмата, се свържете с услугата ADAM е необходимо, за да се свържете (свързват) и изпълнява няколко манипулация, а именно:

- В менюто Преглед, изберете Добавяне на дете.

- В DN въведете пълното име (отличава име) на новия участък.

- В атрибута влиза ObjectClass. в областта на ценностите - контейнер и натиснете Enter.

- След това, в областта на Умение, въведете InstanceType. в областта на ценностите - 5, и натиснете Enter.

- Натиснете Изпълни.

Фигура 1. LDP.EXE полезност - създаване на нов дял.

Ще бъде създадена нова секция, а получавате съобщение, че операцията е успешно.

Работа с данни в ADAM

След като бъде създаден дяла, можете да започнете попълването на данните, необходими за прилагането. Единицата за данни е ADAM обект. Всеки обект има набор от атрибути, които определят класа на обекта. Някои от атрибутите са общи за всички класове - атрибути, наследени от горната част на класа. Най-важните от тях са:

- име - кратко име на обекта (MyObject1);

- distinguishedName - пълно име обект е уникален в рамките на стойността на сървъра, който идентифицира обекта (CN = MyObject1, OU = MyApp, О = MyCompany, С = RU, виж по-долу).

- instanceType - ценностна система, която определя поведението на обекта. По-специално, този атрибут указва дали обектът да бъде променена ръчно, или това е реплика на един обект на сървъра, към който се синхронизира със сървъра.

- objectClass - класа на обекта определя набор от качества и поведение на даден обект.

distinguishedName съдържа името на обекта, както и имената на всички "контейнер" обекти - директорията, която тя съдържа. Част distinguishedName е пълното име на секцията. Името на всеки обект в пълното име се предхожда от префикс се посочва вида на обекта. Ето обяснението на някои от тези съкращения:

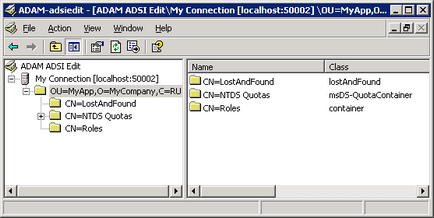

Основното средство за създаване, промяна и изтриване на обекти в ADAM е "ADAM ADSI Edit".

Фигура 2. Появата на помощната програма "ADAM ADSI Edit".

След свързването на специален раздел на сървъра, можете да добавите свои собствени обекти в йерархията. В диалоговия прозорец, да създадете нов обект, ще бъдете подканени да изберете един клас, който ще бъде наследен от обекта. Целта на определен клас може да съдържа вградени обекти класове, за които тя (класа) е регистрирана в схемата като възможен "родител".

Разширяване на схема

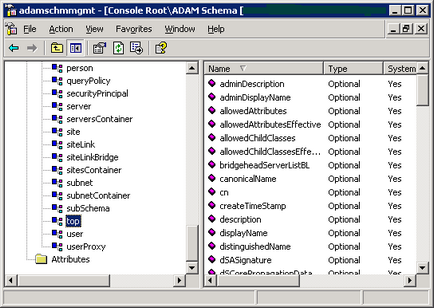

Описани по-горе, че ще е безполезна, ако това е невъзможно да разширите схемата на ADAM, което е, да добавите свои собствени класове и атрибути. За щастие, Microsoft се грижи за това, и ние получим полезност "ADAM Schema".

Фигура 3. вид на полезност "ADAM схема".

Схема - формално описание и структура директория съдържание услуга - е съвкупност от свързани класове, които от своя страна се състои от набор от атрибути.

По-долу са някои от условията, необходими за разбиране на същността на схемата и принципите на нейното обновяване.

1. Умение - поле за данни, която характеризира всяко свойство на обекта. Един обект може да съдържа само атрибути, предписани в схемата за своя клас.

2. клас - формално описание на типа на обекта, в служба директория.

3. Обект - единица за данни в услугата директория.

4. Идентификаторът на обект (OID) - уникална цифрова стойност, който идентифицира еднозначно елемент от данни, синтаксис и други части на разпределени приложения. Тези документи за самоличност могат да бъдат намерени в най-различни приложения и системи, което е важно за глобалната уникалността на елемент на системата. Примери за такива приложения: OSI приложения, X.500 справочни услуги и SNMP. Идентификатори имат дървовидна структура, в която основният източник, като например ISO, разпределя интервал / под-дърво за по-малките източници идентификатори, което от своя страна разпределят поддървета за дъщерни източници. Помислете за пример от MSDN. OID = "1.2.840.113556.1.5.4". тук:

- 1 - ISO, източникът на корен, идентифициран "1.2" за ANSI;

- 2 - ANSI, посочи "1.2.840" за Съединените щати;

- 840 - САЩ, подчерта "1.2.840.113556" за Microsoft;

- 113556 - Microsoft;

- 1 - Microsoft DS;

- 5 - ДНТ класове;

- 4 - Клас Вграден-Domain.

5. X.500 - система от стандарти, разработен съвместно от ISO и ITU (известни като CCITT), който определя начина на именуване, данни и комуникационни протоколи за справочни услуги.

6. дивизия - клас, който наследява от друг клас.

7. Суперкласа - клас, който наследява един или повече подкласове.

Схемата обхваща всички атрибути и класове. За всеки клас, следните признаци трябва да се определят:

Всички класове пряко или косвено чрез своите superclasses са наследени от абстрактен клас отгоре.

Имайте предвид, че веднъж създадена клас или атрибут не може да се изважда от схемата, в бъдеще! Microsoft обяснява това поведение, което не може да гарантира липсата на конфликт, ако дистанционното управление изглежда е клас или атрибут ще продължи да се използва и в други части на разпределена система. По същата причина, не може да бъде отстранен от клас задължително атрибут. Задайте атрибути по избор могат да бъдат променяни по всяко време. Имайте това предвид по време на схемата за дизайн.

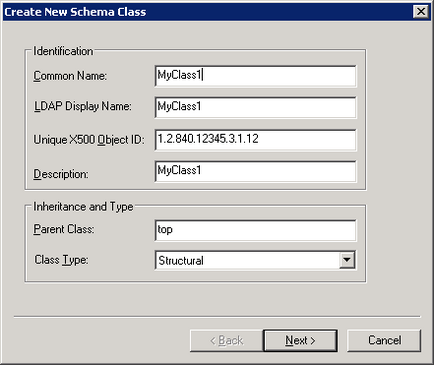

Добавянето на нов клас в схемата намалява до избора на суперкласа, въвеждане на името на новата класа, неговата OID-и X.500 и попълнете всички необходими атрибути, описани по-горе. Създаване на клас, можете да използвате "ADAM Schema" съветника за създаване на нов клас от инструменти.

Когато добавите атрибут, трябва да въведете името на новия атрибут, OID X.500 или изберете синтаксиса на типа атрибут, изберете набор от възможни стойности и да покаже - дали атрибут (списък) стойности. Създаване на атрибут като клас, можете да използвате предоставения инструкциите, за да създадете нов атрибут в помощната програма "ADAM Schema".

Фигура 4. В диалоговия прозорец за създаване на нов клас.

Управление на потребители и потребителски групи

За да можете да създадете собствени сметки на потребителите ADAM, трябва или по време на инсталацията или по-късно, като използвате помощната Ldifde.exe да импортирате клас Потребителя. която се определя в MS-User.LDF LDF-скрипт.

За да създадете потребител достатъчно "ADAM ADSI Edit", за да добавите нов потребител обект клас. След като се добавя нов потребител, първо трябва да зададете парола за него. "ADAM ADSI Edit" инструмент ви позволява да го направите от контекстното меню на потребителя (натиснете "Reset Password"). Поведение на потребителя обект клас е конфигуриран с набор от атрибути. Някои от тях са:

За удобно управление на всички права за достъп да предостави права не са директно на крайните потребители и групи от потребители. Този алгоритъм осигурява най-гъвкаво управление на достъпа до обектите на директория услуги. Тук групи действат като роли, които определят достъп до различните части на структурата на дървото. Съответно, потребителят наследява разрешения от група или няколко групи от които е той.

За създаване на група потребители създава нова група обект клас. Когато създавате не трябва да забравяме да настроите стойността на атрибут равен groupType 2147483650 (0x80000002 в шестнайсетичен). Тази стойност показва, че е създадена група е група от потребители. За свързване на членовете на отговорен член атрибут клас група група. "ADAM ADSI Edit" ви позволява да добавите към групата като потребител на домейн и собствените си потребители Адам.

Пълен списък на команди и ключовете на тази програма може да се получи от него като се започне с /?. Това са две от най-често срещаните заявлението.

Създаване правото да прочетете на обекта "CN = MyObject1, ОУ = Моето приложение, O = MyCompany, C = RU" и обектите на своята поддърво група от "CN = ГРУПА_ПОТРЕБИТЕЛ, ОУ = Моето приложение, O = MyCompany, C = RU" потребители:

Методи за идентификация на потребителя.

Свържете се с ADAM три различни начина: като потребител на Windows, потребителско ADAM (User клас) или чрез UserProxy клас обект.

По време на инсталацията на ADAM изисква потребителско име, което ще бъде по-нататък администратор ADAM. По подразбиране този потребител инсталиране ADAM. Всички ADAM администратори включени в групата на администраторите на потребители в секцията конфигурация; пълното име на групата - КН = администратори, CN = Роли, CN = Configuration, CN =. По този начин, можете да зададете администраторския акаунт на Windows, за да се свържете с Адам, а по-късно да ADAM като потребител на Windows. Също така, можете да създадете група в раздела за приложения и добавяне на потребители на Windows към групата.

Ако сте създали потребител ADAM, и възлага права за достъп до обектите на дяла за приложение, което може да се свърже с ADAM в този потребител. Прякор в този случай ще бъде пълно име (Distinguished Name) потребител.

Освен посочените по-горе два метода, ADAM дава възможност за свързване с помощта на така наречените спедиция връзка, която се реализира клас UserProxy. UserProxy клас обект запазва позоваване на потребителя Windows в АД. Този режим може да бъде полезно, когато някое приложение се нуждае от допълнителна информация (това, което не присъства в Active Directory), свързан с даден потребител на Windows.

пакетна обработка. полезност LDIFDE.EXE

Всички по-горе инструменти предоставя достатъчно средства за администриране на ADAM. Въпреки това, промени, като добавянето на нови класове, обекти и потребителите трябва да се извършват ръчно. Това не е много удобно, особено ако е необходимо да се повтаря точно същите стъпки, от друга сървъра. Типичен пример - развитието е на компютъра на развитие, тестове на специален изпитен сървър и стартиране на програмата за производство на сървъра. В този случай, би било удобно да бъде в състояние да извърши всички промени в групов режим. Тази функция осигурява LDIFDE.EXE полезност. която ви позволява да експортирате данни от ADAM в LDF-скриптове и вносни LDF-скриптове в ADAM. Обърнете внимание на типичните приложения на тази помощна програма, произтичащи от развитието на софтуера.

Износ цялата поддърво CN = персонал, ОУ = Моето приложение, O = MyCompany, C = RU в удобна форма за внос в друг сървър:

използване функции ADAM в мултиплейър разпределени приложения

Работа с ADAM от мулти-потребителски приложения има нюанс, че трябва да се разглежда на етапа на проектиране на системата. Nuance, това се отнася до възможността за идентификация (удостоверяване) ADAM потребител. По някаква причина, връзката с Адам, както и за рекламата, е възможно само ако контекста на първичния сигурност (първична означение за сигурност) в този процес, се обърна към Адам. Ние считаме, че два случая: първият - когато програмата се изпълнява от името на потребителската информация, съхранена в Адам, а вторият - когато програмата се изпълнява от името на текущия потребител на Windows. В първия случай на потребителското име и парола са вход, когато приложението се стартира. С тази информация, приложението може да се свърже с ADAM в контекста на първичната сигурност на всяка част от вашето (много важно за разпределени приложения). Трудности възникват във втория случай. Дали са, че получавате контекста на първичния сигурност само на компютъра, на който се изпълнява клиентско приложение, което работи на потребителя. Това приложение може да бъде Windows клиент използвате сървър за приложения и Internet Explorer в случай на уеб-базирани приложения. И в двата случая, приложението е неизвестна парола. Поради това, че е необходимо в контекста на сигурността на трансфера от клиент-сървър. Това може да стане с помощта на функции WinAPI InitializeSecurityContext и AcceptSecurityContext, която ви позволява да кодира данните от контекста на сигурността на потребителя, да ги прехвърлят в процеса на сървъра (по възможност на друг компютър), и да се възстанови контекста на сигурността на процеса на сървър. В този случай, трябва да използвате Kerberos механизъм за удостоверяване, което не винаги е възможно, защото от настройките на трудност и други причини, като например свързване на клиент и сървър, чрез прокси-сървър за предаване на контекста на сигурността. Използвайте Kerberos е необходимо, тъй като този механизъм, за разлика от NTLM и Digest, можете да изпратите над идентификатор първична сигурността на мрежата.

Помислете, например ASP.NET-приложение. Ето това е възможно да се използва Windows интегрирана система за сигурност за удостоверяване на потребителя на сайта. След идентифицирането от страна на сървъра код, можете да започнете от регистрирани потребители - контекст на сигурността на потребителя, така наречените имитация (под чужда самоличност) е. Въпреки това, за да се постигне желания резултат по този начин - да се свърже с ADAM за потребителски приложения - няма да успее. Свързване с ADAM изпод контекст симулиран потребител сигурност не е възможно - се нуждае от връзка с първичното сигурност. В английската литература, този проблем се нарича проблем двойно-хоп. което може да се преведе като проблем на двоен скок. Тя възниква винаги, когато е необходимо да се премине контекста на сигурността от един процес към друг процес чрез посредник. В случай на процес ASP.NET-заявление, източникът е Internet Explorer, процес приемник - ADAM-а, а посредник е процес ASP.NET.

По този начин, при проектиране архитектура заявление, в което ADAM ще се използва, трябва да се грижи за по-ранен етап на други начини за свързване и методи за идентификация на потребителя ADAM в случай на мулти-потребителски приложения.

заключение

От всички по-горе може да се заключи, че ADAM е мощен инструмент, за да използвате във вашите приложения функции на Active Directory. Това е отчасти защото - ADAM ви позволява да разширите схемата и създаване на обекти на тези класове, да ги организирате в йерархия, и да извършват търсене за тези обекти. Гъвкава система за управление на потребителите и контрол на достъпа дава много възможности за използване ADAM в приложения, работещи на поверителна информация. архивиране и репликация механизми позволяват надеждни отказоустойчивост и системи.

Слаби инструменти ергономичност администрация и някои от трудностите при използването на мулти-потребителски приложения, няколко развалят картинката. Въпреки това, с правилното планиране на използването на ADAM може да бъде отличен избор за широк спектър от софтуерни системи.

Свързани статии