Добър ден.

-

когато:

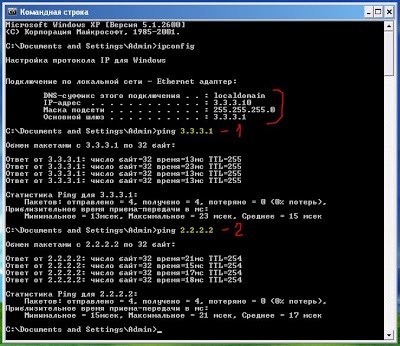

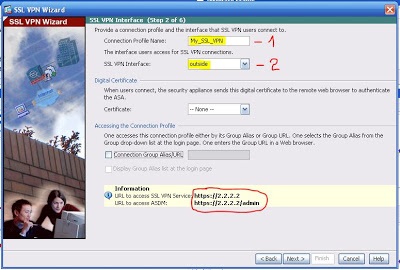

- 1 - шлюз по подразбиране (Път);

- 2 - извън интерфейс на АСА.

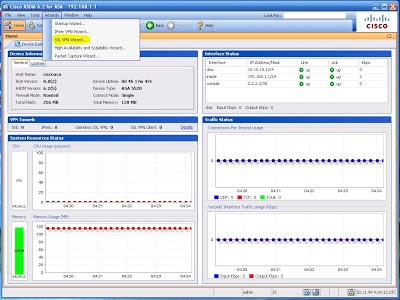

От първия прозореца отидете в раздела «Уизардс» и изберете «SSL VPN Wizard":

Open «Wizard» прозорец ите:

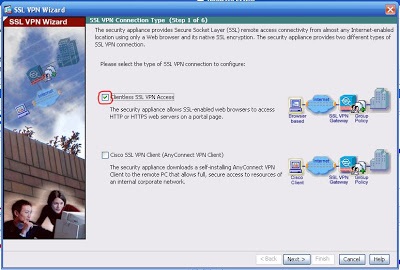

Изберете първия елемент ( «Clientless SSL VPN достъп») и кликнете Next:

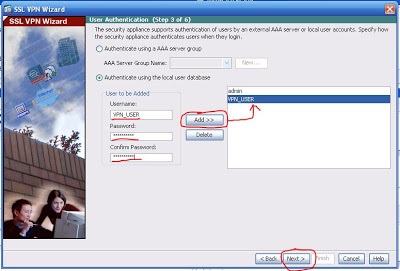

Изборът удостоверяване с помощта на локалната база данни на потребителя. Нека създадем един пример за новия потребител. Направете си име и парола, натиснете «Добави» и трябва да се появи в списъка. Кликнете «Следваща»:

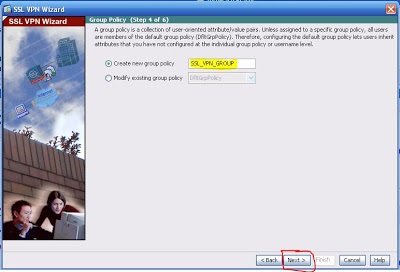

Тук ние създаде нова политическа група за нашите потребители SSL VPN. Кликнете «Следваща»:

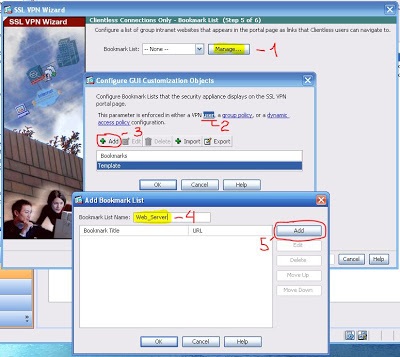

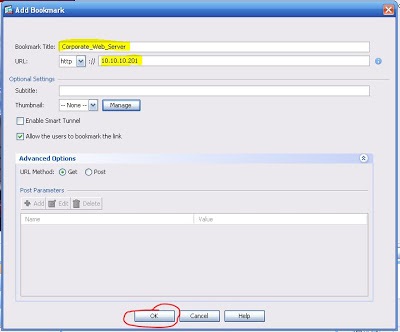

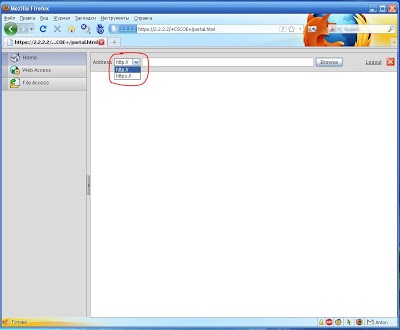

Така че, тук ние трябва да посочите списък с сървъри, които ще бъдат показани на страница уеб браузъра на клиента като отправна точка, и до които има достъп. Натиснете «Управление» (1). Това отваря малък прозорец (в средата). В него можем да зададем който може да види този списък. Или чисто конкретен потребител или като група, и така нататък. Ние си запазваме потребителя (2) и натиснете "Добавете» (3). Появява се следният прозорец. След това задайте името на (4) и кликнете върху «Добави» (5). Появява се следният прозорец:

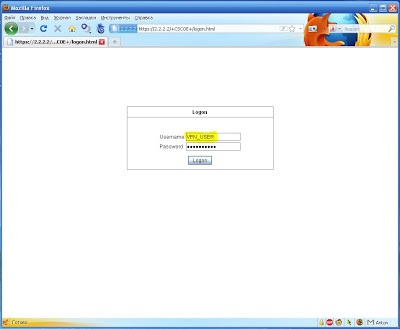

След добавяне на сайта, за да има доверие и сертифициране (HTTPS) ще се появи прозорец, който да въведете потребителско име и парола. Влизаме в нашия потребителско име и парола, които сме създали по-рано. Кликнете «Вход»:

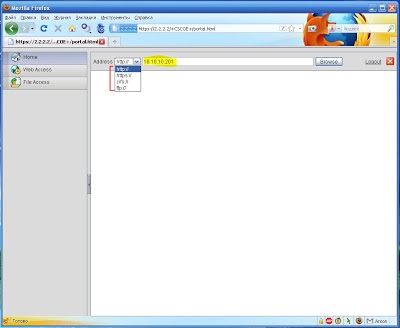

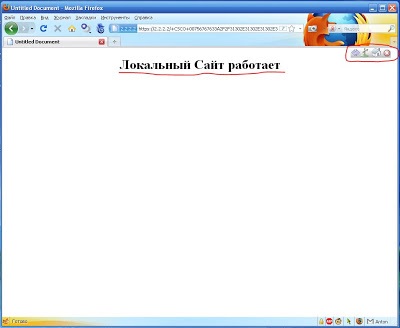

Обектът работи. Сега FTP:

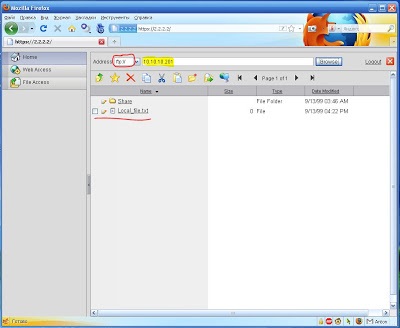

Ftp работи също.

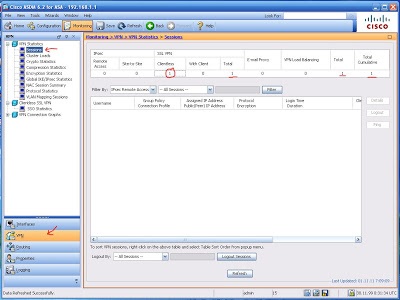

Проверете дали връзка ( «Мониторинг» - «VPN» - «Сесии») на ASA:

Тя може да се види, че съединението е :).

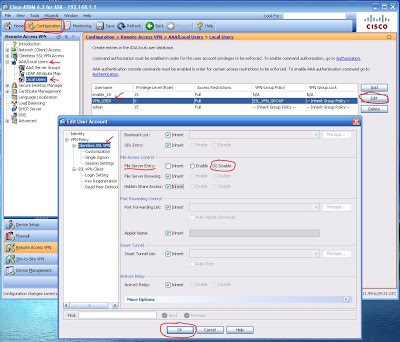

Но, от хипотеза, ние трябва само да HTTP или HTTPS. За това ние трябва да добавите някои ограничения. Добави правила както можете да направите на цялата група, и всеки индивидуален потребител. Само в нашата потребителското VPN_USER. За да направите това, отидете тук, на този начин: «конфигурация» - «AAA / Локални потребители» - «Локални потребители», има списък на изберете «VPN_USER», натиснете «Редактиране». В прозореца, който се отваря, отидете в «VPN политика» - «Clientless SSL VPN» и там да изключите възможността за достъп до FTP «File Server пост». Ето как трябва да изглежда:

Останахме само възможност да се отваря страницата за над HTTP или HTTPS.

Така че, всичко работи навън. Достъпът до уеб-сървър чрез HTTP направи. Разбира се, ние направихме общите настройки. Ако започнете да отиде дълбоко, а след това можете да регулирате о, колко ... Като се започне от дизайна на "началната страница" на входа, и завършва с пренасочване на порт или нещо интересно :). Ами това е темата на следните публикации, аз мисля така. Ако сте готови да разгледаме тази настройка, запис, опитайте се да се ускори този процес :).

За да дам един пример за ориентация шоу команда:

И по този приключа този пост. В следващия пост ще опиша конфигурацията на друг метод (SSL VPN Client (SVC-Tunnel Mode). Така че, вие сте добре дошли да дойде.

Очаквам с нетърпение да ви в следващия пост.

С уважение, Ant0ni0n

Здравейте отново! Веднага започнах да UTB направя всичко, което е написал и се натъкнах на няколко interensoe моменти.

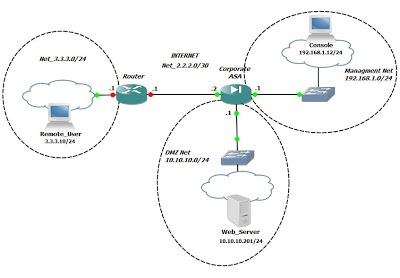

Така shemka имам почти същите като Вашите:

потребител -> рутер с Нат -> ас. Както HTTPS servaka Имам друг рутер (на сървъра и не го vtulit никъде в килера). Etomu план ми беше такова, че да си създадете такава SSL и през него да отиде в ASDM рутер.

След протест номер едно. Свързване чрез SSL duzhe спечелил и когато се опитах да отида към рутера в HTTPS поиска потребителско име и парола. Но не е било позволено от 100% correctament въведена парола. Хм. Добре все пак няма да asdm Грузия - при UTB да намерите колата на други причини, но отказа, аз не очаквах.

Vautour протест е, че потребителят се заверява на които съм свързан с по асо Имам най-простите, без asdm и sssh т.е. вижте сами:

потребителско име user1 парола tJsDL6po9m1UFs.h криптирана

потребителско име user1 атрибути

VPN-филтър SSL_VPN стойност ***

услуги тип отдалечен достъп

и тук искам да etomu потребителят разрешава да ходят само на HTTPS рутер. За etogo Добавих съответствие с една звезда *** и списък еле:

достъп списък SSL_VPN линия един удължен разрешение TCP всяка всяка екв HTTPS (hitcnt = 0) 0x8df70d62

След повторно свързване sssh все още изтекъл.

Какво мислите?

Смешни Е, разбира се :)

Но аз съм малко не разбирам как може да се изкачи нагоре към рутера на asdm? На маршрутизаторите използват SDM и когато това е необходимо, за да изтеглите.

Ако искате, можете да ми пишете писмо на сапун, има Приложете, ако е възможно, схемата с ПР. Очаквам и се опитват да помогнат. Просто не е съвсем ясно за мен задачата.

С уважение, Ant0ni0n

Няколко думи за това как да се ограничи достъпа на клиента до възможността да се направят някои протоколи, които prokidyval през SSL.

Така че всеки знае, че необходимостта от SSL тунели Grup, групови правила и ekkaunt потребител. Възможността на ogranichivayutsya потребител в групови правила за определяне на стойността на филтъра.

Показване директно в примера. Да предположим, че искаме да се даде възможност на потребителя да ходи само на масата за дистанционно robochem (ПРСР протокол, порт 3389), за да Web_Serveru - точно като на снимката. Писане списък aksses:

достъп списък Clientless_SSL_LIST webtype разрешение TCP домакин 10.10.10.201 екв 3389

всички забелязали дума webtype. това е необходимо, без роднини, няма да :) този красив лист poluchaetsya само "стандартен", както и множество или група от Силите UTB, където искаме да отидем, а не къде. Karoche UTB дестинация IP.

На следващо място, закрепете тази красива лист за групови правила:

група-политически Clientless_SSL атрибути

VPN-тунел протокол webvpn

webvpn

филтър стойност Clientless_SSL_LIST

добре, всичко върви :) Сега просто отдаване под наем всички Нама :)

Между другото, аз прочетох статията за безопасността на всички etogo Clientless SSL. Разбирам, че това наистина VPNom Мона използвате, когато се предоставя достъп само до тези ресурси Ktorov не е твърде важно или тайна ненужно slyamzit име и парола на потребителя, в първоначалния Etap изграждането на тунела не е прекалено предизвикателно. Например, човек-в-средата.

И наистина, кой и с каква цел yuzal / той използва тази красива FMF?

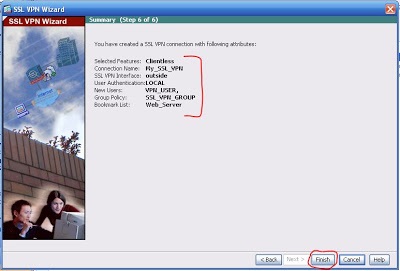

"Щракнете« Край ». Ако използвате GNS3 и имате някакви грешки, не се тревожете. Това се дължи на факта, че по-рано е създаден списък с връзки към сървъра (Bookmark List) не може да се записва в паметта. Това не трябва да бъде на недвижими хардуер. "

От тогава изберете SSL VPN на АСП използване GNS3. Аз след натискане «Край» ASDM на се опитва да изпраща конфигурацията на АСП, тогава има грешка грешка при изпращането на команда в по-долу посоченият списък с команди:

webvpn

даде възможност извън

потребителско име vpn_user парола KWnm4PTAw8cXJNuj криптирана привилегия 0

потребителско име vpn_user атрибути

VPN-група политика ssl_vpn

груповата политика ssl_vpn вътрешен

група-политически ssl_vpn атрибути

VPN-тунел протокол webvpn

webvpn

URL-списък web_server стойност

тунел-група тип ssl_vpn отдалечен достъп

тунел-група ssl_vpn общо атрибути

подразбиране-група политика ssl_vpn

И в същото време в конзолата:

И като цяло, всички. ASA вече не е заредена. Остава само да се изключи или да го рестартирате, като сила.

Добре дошли!

Благодаря за статията!

Аз изправени тук с интересна пъзели посветени на тази тема.

Има един отдалечени сървъри сайта, в централния офис.

Между тях, L-2-L тунел. В централния офис струва ASA 5505.

Повдигнат webvpn. И има желание да даде на потребителя да ПРСР към сървър на отдалечения сайт чрез webvpn.

Да, ние не търсим лесни начина :-)

Дали някой има идеи как да се набута ПРСР трафика в тръба L-2-L?

Ако се свързвате чрез ПРСР към сървър в офиса - това се отбелязва, че в прозореца тип ПРСР 127.1.2.3 на IP хедър.

С уважение, Александър

попаднах на вашия блог, искам да ви благодаря за отличната статия! всичко е просто и достъпно, дори и за жени))

Може би не искате да се докоснете до въпроса за регулиране чрез VPN IPSec на една и съща ASA? Би било много интересно да се прочете!

Свързани статии