Александър Гусев

Специалист информационна сигурност,

ЗАО "InfoPro".

Цялостната структура на центъра за данни

Като се има предвид, че възможността за неразрешено използване на защитени ресурси са причинени от не-технически аспекти, както и злоумишлени действия, организационни мерки да играят важна роля в създаването на стабилна система за сигурност.

С цел да се говори за информационна сигурност в центровете за данни и дори повече за сложността на неговото изграждане, е необходимо да се разбере какво център за данни.

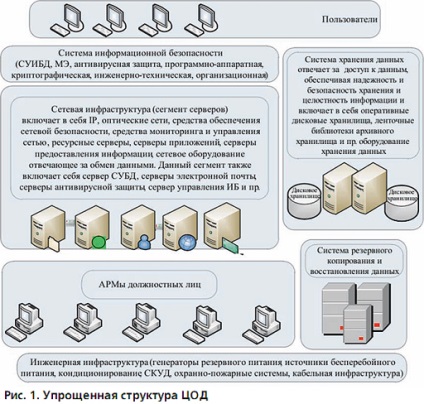

В най-общ смисъл, в съответствие със стандарт центъра за данни на EIA / TIA-942 - сграда или част от нея, основната функция на което е да се поставят на оборудването за обработка и съхранение на данни, както и технически мерки за поддържане работата си. Зад тези думи се крие комплекс от свързани помежду си изчислителна мощност. За да се разбере приблизително какво се случва, на фиг. 1 показва опростена структура на центъра за данни, които отразяват основните системи, участващи в изграждането на центъра за данни.

Разбира се, тази схема и други като него никога няма да отразяват пълната структура, като за всяка телекомуникационна компания, за всяка банка, за който и да е друг център за данни структура ще бъде уникален и съдържа цялата гама от своите блокове и връзки, но за тази статия даде обща представа за състава на центъра за данни.

Общата структура на информационната сигурност в центъра за данни

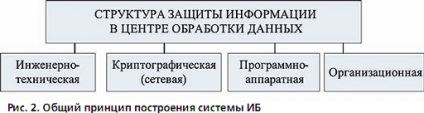

DPC е голяма база данни, както и осигуряване на тяхната защита е една от най-големите отговорности на собственика. Независимо от това на основната структура на центъра за данни в изграждането IB е необходимо да се гарантира поверителността, целостта и наличността на информация. За по-добра конструкция на цялата информация на центъра за защита на данните трябва да бъде разделен на сегменти и всеки сегмент се разглеждат отделно. Е система трябва да бъде структурирана и да се основава на интегриран подход за неговото изграждане. Общи принципи на системата е е показан на фиг. 2.

На пръв поглед това може да изглежда стандартен набор от правила, но тухлена ограда, въоръжена охрана и Antivirus не мога да направя тук.

Организация на многопластова система за сигурност

За най-ефективно изграждане DPC IB система в статия представени като комплекс от сегментите (фиг. 1). Това сегментиране е необходимо да се разработи по-подробно в модела на заплаха, с цел да бъде в състояние да разгледа всички възможни заплахи и за неутрализиране на последиците от тяхното прилагане.

За всеки сегмент от центъра за данни, трябва да създадете няколко нива на защита, всеки от които ще включва организационни, хардуер и софтуер и технически мерки за гарантиране на сигурността на информацията. Всичко това подсказва, сложността на системата за защита на информацията. За визуално представяне на следното е общ принцип на интегрирана система за защита на няколко нива (фиг. 4).

Организационна защита на личните данни (OWG)

Намалена с регулирането на достъпа до защитени ресурси, работа на персонала, функционална обработка на данни. Като се има предвид, че възможността за неразрешено използване на защитени ресурси са причинени от не-технически аспекти, както и злоумишлени действия, организационни мерки да играят важна роля в създаването на стабилна система за сигурност. OWG свързана с развитието на цял набор от регулаторни насоки и вътрешни организационни и административни документи. Организационни методи също са въвлечени в диференцирането на правата за достъп и на които в преносима памет. Организационни методи са установени правила за справяне с информация.

Хардуер и софтуер и информация за мрежова сигурност

За да се осигури защита срещу неоторизиран достъп, сигурна идентификация, разграничаване на правата на субектите на всеки един от ключовите обекти на центъра за данни, наблюдение и контрол на нарушения на сигурността на информацията, защита от вируси, доверен зареждане и контрол на целостта на данните, счетоводство и контрол на сменяеми устройства за съхранение, защитна стена, най-висок клас защита с централизирано управление, апарат виртуална инфраструктура защита скенер за откриване на проникване и защита срещу неоторизиран достъп. Предаване и обмен на данни се извършва чрез сигурни канали.

Проблемът с изграждането на системи за информационна сигурност няма да бъде решен само ако разработен и функционира гладко, сложна система на защита на информацията, която обхваща целия жизнен цикъл на изчислителна инфраструктура, от развитие на унищожаването му, както и на цялата верига на процеса на събиране, защитена информация за съхранение и преработка.

Общата модел защитата на много нива

Този модел включва:

- охрана по периметъра на територията;

- охрана на периметъра на сградата;

- защита на помещенията;

- хардуер защита;

- софтуер за защита;

- незабавна защита на информацията.

Сложността на изграждане на МЗ в центъра за данни

финансиране

Осигуряване на сигурността на информацията е много скъпо. И най-важното, че е необходимо да се разбере, собственик на центъра за данни - в случай на неподходящи спестявания в дългосрочен план тя ще загуби пари вече са инвестирали. Например, такава ситуация може да изглежда по следния начин: собственикът осигурява външния периметър, оборудва своята система за контрол на достъпа ограничава влизането на външни лица на територията на обекта, но той не обръща внимание на диференциация на достъп в рамките на самия обект. Тогава там са реалните заплахи за сигурността на информацията, прилагани от лица, които да се движат свободно на територията на вътрешен център за данни. В този случай, системата е ще бъде неефективен.

издаване на персонала

Друга трудност е въпросът, който ще се занимава с изграждането на системата IB. И проблемът е, проблема с набирането на персонал е съвсем уместно дори и в това време на IT развитие. Разбира се, че е трудно да се получи екип от професионалисти с богат опит, обаче, ще бъде достатъчно, за да намерите няколко добри специалисти, които ще бъдат в състояние да води другите.

Това, което ни заплашва?

Друга трудност е правилното определение за защита на обекти: необходимо е да се разбере същността на възможни заплахи. В тази връзка, голяма роля играе специфични познания за структурата на центъра за данни. Често се пренебрегва в изграждането на МЗ, че системата за лицензиране трябва да осигури и реда за достъп до защитени ресурси лица, които не работят в предприятието. Т.е. Трябва да се прави разлика достъп не само сред "приятели", но също така и сред "другите". Винаги има трудности при прилагането на OWG. Този етап изисква специални грижи. Необходимо е внимателно да се проучи модела на заплаха, се вземат под внимание всички възможни канали за изтичане на информация. Въз основа на модела на заплаха ще се основава системата за сигурност като цяло. Също така важен аспект е развитието на вътрешно-организационни и административни документи и наблюдение на тяхното изпълнение. Трудностите са ITZI многобройни средства за защита. Тя изисква сериозна работа на експерти в разработването на концепции за сигурност. Инженеринг и техническа защита пресича с хардуер и софтуер, както и в сектора на информационната сигурност, е важно внимателно да се доближава до избора на средства, които се контролират от софтуера. Това е необходимо, за да се избегнат евентуални конфликти на програми от различни видове и производители. Друг важен аспект при избора на технически средства са възможностите, взаимозаменяемост в случай на преразглеждане и подобряване на системата за сигурност, която също се нуждае от специално внимание.

Важната роля на организацията на информационната сигурност в случай на извънредна ситуация. Мнозина в изграждането на МЗ правете грешката да игнорират етапа на данни, които могат да доведат до преки щети на компанията като цяло.

заключение

По този начин, на център за данни включва интегрирана система за непрекъснато защита на данните. Съответно, проектирането и строителството на сложна система за защита на информация, трябва да се придържат към определени методологични принципи на проучване, проектиране, производство, експлоатация и развитие на защитените ресурси. Изборът на методи за защита - това е сложен проблем, а за оптимизация, и то решаване е необходимо да се изчисли вероятността от възникване на заплахи за информационната сигурност, разходи за прилагане на различни методи за защита, и т.н. В допълнение, системата за защита трябва да се подобрява непрекъснато с развитието на инфраструктурата на компютри .. Все пак основната уязвимостта на системата на център за данни за сигурност са хора.

Проблемът с изграждането на системи за информационна сигурност няма да бъде решен само ако разработен и функционира гладко, сложна система на защита на информацията, която обхваща целия жизнен цикъл на изчислителна инфраструктура, от развитие на унищожаването му, както и на цялата верига на процеса на събиране, защитена информация за съхранение и преработка.

Свързани статии