Съдържание на тази директория се архивират и вече не се актуализира.

Забележка: Тази информация е публикувана като задължително познания за ИТ-специалисти, които са ангажирани в или само ще се справят с темата на PKI (Public Key Infrastructure).

Както е известно, всеки сертификат, издаден от CA включва две разширения (самоподписаният сертификати, с изключение на главния сертификат е също самоподписаният сертификат.):

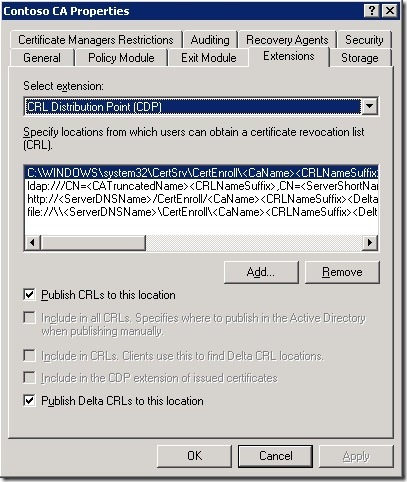

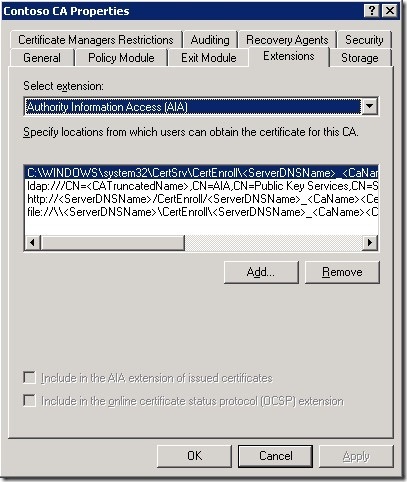

Тези връзки не са взети от въздуха и от зоната за настройки Ето как изглежда за стандартната инсталация на удостоверителни услуги:

Тук ще изглежда CDP и AIA разширения в издадените удостоверения с тези настройки:

Както можете да видите, препратките в разширения са подредени в същия ред, както в настройките на CA.

Това е важно, тъй като сертификат верижното двигателя (съкращение име CCE) ще проверява връзките в реда, в който те са включени в сертификата за напреднали. Т.е. първо ще се опита да изтеглите файл от Active Directory в рамките на 10 секунди. Ако файлът не е изтеглен за 10 секунди, CCE ще се опита да изтегли даден файл от следния линк (HTTP). По това време той се освобождава по-малко от 2 пъти (т.е., 5 секунди), отколкото на предишния опит. И това ще се случи с всяка следваща справка, докато извлечения файл ще приключи връзки или падне периода на изчакване. Обработката за всяко продължаване CCE се разпределят точно 20 секунди.

По подразбиране, основната РЛО на Windows Server (Base CRL) се публикува веднъж седмично и постепенно CRL (Delta CRL) публикува веднъж на ден. CA сертификат файлове обикновено се обновяват на интервали, равни на времето на живот на сертификат от сертифициращ орган (или по-често, ако удостоверението за CA се актуализира непланирана). Ако сертификатите за CA трябва да бъдат актуализирани рядко (веднъж на няколко години), и това трябва да се приготвя отделно, актуализацията на CRL става автоматично, без намеса на администратор и тук са необходими специални корекции, които ние сега обсъдим.

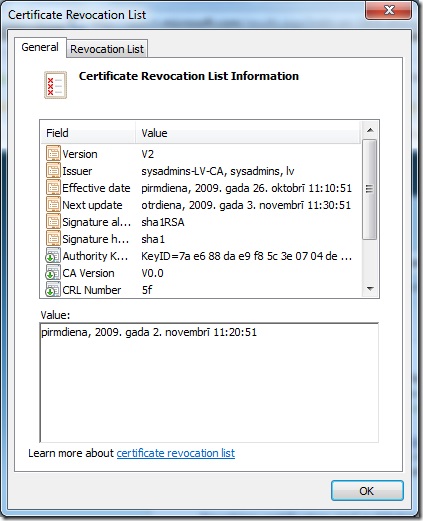

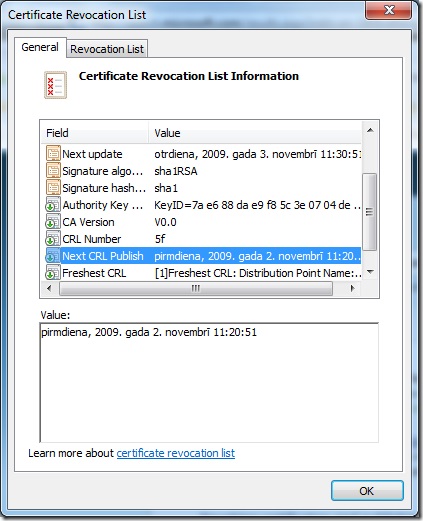

Ако се вгледате в референтната лаборатория на Общността, ще видим следното:

Сега ние се интересуваме от само 3 области:

Primechenie: време в тези области уточни UTC без да се отчитат часови зони.

За да направите това в регистъра на сървъра Калифорния по пътя Наименование HKLM \ System \ CurrentControlSet \ Services \ CertSvc \ Configuration \ CA 4 основни:

- CRLOverlapUnits - показва времето преди изтичането на текущия база референтната лаборатория на Общността, която ще бъде публикувана за нов основен РЛО.

- CRLOverlapPeriod - показва уреда за измерване на време за основната CRL

- CRLDeltaOverlapUnits - показва времето преди изтичането на текущия отделните (ако се използва) Референтната лаборатория, която ще бъде публикувана за новия постепенно CRL

- CRLDeltaPeriodPeriod - показва уреда за измерване на времето за частичното CRL.

Ако използвате референции LDAP в разширенията на CDP / AIA сертификати и / или имате латентност на репликацията на файлове между уеб сървъри, трябва да настроите времето, което не трябва да бъде по-малък от максимално време АД директория репликацията в цялата гора или DFS като за основен и постепенно CRL (ако се използва). Тази операция може да бъде автоматизирана програма certutil:

certutil -setreg ва \ CRLOverlapUnits 1

certutil -setreg ва \ CRLOverlapPeriod "дни",

certutil -setreg ва \ CRLDeltaOverlapUnits 8

certutil -setreg ва \ CRLDeltaOverlapPeriod "часове"

Нетната спирка certsvc Нетната старт certsvc

[AuthorityInformationAccess]

Празен = вярно

[CRLDistributionPoint]

Празен = вярно

Промяна на начина, по съществуващия проблем инфраструктура е доста сериозен, макар и лесен за изпълнение. Ако решите да предприеме тази стъпка, трябва да се ръководи от следните правила:

Благодаря ви, много забавно. Що се отнася до въпрос LDAP не е толкова категоричен. От една страна, за битовите потребители, при условие, не е чак толкова зле разпределени на АД гората, закъснения, обикновено могат да бъдат пренебрегнати - защото достъпността обикновено е по-важно. И наличност, както правилно отбеляза колега Михаил, когато използвате LDAP и да се осигури по-лесно и по-евтино. От друга страна, няма нищо добро, ако за външни клиенти в цифрите CRL на контекста на именуване на моята гора. И в ада с него, че с десет секунди забавяне - проблемите на черни шериф е не толкова заети. Оттук неизбежно възниква списък с желания: За външни услуги публикуват CRL само чрез URL, но за вътрешно - за LDAP и URL. Предполагам, че не лъжеше, ако кажа, че по-голямата част от компаниите имат доста статичен набор от външни ресурси. И така, статичен, че по време на целия жизнен цикъл на инфраструктурата PKI броя на операциите на издаване / актуализиране на молбите за сертификати за тях може да се разчита. Може да бъде с краката си. Вътрешен промяна, където толкова често. И сега може да формулира въпрос: каква част от живота е процес на обслужване на CA: - В нормален режим, аз издадени като CDP LDAP и адреса - Ако аз трябва да издаде сертификат за външна услуга, трябва да конфигурирате отново CA да публикуват само адреса, издава удостоверение, и върнете обратно LDAP / URL Защото води отделна CA да издава сертификати на външни услуги, след като през последните пет години е много скъпо. Или, може би, има още малко, непознат за мен, по-директен начин да се реши този проблем? Благодаря предварително.

най-прекият път - имаме 2 CA: един само за вътрешни клиенти и един за външен.