В тази статия,

По подразбиране на сървъра Azure Multi-Factor Authentication е настроено да внасят или синхронизиране на потребители от Active Directory. Въпреки това, можете да го настроите да се свързва с други LDAP директории, като директория ADAM или конкретен контролер Active Directory домейн. Чрез свързване към сървъра на директория за идентификация LDAP протокол многофакторна Azure може да функционира като LDAP прокси сървър и изпълнение на разпознаване. Той също така ви позволява да използвате LDAP свързват като цел обект за радиуса предварително удостоверяване на потребителите, когато се използва IIS удостоверяване или основна идентификация на потребителя портал идентификация на многофакторен Azure.

За използване на многофакторен удостоверяване Алкидни като LDAP прокси многофакторен удостоверяване сървър Алкидни вмъква между клиента LDAP (например, VPN устройство или приложение) сървъра и директорията LDAP. Сървър идентификация мулти-фактор Azure трябва да бъде конфигуриран така, че да може да взаимодейства с клиентски сървъри и директорията LDAP. В тази конфигурация, Azure Multi-Factor Authentication LDAP сървър получава искания от клиента и сървъра приложения и да ги препраща към сървъра приемник на LDAP директория да се провери основната идентификационни данни. Ако директорията LDAP проверява основните пълномощия и да проверява тяхната валидност, идентификацията на услугата многофакторен Azure изпълнява идентификатор проверка и изпраща отговор обратно към клиента LDAP. Пълен удостоверяване успее само ако удостоверяване на LDAP сървър и двуфакторна автентификация е приключило успешно.

Конфигуриране на LDAP удостоверяване

За да конфигурирате LDAP сървър за разпознаване инсталирате Azure Multi-Factor Authentication на сървъра на Windows. Следвайте стъпките по-долу.

Добавянето на LDAP клиент

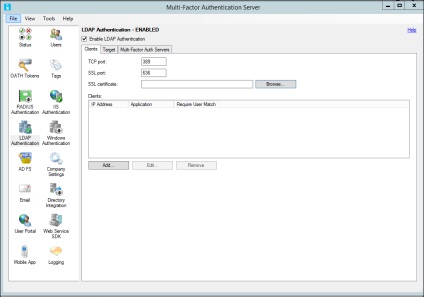

- На сървъра, идентификация мулти-фактор на Azure в менюто вляво кликнете върху LDAP удостоверяване икона.

Проверете Активиране на LDAP удостоверяване.

На "Клиенти" в раздела, променете стойността на TCP-порт и SSL-порт, ако услугата LDAP в служба на идентификация мулти-фактор Azure е необходимо да се свързва с нестандартни портове за слушане на исканията LDAP.

За да добавите допълнителни клиенти LDAP, следвайте тези стъпки.

Конфигуриране на LDAP връзка директория

Ако Azure Multi-Factor Authentication е настроен да проверява LDAP удостоверяване на услугата трябва да преминат тези проверки в директорията LDAP. По този начин, в "Target" в раздела показва само неактивния възможност да използвате целева LDAP.

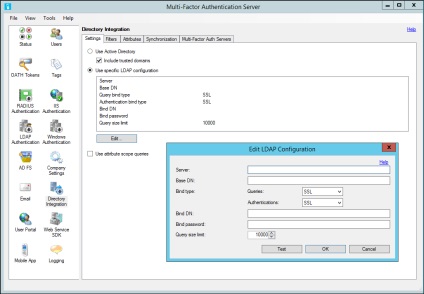

- За настройките за връзка, щракнете LDAP Directory интеграция икона директория.

- На секцията "Настройки", изберете Използвайте специфичната конфигурация на LDAP.

- Изберете Edit

В диалоговия прозорец "Промяна на конфигурацията LDAP» попълнете информацията, трябва да се свържете с указателя на LDAP. Описание полета са в помощния файл на сървъра идентифицирането на мулти-фактор Azure.

Проверка на LDAP-връзката. За да направите това, щракнете върху бутона Test.

Ако изберете да използвате потребителско име Картографиране LDAP на която се дава уникален идентификатор. Multi-фактор идентификация Azure сървър ще се опита да свърже всеки потребителско име, уникален идентификационен номер в указателя за LDAP. търсене LDAP ще се извърши на атрибутите името на потребителя, определени в "интеграцията Directory -> атрибути." Когато потребителят е идентифициран, потребителското име е свързано с уникален идентификационен номер в директорията LDAP. Уникалният идентификатор се използва, за да намерите потребител в идентификация Azure файл с данни мулти-фактор. Тя ви позволява да извършвате на буквите сравнения, както и използването на дълги и къси формати на потребителското име.

След изпълнението на тези стъпки, сървърът МВнР очаква конфигуриран молби за трансфер на данни от пристанища конфигурирани клиентите за достъп LDAP и действа като прокси сървър, който препраща исканията до LDAP директория за удостоверяване.

Конфигуриране на LDAP клиент

клиент конфигурация LDAP, използвайте следните препоръки.

Свързани статии