Предотвратяване на пукнатина USB-жетон

Почти навсякъде, когато се използва електронен подпис, използвайки USB-знак (символичната текст) за окончателно съхранение и работа. Какво точно се дължи на избор? За факта, че много частен ключ се намира на маркера, както и че, без да знае ПИН-код, за да получат достъп до частния ключ не може да бъде, аз знам всичко. Но това е наистина?

Един по-близък поглед към примера на токен устройство etoken про (Java) / 72K.

Според производителя, спецификациите са имали следното:

Атина OS755, вградена Java Virtual Machine

(Напълно съвместим със стандартния Sun Java Card)

Поддържани интерфейси и стандарти

- PKCS # 11 версия 2.01,

- Microsoft CryptoAPI,

- PC / SC,

- X.509 сертификати v3, SSL v3, IPSec / IKE,

- Microsoft CCID,

- eToken minidriver

Поддържана версия на комплекта за разработчици

eToken SDK 4.5 или по-висока

Както може да се види от устройствата спецификация въз - микроконтролери от Atmel AT90SC25672RCT-USB.

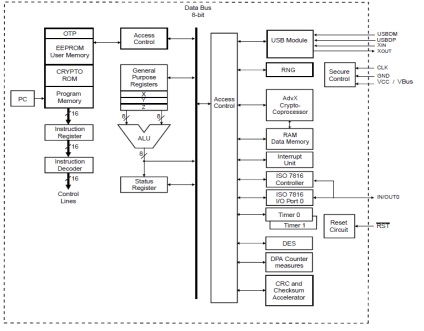

AT90SC25672RCT-USB е 8/16-битов микроконтролер основава на засилено RISC архитектура secureAVR с криптографски ко-процесор, програмируема ROM, EEPROM за съхранение на потребителски данни размер на 72Kb. AT90SC25672RCT-USB се характеризира с ниска консумация на енергия и висока производителност. Мик има 135 инструкции, повечето от които са изпълнени в един такт, при което на изхода достигне 1 MIPS / MHz. Архитектурата на микроконтролера 32 съдържа регистър с общо предназначение, пряко свързани с ALU, което позволява на една инструкция за достъп до две различни регистри за един такт. Фигура 1 показва архитектурата на микроконтролера.

Ние се отклоня от компонента на хардуер, и разглежда възможността за нападение на това устройство. Всеки от алгоритмите за криптиране е тяхното прилагане, както софтуер и хардуер. В този случай, ако математически алгоритъм е "безупречен", на практика ще се реализира в конкретна програма, която да бъде изпълнена във всяка среда на всеки процесор. Като цяло, в различни етапи на алгоритъм, в устройството за неговото прилагане, ще варира параметри като консумация на енергия, електромагнитни лъчения и т.н. С помощта на тези данни, е възможно да се получи основна информация. Атаките от този вид са класифицирани като трета страна канали за атака.

Странични канал атака може да бъде разделена на 2 вида: активни и пасивни. Чрез активните атаки са тези, в които има пряко въздействие върху системата, промяна на поведението му. Влияние могат да бъдат необратими за системата. Пасивните атаки са, при която има значителен ефект върху системата и системата не работи нормално.

Фигура 1 - Архитектура микроконтролер Atmel AT90SC25672RCT-USB

Микроконтролерът е в състояние да издържат на атака от консумация на енергия (SPA / DPA); атаки от електромагнитно лъчение (СЕМА / ДЕМА); атака времето (време на атака); за атаки от видимото излъчване. Всички от горните атаки са пасивни страничен канал атака.

- Атаките на консумация на енергия - в различни етапи на алгоритъма са различна мощност (атака д / m радиация, подобен на този клас атаки - в различни етапи на алгоритъм д / m радиация различен);

- Time Attack - различни операции се извършват алгоритъм за различен брой цикли;

- Атаките на излъчване - използва високо прецизна интензивността на светлината сензор може да се измери промени в разсеяна светлина интензитет от LED в различни етапи на алгоритъм.

За противодействие на активните атаки като нападения от изчисления за грешки и сондиране атаки прилагат активна защита, по-специално, когато производителят не разкрива по очевидни причини.

Защитни функции AT90SC25672RCT-USB представя следния набор:

По този начин, белегът е устойчив на страна-канален атака, но е уязвима за различни видове атаки, присъщи на всички устройства с ПИН-код - прихващане по време на експлоатация. Това може да бъде троянски на вашия компютър, микрокамера с добра видимост, акустичен сензор, както и други начини за изпълнение на прихващането. Също така не забравяйте за termorektalny криптоанализ. И да знае ПИН, издърпайте частния ключ не е трудно - не по-трудно, отколкото да копирате файла (при условие, че означението за нападателя).

От всичко това следва, че крайъгълният камък на вашата безопасност ЕП, когато се съхранява в частен ключ маркер - ПИН-кода и съхранявайте той трябва да бъде, съответно.

Свързани статии