"Къде е картата, Били? ... Имаме нужда от карта! "

мрежова карта - незаменим атрибут на всеки pentest. Ако се прави мрежа за вътрешен одит и клиентът е предоставил на картата - нали знаете, вие сте много щастлив! И какво да правим, ако картата не е налице?

Какво бихте направили, ако сте били небрежно в тъмна заключена стая? Разбира се, аз ще слушам всички звуци, които достигат до вас да се разбере къде се намирате и какво има наоколо.

Същото трябва да се направи pentester който има физически достъп до мрежата. Ако сте изправени пред предизвикателството да остане незабелязано, както и времето позволява, е необходимо да слушате мрежата ... един час, два часа ... просто - слушам. Тук ще намерите доста трудно с пасивно действие. Разбира се, става пълноправен мрежова карта, използвайки пасивна сканиране, не можете да намерите полезна информация, но в рамките на сегмента - лесно е!

Какво можем да научим от слушане на Ethernet интерфейс?

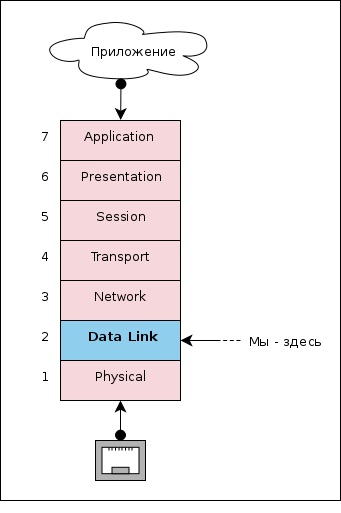

Да видим какво картини са изложени на линк слой (Layer 2 на модела OSI):

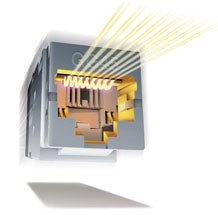

Пасивно за подслушване на мрежата, най-лесният начин - да вземе Wireshark и да направите избор на излъчване рамки. Но ние не търсим лесни начини :)) ... нека пишат свои програма за пасивни устройства за откриване в мрежата.

За нетърпеливите, незабавно публикуване на изходния код на fpas.c

За тези, които искат да разберат по-подробно, ще се опишат основните характеристики и структурата на програмата. Така че нека да започнем ...

Ethernet рамкова конструкция е в заглавната част на файла

Сега нека да преминем към по-високо ниво и погледнете структурата на ARP-пакет. Трудно е да се каже със сигурност какво ниво работи ARP протокол. Някои експерти отдават това на второ ниво, въпреки че в действителност, ARP-пакетите са капсулирани в Ethernet рамки и следва да се отнасят за 3-ти стандарти / ISO OSI. Но, не се спори със стандартите ...

Това, което ние сме заинтересовани в опаковките:

Като цяло, ние вярваме, че:

"Ако някой от излъчване рамки изпраща, този" някой "присъства в мрежата!"

Анонимен слушане трябва правилно да конфигурирате мрежовия интерфейс (забраните ARP-услуги и блокира всички изходящ трафик).

За да се запази анонимност, ние трябва само да слушате. Не са пакети, които не могат да бъдат изпратени!

1. Заключване на отговорите на предаване на данни слой (ARP-услуга):

където eth0 - мрежов интерфейс, който е конфигуриран да слушате

2. Блокиране на изходящи и транзитни IPTABLES трафик означава:

F: Ясни всички правила (на лицето).

X: Изтриване на правило вериги.

P: задаване на правила по подразбиране за входящи, изходящи и транзитен трафик (като DROP, приемете или отхвърлите).

3. Инициализиране мрежовия интерфейс:

За да прихване всички рамки, необходими за прехвърлянето на мрежовия интерфейс в безразборни режим. Това се прави с помощта на IOCTL. set_promiscuous_mode функция чете текущата конфигурация интерфейс изпълва lNetwork_Device структура и определя флаг IFF_PROMISC безразборни режим (ако е необходимо да се инициализира мрежова карта), или да го изхвърля (ако покритие смъркане):

Получаване на ARP-пакети ще настъпи в постоянен цикъл, изходът на който е комбинация от натискане CTRL + C. За да не се натрупват обяснение операция комплекс логика, показва опростена схема на приемане на пакети (обработка CTRL + C описано по-долу):

Обърнете внимание на търсенето на пакети ARP, и тип.

По същия начин, ситуацията е определение тип и ARP-пакет. В офсет [буфер + 20] [буфер + 21] пише тип пакет (искане ARP_REQUEST = 0x0001, или отговор ARP_REPLAY = 0x0002).

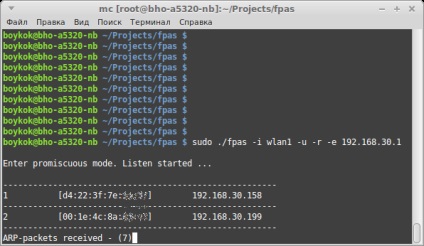

На практика, в тежки корпоративни мрежи интензивност ARP заявка може да достигне десетки в секунда. Освен това, голяма част - това е повтарящи се. За да се елиминира прекалено интензивност на потока добавих към помощна програма специален ключ -u на (уникален), която ви позволява да филтрирате дублирани пакети.

Получаване и обработка на пакети се среща в непрекъснат режим. Когато натиснете клавишната комбинация CTRL + C в основния процес SIGINT идва едно събитие, което желаете да обработите. манипулатор на събитието (функция break_mode) поставя флаг в terminate_signal SET_ON. В основната линия, той проверява този флаг, и, ако е инсталиран - програмата приключва.

Програма монтаж и изпитване

Запазване на файла източник в собствената директория и ще произвежда компилация (приемем, че ССЗ компилаторът вече е инсталиран на системата):

На изхода получаваме СПОР изпълним файл.

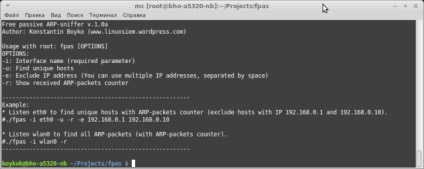

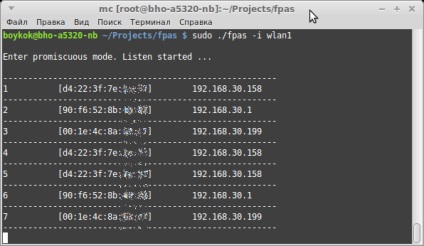

Работещи изпълнението на програмата, както корен, тъй като интерфейсът в безразборни режим нужда корен привилегии. Първо изгответе СПОР без параметри:

Програмата ще издаде сертификат:

-Аз име Interface (задължително).

-ф Намерете уникални домакини.

-Дисплей брояч R ARP-пакети.

Сега, нека да слушате всеки мрежов интерфейс (не забравяйте да посочите задължително ключ -i с името на интерфейса при стартиране):

В следващата статия, ще обсъдим как да извършват нападения като ICMP-наводнение (разбира се, ръчна изработка :))).

Свързани статии