Поздрави, скъпи приятели, познати, посетители, както и други личности. Както се казва, ние сме щастливи да видим всички отново.

За тези, които имат по някакви причини, не са запознати с ПРСР (и такива хора изобилстват), ние все още сме кратък (защото ние посвещаваме тази тема на отделна поредица от статии или категории с течение на времето) да кажем, че ПРСР е Remote Desktop Protocol ( R преживявам D esktop P rotocol) и позволява да се свържете с друг компютър / сървър / устройство и управление на добавка от разстояние, както ако сте седнали пред него физически.

Това нещо не е от слухове познато на всички разумни системни администратори, много плюсове и няколко прости за потребители (които са склонни да действат като, така да се каже, операторът на отдалечения компютър). За обикновените потребители, между другото, това нещо е полезна, ако имате няколко компютъра у дома и прекалено мързеливи, за да ходи от стая в стая, за да се помогне на роднина или искате да се свържете от компютъра си у дома и обратно. Като цяло, много приложения, но ние не сме за това.

Така че, нека да поговорим за предмета на тази книга, а именно как да се защити срещу фалшифициране, скриване на физическото местоположение и всички видове осигуряване на вашия сървър / компютър / устройство. Между другото, решението на този, по някаква причина, ще бъде от полза за всички видове бизнес хора, което води бизнеса си в България.

Защита на сървър и aypishnika ПРСР. Общата концепция

По отношение на достъпа, а след това също не е много трудно, въпреки че, разбира се, тук играе ролята на сложността на потребителско име и парола, както и броя отворени портове и степента на защита. Един пример за проста машина за сортиране често се случва, в полза на който и да е автоматична сган, както казахме, много разходки.

Защита с използването на анонимни прокси и от трета страна IP използване SafeRDP

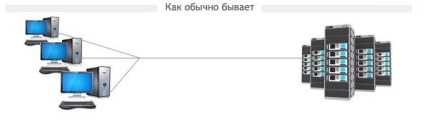

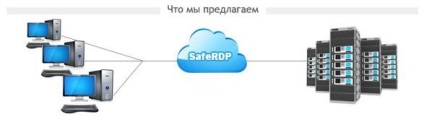

Ако ние считаме, визуални (но опростен), а след това този дизайн, според разработчиците, тя изглежда така:

Изглежда, разбира се, визуално сортиране ясно, но някак си не е много добре и в детайли, така че жалбата също да текстовото описание на разработчиците на услугата, която е както следва:

Сигурност и предимства на нашата система се дължат на следното:

* - Защита на софтуер за сканиране. Разбираемо е, че, като цяло, в много "инструкции" за добив на (крекинг) са три основни етапа, а именно: (1) - сканиране IP варира; (2) - пристанище сканиране на наличните IP; (3) - груба процес. И затова, ако, като минимум, да изключи първата стъпка, а след това на следващия и не може да бъде. Нашата система позволява да направите това.

Ние вярваме, че думите на думи, снимки снимки, а ние, както винаги, е важно да се провери всичко vyshenapisannoe на живо. Ето защо, нека да разгледаме подробности за това как тя изглежда в етапа:

Здравейте

За да конфигурирате SafeRDP услуги, моля ме информира за всяко IP / пристанище * трябва да бъде връзката.

След това, ние създаваме конкретно правило, и се свържете с нас, вече предостави нова IP / пристанище.

* - ако не е определено, тя използва 3389 (порт по подразбиране), и след добавяне на система за управление SafeRDP рамките на един час ще бъде готов за употреба.

@ECHO OFF

:: спечели 7 + Win XP

:: изтрива ключ на системния регистър, в който наскоро посети запис на IP servers've

рег изтриване "HKEY_CURRENT_USER \ Software \ Microsoft \ Terminal Server Client" / е

:: забранява провеждане на отдалечен работен плот на сесията

Taskkill / F / IM mstsc.exe

:: изтрива скрит файл Default.rdp който също си спомня къде са отишли (XP)

в обратен ред% USERPROFILE% \ My Documents \

дел / A / S / F * .rdp

Превърта стека

:: изтрива скрит файл Default.rdp който също си спомня къде са отишли (WIN 7)

в обратен ред% USERPROFILE% \ Documents \

дел / A / S / F * .rdp

Превърта стека

:: изчиства Диспечер на идентификационни данни

в обратен ред% USERPROFILE% \ AppData \ Roaming \ Microsoft \ Credentials \

дел / Q / A Н *. *

Превърта стека

:: изчиства Диспечер на идентификационни данни

в обратен ред% USERPROFILE% \ AppData \ Local \ Microsoft \ Credentials \

дел / Q / A Н *. *

Превърта стека

:: изчиства списъка с последно използвани програми (WIN 7)

дел% AppData% \ Microsoft \ Windows \ последните \ automaticdestinations \ * / Q / F

:: изтрива самата

дел / Q / F% fpath %%

:: изтрива сама да предприеме две (за всеки случай)

дел% 0

С две думи, нещо подобно.

Ние бръкнат по-дълбоко, като цяло, тя работи доста бързо. Използвайте или не - вие решавате.

послеслов

И, разбира се, да остане с нас! Всичко, както винаги, за вас и само за вас! )

Имам да възникнат по два въпроса :):

1. Във виртуалния IP ще бъде в състояние да се види дали сървъра Брут физическо, че те (нападатели) начин? Това, което те имат там технология за предотвратяване на Брут?

Не е ли по-лесно да се постави в края на краищата, нормалната защитна стена или в политиките на ключалката на M-та минута, след като N неуспешни опита да въведете парола, за вход?

Или скриване на сървъра за Kerio на Linux.

2. Всички ПРСР трафик ще премине през SafeRDP? Има ли значение, реакцията при работа по ПРСР?

1. Попитайте за техническа поддръжка, те реагират по-бързо и ефективно

Качествената Fire стои по поръчка / два порядъка по-скъпи от цената на услугите SafeRDP

Въпросът сега не е за пари и сигурност.

И разликата не е голяма, за компанията.

Сега няма абсолютно никакъв смисъл да обсъждаме цената.

Здравейте, проблемът е: да отида в някой браузър, пише грешка да се свържете на прокси сървър и инструкции за това как да се определи това, следвайте стъпките инструкции: Аз отивам при Internet Options> Връзка> LAN Settings> поставете отметка Автоматично откриване на настройките> кърлежи да използвате прокси сървър за вашата локална мрежа > кликнете okey͵ отида отново> връзка> комплект за настройка> и всички квадратчета в едно и също място, нищо не се е променило. кажи ми какво да правя,

Аз не виждам никаква причина да го обсъдим тук, е извън обхвата на тази тема.

Отиди на специализирани сайтове / форуми (защита, сигурност) и чете. Има и друг мнение.

Страхът от вълци - в гората да не ходи (в) народната мъдрост.