Охраняема информационен канал

настройка Защитена трансфер на данни канал

Възможни приложения на алгоритъма - балансиране на натоварването на мрежата, привилегирован достъп до ресурси, организацията скрита приносителя.

За софтуерно изпълнение на алгоритъма трябва да отговаря на следните изисквания:

- прозрачност за потребителя;

-

- възможността за прилагане, т.е. печалбата в скоростта, качеството на услугата или сигурност;

- Съвместимост с широка гама от мрежови устройства.

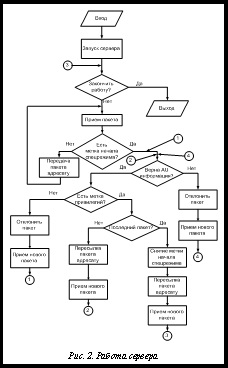

Специален режим. Проверява информацията за удостоверяване на пакета. Визуално операция сървър е показано на форма блокова схема на фигура 2.

Методи за сигурна организация канал

Защитено предаване информационен канал решава проблема на защита срещу неоторизиран точки за достъп, между които за предаване на информация, на самата информация и процес на предаване чрез отворени канали за комуникация.

Въз основа на алгоритъм "Tag привилегията" на него е разработила метод за организация на движението за управление на защитена информация канал транзит.

Помислете за стъпките, които методът се състои в обмен на поверителна информация на потребителя.

1. File удостоверяващ (донгъл).

2. За успешно удостоверяване изисква поверителна информация се въвежда в програмата.

5. Конференцията се прекратява.

По този начин, за организацията на сигурна потребителското канал трябва да има програма, изготвена за "привилегии" на етикета, на електронния ключ с информацията удостоверяване, уеб камера и достъпа до мрежата за комуникация.

По този начин, той е длъжен да се използва схема за удостоверяване една стъпка по ключова хардуер, както и зона за данни, в заглавната част на TCP пакети. Най-прост и ефективен начин за решаване на този проблем е да се използва алгоритъм за изчисление на код за удостоверяване за съобщения в съответствие с ГОСТ 28147-89, тъй като тя осигурява високо криптографски сила, позволява да се променя дължината на полето за удостоверяване в пакета и ефективно на съвременни хардуерни платформи с общо предназначение PC. В същото време, за да се реши и двата проблема може да се използва един и същ ключ, който се съхранява в ключов обвинение срещу оператора на носител. Когато идентификацията на потребителя за вход (ако е започнало приложението на клиента) на сървъра изпраща тестово съобщение криптирана по пътя към представения ключ превозвач. Ако сървърът е в състояние да дешифрира частния ключ, съответстващ на правен потребител на мрежовия възел, идентификацията е преминал и сървърът съобщава заявката на клиента.

Разпознаването за TCP-предавани пакети се извършва по стандартната схема, когато поле се кодират данните в режим на изчисление, пакет удостоверяване код и се добавя към областта на удостоверяване, и сървърът проверява валидността на изчислената удостоверяване за съобщения код с помощта на съхранена в своя ключ за криптиране на базата данни.

Трябва да се отбележи, че за да се гарантира надеждността на такава схема с използване на високо мрежа за всички потребители на криптиране ключовете трябва да се промени най-малко веднъж на месец, което в случай на локална мрежа с помощта на системата в работата на организацията е лесно и може да бъде решен организационни и административни методи.

В допълнение стеганография конвертиране контейнери трябва да се случват в реално време, освен това, е необходимо да се предостави ключова съпротива.

- stegokonteynery построен в реално време;

- Отваряне на информацията, предадена е голям - увеличава натоварването на канала;

- в stegokonteynerah трябва да премине етикет удостоверяване;

- добавяне на контейнерите трябва да бъдат държани в прозрачен режим за потребителя;

- удостоверяване трябва да бъде лесен за потребителя и се изпълнява в автоматичен режим;

- прехвърлянето на етикети за идентификация трябва да се извършва непрекъснато.

Информация върху опаковките на разположение може да се предава по различни начини. Същността на първия метод предаване: първият пакет е включен, за да се компенсира на следващия пакет на поверителна информация, и т.н. тоест, всеки пакет с stegokonteynerom в началото на полето за данни ще съдържа информация за броя на следващия пакет за stegokonteynerom. Важно е, че предписаното изместване, а не множество пакети, както и в най-общия случай, пристрастия кодиране нужда малко битове.

Недостатъкът е, че прихващане на първия пакет, нападателя знае броя на следващия пакет, и по този начин може постепенно да се възстанови цялата последователност.

Недостатък на този метод е, че производството на приставката позволява на нападателя да се възстанови това предават поверителна информация.

Третият начин е масата за предаване да ги прехвърлят на материален носител, като например хартия. Недостатъци на този метод: поставяне таблицата с клиент в програмата ръчно и прихващането на ключова информация за нарушителя.

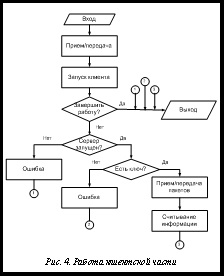

Помислете за работната програма за прилагане на алгоритъм. Трябва да се отбележи, че тя се състои от клиента и сървъра части.

Клиентската част работи във фонов режим, като предоставя минимален набор от функции:

- приемат и признаят поверителна информация.

Така, администраторът ръчно изпълнява следните действия:

- възможности за въвеждане на ключове за удостоверяване.

Сервизна информация, необходима за работата на програмата, поверителна информация и ключове се съхраняват директно на сървъра и на клиентските работни станции.

Трябва да се отбележи, че интерфейсът на програмата не предполага много фина настройка. Програмата е предназначена да осигури на администраторите прост представителство на маркера за дестинация. Всички реализации ще произвеждат на ниво пакет от себе си.

Програмата предполага съществуването на два вида потребители - на клиента и администратора.

Програмата трябва да поддържа операционни системи Windows и Linux семейства. Важно е, че системата е по-платформа, тъй като мрежата може да са хетерогенни, особено за отдалечените потребители.

За прилагането на алгоритъм "привилегии етикети" на трябва да бъдат променени, за TCP-пакети заглавки. Първоначално RFC спецификация на е проучен 793 (описвайки TCP пакети структура) и избран инструменти - PCAP и libnet библиотеки. И двете библиотеки са различни платформи. С тяхна помощ, можете да създадете своя собствена програма, която изпълнява функциите на обработката на TCP заглавната част.

В собствената си изпълнение на програмата, което позволява да се създаде контакт или статус на сървъра (в очакване на клиент връзка) или в състояние на клиента (се опитва да се свърже със сървъра) е създаден като прототип. резултатите от предишни изследвания в Университета по теми, свързани с [5], са взети под внимание.

Създадена TCP-програма осигурява стабилна връзка, пакетите се формират самостоятелно. В резултат на това е възможно да се добави в информацията за TCP заглавната част на собствените си възможности. За да създадете основна програма, необходимо за производството на този прототип на сървъра и клиента, добавете потребителския интерфейс, обърнете внимание на изискванията на стандарти и регламенти [6].