Игор Goldovskiy, генерален директор на "плащане технологии"

А и знаем, удостоверяване е основен елемент на почти всяка съвременна информационна система, независимо дали е на база данни, система за електронна поща, интернет банкиране, електронна търговия или друг канал за доставка. В този случай, когато дадена услуга (услуга) е ограничена до употреба, трябва да проверите това, че лицето, което иска услугата или услугата, има право да я получи. И за това първо трябва да удостоверят, че човек, който е. Е. За да се докаже, че лицето, което се нарича X обект наистина е, и след това да проверите наличността на заявената услуга до Н. предмет

През последните години в областта на клиент удостоверяване от страна на емитентите виждат ясно две тенденции:

• се стреми да унифицира процеса на удостоверяване за всички канали на доставка на услуги на клиенти;

• недоверие статичните пароли (най-метод за идентификация маса клиент), като най-малко надежден метод за удостоверяване.

Първата тенденция е очевидна. Клиентът се интересува от използване на една-единствена процедура на тяхната идентификация / автентикация за достъп до широк спектър от услуги, което значително опростява живота си - няма нужда да помните множество пароли / кодове / идентификатори, за да работят с всички инфраструктура, го изисква удостоверяване на - с корпоративна електронна поща, Интернет система банкиране и др Втората тенденция е ясно. Статично парола се издава веднъж в продължение на значителен период от време и може да бъде компрометиран и, следователно, използвани от измамниците, за да получи услуги от легитимен клиент.

За да се предпазят от такива кражби статичните пароли са били предложени различни схеми на производство и използване на динамични пароли, или, както ги наричат, еднократни пароли (еднократно парола или съкращение ОТП). Примери за обща в банковите алгоритъм OTP поколение е метод за удостоверяване Chip програма (ОСП), разработена от MasterCard Worldwide и приета за използване в рамките на Visa Int. марка Dynamic код за достъп удостоверяване (DPA).

За изпълнение на клиента метод на ОСП трябва да притежава един IC карта с EMV-заявление, както и специален четец на карти може да инициира парола OTP поколение и ще покаже своята стойност, състояща се от 8 цифри, читателят на дисплея. Такъв читател може да струва няколко евро (10-15 евро в зависимост от производителя и устройства партида за сила на звука закупили). В допълнение към допълнителните разходи за осигуряване на читателите на картодържателите, друг недостатък на този подход е фактът, че през четеца на карти клиентът трябва да дойде в банката, и в допълнение към читателя на сделката карта е необходимо да имате под ръка, това не винаги е удобно, тъй като размерът на устройството е много по-голям от кредитна карта и портфейла читател не се вписва.

В този случай, дори ако последният може да се зареди и използване на поверителна информация за клиентите на SIM-картата, единственият възможен начин за неговото прилагане в практиката е да се заредят предварително данни на SIM-картата в процеса на персонализация принуждава оператора или негов упълномощен персонализация центъра. Дистанционно персонализация на SIM-картата на overtheair (OTA - 03,48 GSM) технология, достъпна за изтегляне на данни от SIM-карти и приложения, и се поддържа от всички Javakartami, персонализирани с подкрепата профил OTA профил, всъщност не се използва на практика, тъй като банката след това трябва да раздели вашата поверителна информация с мобилния оператор. Фактът, че за сваляне на данни процедура OTA технология в момента е под пълен контрол на мобилния оператор.

• независимост на прилагане на емитента (MIDlet) от мобилните оператори;

• Лесно зареждане / отстраняване на нови приложения;

• способността да се използват най-различни и евтини инструменти изтеглите MIDlet:. GPRS, EDGE, USSD, Bluetooth, IrDA, NFC и др;

2. Ключ Customer Магистър е шифрован с процедура PBE, която се основава на 3DES алгоритъм.

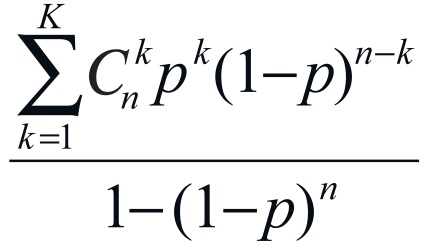

5. Друг начин да се правят компромиси MIDlet данни - пресичане стойности OTP еднократна парола, генерирана от MIDlet, за които, от своя страна, успя да пресече преди криптирана стойност на клиентите мастер системи. След обхождане на всички възможни стойности мобилни ПИН може да идентифицира своите ценности, на които се получава добив от клиентите Универсален ключ за декриптиране стойност генерирани засечени стойност OTP. Може да се покаже, че вероятността, че в резултат на груба сила пресече ОТП стойност ще съответства на не повече от К различни стойности на PIN-код е равен на:

където п - общият брой на различни стойности мобилен PIN (с 4-цифрена стойност ПИН п = 104), р - вероятността за получаване на един от п = 108 equiprobable стойности ОТП. Заместването стойности на п и р в горния израз е лесно да се види: вероятността, че стойността пресече ОТП съответства на уникална стойност ПИН (К = 1) е равно на около 0,9999. За пореден път, че в редица приложения, при което стойността на OTP се предава към сървъра за удостоверяване в SMSsoobschenii се възползват в резултат на тази атака стойност на клиентите мастер системи ключ може да се навлиза само SMS-съобщение директно в SMS-център.

Свързани статии