Рано или късно има нужда от администратор офиси сливане в единна мрежа, офисите могат да се разпространяват в цялата страна. Много методи. В тази статия ще се спра на един от тях: създаване на тунел EoIP (Ethernet през IP) и криптиране на трафика с помощта на IPsec. Двете Mikrotik'a RB493G да се използва като тест.

Първоначална настройка плакат MikroTik

Маршрутизаторите се наричат M151-офис - централния офис и М152-remote1 - отдалечен офис. На всеки рутер има порт WAN. който гледа навън. В същото време повиши пристанището VLAN, който ще симулира интерфейс, гледайки в мрежата. Защо е необходимо тук нужда от VLAN интерфейс, става ясно по време на изпитването.

Начална настройка mikrotika M151-офис

Интерфейс V200-офис vlanID = 200 на интерфейса, WAN.

Външна IP - 192.168.10.151 на интерфейса, WAN. вътрешно - 192.168.200.1 на V200-офис интерфейс.

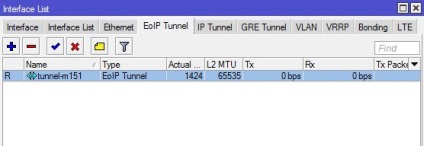

Знамена. Х - инвалиди. R - работи

0 R име = "тунел-M151" MTU = автоматично действителната - MTU = 1424 = 65535 l2mtu Mac - адрес = FE. 21. B4. 13. CD. 2D ARP = активиран ARP - изчакване = автоматично

контур - защити = контур подразбиране - защити - статус = изключено контур - защити - изпращане - интервал = 5s контур - защити - забраните - време = 5 м

местно - адрес = 0.0.0.0 дистанционно - адрес = 192.168.10.151 тунел - ID = 0 KeepAlive = 10s. 10 DSCP = наследи скоба - TCP - MSS = да

съм - фрагмент = няма да позволи - бързо - път = да

[Администриране @ М152 - remote1]>

Създаване на MikroTik IPsec

Тук всичко се свежда до факта, че за пръв път ние се отбележи, че между тези и тези неща трябва да се криптира трафика (политиката), а след това посочи как (партньорска).

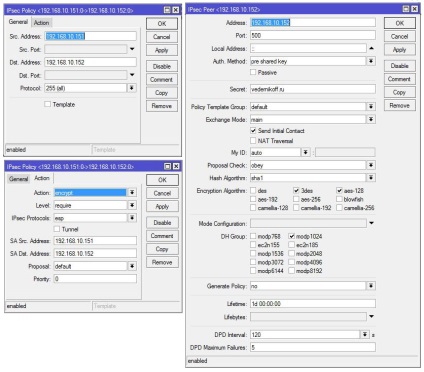

MikroTik M151-офис

[Admin @ M151 - офис]> IP IPSec политика

[Admin @ M151 - офис] / IP IPSec политика> добави SRC - адрес = 192.168.10.151 DST - адрес = 192.168.10.152 SA - SRC - адрес = 192.168.10.151 SA - DST - адрес = 192.168.10.152 тунел = липса на действие = криптиране

[Admin @ M151 - офис]> IP IPSec връстници

[Admin @ M151 - офис] / IP IPSec партньорска> добавите адрес = 192.168.10.152 тайна = vedernikoff. RU NAT - прекосява = няма

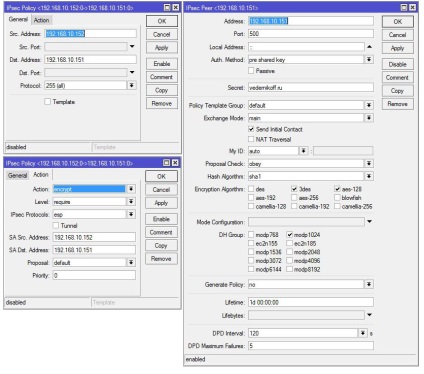

MikroTik М152-remote1

[Admin @ М152 - remote1]> IP IPSec политика

[Администриране @ М152 - remote1] / IP IPSec политика> добави SRC - адрес = 192.168.10.152 DST - адрес = 192.168.10.151 SA - SRC - адрес = 192.168.10.152 SA - DST - адрес = 192.168.10.151 тунел = никакво действие = криптиране

[Администриране @ М152 - remote1]> IP IPSec партньорска

[Admin @ М152 - remote1] / IP IPSec партньорска> добавите адрес = 192.168.10.151 тайна = vedernikoff. RU NAT - прекосява = няма

Почти всички параметри са по подразбиране, и ние въведохме необходимо само, че нашата схема на работа. Също така, трябва да конфигурирате защитната стена на всеки рутер, добавете три правила (не, че пропуснах четири извън светлината на прожекторите, за да се повиши от GRE протокол тунелни Благодарение на до четец Paul изтъкна това !.):

MikroTik М152-remote1

Ако е така, тогава поздравления, които сме изградили прозрачна мрежа, в която ще се проведе никакъв трафик, включително DHCP. Т.е. можете да сложите DHCP сървър в централния офис и ще бъде излъчен на всички други офиси. Въпреки това, с едно важно предупреждение: трябва да сте сто процента (без dvestiprotsentno) са уверени в качеството на комуникация, не може да се каже и за интернет. Но ако си офиси (или обекти), намиращи се в една и съща сграда - в търговски център, например, един конфигуриран DHCP сървър в централния офис ще улесни живота ви администратор е трудно.

мащабиране

Както обещах по-рано, (не се изисква и повече и) няколко думи за мащабиране. Въпросът е прост: ние вече сме създали тунел-ИД = 0 тунел. свързваща централния офис и remote1 офиса. Сега създайте нов тунел тунел-ID = 1. които свързват централното звено към отдалечената ofisom2 (remote2, например). Просто изберете IPsec. Създаване на рутера remote2 повтаря определяне remote1. и централната рутера ще трябва да се добави тунел-номер = 1 в предварително създаден моста.

В заключение

IPsec - обширна тема, същността на която ние сме по принцип не се влияе. Тази статия се счита за специален случай на комбиниране на офиси чрез MikroTik и използване на IPsec и EoIP. И ако сте любопитни и искате да знаете повече за защита на личните данни, започнете най-малко с Уикипедия.

Докато се срещнем отново!

виж също