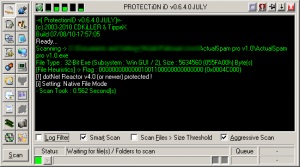

Какво съм аз? А фактът, че този продукт също е защитена от тази на протектора (като, например, VIP). Определете най-покровител не е проблем, тъй като вече дълго време, има много различни програми, които могат да помогнат в този случай: PeID, Id DotNet, ProtectionID т.н. Съответно, ако се анализират изпълнимия файл, използвайки ProtectionID, тя веднага се показва следното:

Незабавно отваряне на файла в рефлектора няма да работи, защото:

.NET реактор изгражда родния код стена между потенциални хакери и вашите .NET възли чрез производството на файл, който не може да се разбира като пряко CIL. Тъй като CIL в синагогата ви се излъчва непокътнати само по време на изпълнение или проектиране време (във вида, в който източникът е напълно недостъпно), без инструмент е в състояние да декомпилиране .NET Reactor защитени възли.

Проблемът е решен съвсем просто:

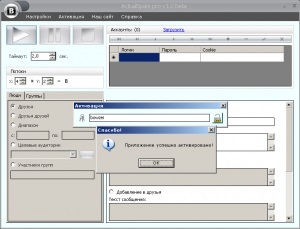

1. Стартирайте програмата.

2. Сваляне на всеки .NET-самосвал (ако не искате да използвате дебъгер да се рови в паметта на процеса).

3. самосвал процес памет част.

4. ...

5. ПЕЧАЛБА!

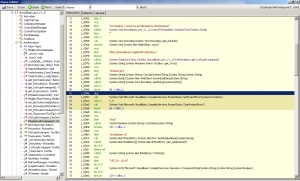

Но след откриването на получения файл в рефлектор ще видим "празни" методи за най-интересните места:

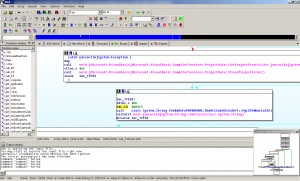

За да не се рови в характеристиките (аз съм ужасен лентяй), ние се обръщаме към още един полезен инструмент CodeRipper'a - Reactor Decryptor. Съответно, ние отворите програмата в него, deobfustsiruem прилагането, и едва след това обработва СВЕТЛИНАТА глава. Полученият файл може лесно да бъде открита в рефлектора, и ние сме заинтересовани да видите кода за метод.

Единственият проблем - линии в нечетлив вид. Но това не е проблем, просто отворете файла в Simple събрание Explorer, отидете на метода на интереси и използвате вградения deobfuskator. пред нас

търсене низ: