криптиране на данните в Android OS е тясно свързан с два въпроса: за контрол на достъп до картата с памет и да ги прехвърляте на заявлението. Много програми включват данните за активиране, фактуриране и поверителна информация. Нейната защита изисква управление на правата за достъп, които не се поддържат от типичен FAT32 форматиран карта. Ето защо във всеки версия на Android подходи за криптиране се променя драстично - от не криптографска защита на сменяеми носители на по-дълбоко тяхното интегриране в единния дял криптирана в движение.

Всеки притурка с Android операционна система има своите съществени разлики - както в фърмуера и хардуера. Дори и различни версии на един и същ модел, могат да бъдат много различни. Картите с памет също имат свои собствени характеристики. Ето защо, подробни насоки относно използването на шифроване на едно устройство не често работят без промяна, от друга. не съществуват универсални методи тук. Има само общи подходи, които са описани в тази статия.

Особената роля на картата с памет

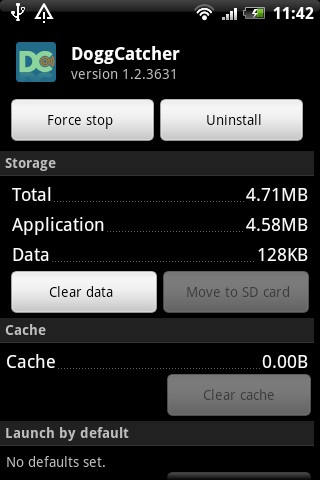

В допълнение, това е половин мярка, която много програми са прехвърлени частично, оставяйки част от данните във вътрешната памет, както и някои (например системни или съдържащи приспособления) не се прехвърлят в картата на всички. Заявленията за трансфер възможност зависят от вида (предварително зададено или страни) и вътрешната структура. В някои директория с данни на потребителя, след като поставен в отделен корпус, а други - в поддиректория на програмата.

Ако приложението използва интензивно операции за четене / запис, надеждността и скоростта на работни карти вече не може да се отговори на разработчиците. Те умишлено направено така, че прехвърлянето става редовен средства невъзможни програми. Чрез такива приспособления, гарантирано тяхното създаване получи регистрация във вътрешната памет с голям ресурс и висока скорост на презапис.

На четвъртия версия на Android имат възможност да избират къде да поставите на заявлението. Това е възможно да се възложи на картата с памет, както и управляващата, за да инсталирате програмите по подразбиране, но не всички правилния фърмуер поддържа тази функция. Както се осъществява по-специално устройство - само е в състояние да определи емпирично.

Адаптирайте него!

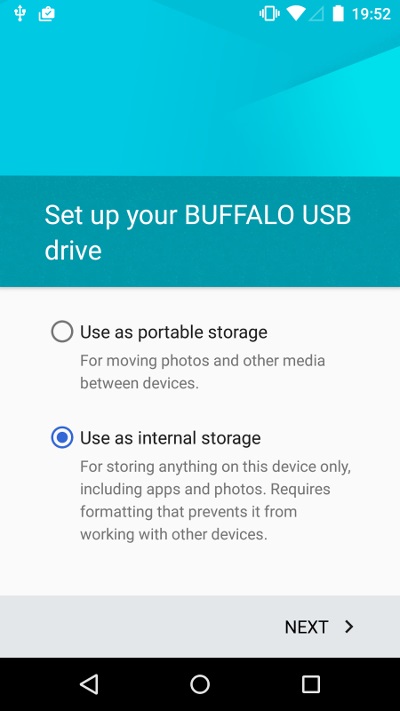

Компромисът за Android Зефир появява под заглавието "Адаптивност съхранение» - осиновено съхранение. Това е опит на Google да се уверите, че овцете са непокътнати, и войниците са изпълнени.

Осиновено функция за съхранение ви позволява да комбинирате вашата персонализирана секция в раздела за вътрешна памет върху картата в един логически том. В действителност, тя създава ext4 дял на карта или F2FS и я добавя към списъка с вътрешна памет на потребителя. Това е чисто логическа операция комбиниране, смътно напомня за създаването на калибриран обем от множество физически дискове в Windows.

В процеса на асоцииране с вътрешна карта с памет се преформатира. По подразбиране, всички му обем ще се използва в комбинирана обем. В този случай, че файловете на картата вече не могат да бъдат прочетени на други устройства - те ще бъдат криптирани устройство уникален ключ, който се съхранява в рамките на доверен среда изпълнение.

Като алтернатива можете да запазите място на картата за втория дял с FAT32. Запазените файлове на него, ще бъдат видими за всички устройства, както преди.

Въпреки това, не маркетолозите да решат как да използвате устройството си. Чрез ADB на компютъра си с функцията Windows осиновено съхранение, както следва.

където х: у - номер на картата.

където NN - до края на обемния процент за обеми FAT32.

Например, екип см дял диск: 179: 32 смесен 20 ще добави към вградения в карта с памет 80% от обема и го оставете на FAT32 том в 1/5 от обема й.

По подразбиране, способността да се използва USB-OTG да създадат подходяща за съхранение е забранена, тъй като неговото внезапно отстраняване може да доведе до загуба на данни. Вероятността за внезапно прекъсване на картата с памет е много по-ниска заради физическото си местоположение във вътрешността на уреда.

Ако обемът с добавянето на сменяеми носители или проблеми разделителни, за пръв път, далеч от него цялата информация за една и съща логическа оформление. Това може да стане безопасно използване на Linux програма GParted на. което на Windows се изпълнява от стартиращ диск или на виртуална машина.

Според официалната политика на приложения на Google могат да бъдат директно инсталирана в приспособими за съхранение или да му бъде прехвърлена, ако предприемачът е посочен в андроид атрибут: installLocation. Иронията е, че не всички от техния Google Apps все още ви позволи да направите това. Някои практически граници са "пригодени за съхранение" в Android не. Теоретичната граница за zettabytes осиновено съхранение е девет. Много от тях са дори и в центровете за данни, много по-голям обем от картата с памет, така че не повече ще се появи в следващите няколко години.

Ако след обединението на памет, използваща осиновено Склад за да възстановите фабричните настройки, данните от картата като загубени. Ето защо, предварително е необходимо да направят своите архиви, както и по-добре - веднага назначи синхронизация облак.

Алтернативен криптиране на данните на картата с памет

Сега, когато сме измислили особеностите на съхранение на файлове в карта с памет в различни версии на Android, отидете направо на техния криптиране. Ако имате устройство с Android и шестата по-късно, най-вероятно има ли все пак можете да активирате функцията за осиновяване на съхранение. След това всички данни от картата ще бъдат шифровани, както и вградена памет. Отваряне на файлове ще останат само на допълнителна FAT32 дял, ако искате да я създадете, когато преформатиране на картата.

Продължение статия е достъпен само за абонати

Вариант 2: Купете една статия