Този документ описва как да се създаде Level 2 (L2) център за данни свързване (DCI), използвайки Virtual PortChannel технологии (VPC).

Предварителни

Предполага се, че VPC и маршрутизация протокол с гореща готовност (HSRP) вече е създаден на устройствата, които се използват в примерите, представени в този документ.

Забележка: Протокол Aggregation Control (LACP), за да бъдат използвани в линка VPC, която действа като DCI.

Съвет: Encryption изисква лиценз MACSec засилено LAN услуги във версии преди Версия 6.1 (1) и има специфична линейни ограничения борда. Вижте. Насоки и Ограничения секция за конфигуриране на системата Cisco TrustSec Cisco Nexus безопасност Ръчно NX-OS 7000, 6.x Release за повече информация.

изисквания

Cisco препоръчва предварително запознаване със следните елементи:

- VPC

- HSRP

- Протокол STP (Spanning Tree Protocol)

- (По избор) криптиране MACSec

използва компоненти

Информацията в този документ се основава на Cisco Nexus 7000 Series, която работи софтуер версия 6.2 (8б).

Данните, представени в тази книга са получени от устройства в дадена лаборатория среда. Всички устройства, описани в този документ, започнати с чиста (по подразбиране) конфигурация. Ако вашата мрежа е необходимо да се изследва потенциалното въздействие на всяка команда, преди да я използвате.

Преглед

Целта на ИСР е да се разшири определен VLAN между центъра на други данни, която предлага L2 съседство за сървъри и устройства картирани мрежово устройство (NAS), които са разделени от големи разстояния.

VPC представлява предимство STP изолация между тези две възлови точки (не единица мост данни протокол (BPDU) чрез DCI VPC), като по този начин всеки прост център данни не се простира до центъра на отдалечения данни, тъй като излишък съединението все още се осигурява между центровете за данни.

Забележка: VPC може да се използва за да се свържете с максимум две центрове за данни. Ако повече от две центрове за данни трябва да бъдат свързани, Cisco препоръчва използването на виртуализация транспорт наслагване (OTV).

VPC DCI etherchannel, обикновено конфигуриран с тази информация в предвид:

- Изолация Първи протокол преминава съкращение (FHRP): Предотвратяване на неоптимално маршрутизация използване на специализиран портал за всеки център за данни. Конфигурации варират в зависимост от FHRP шлюз място.

Използвайте информацията, която е описана в този раздел за настройки L2 DCI, използвайки VPC.

изолация FHRP

Този раздел описва два сценария, за които могат да бъдат приложени изолация FHRP.

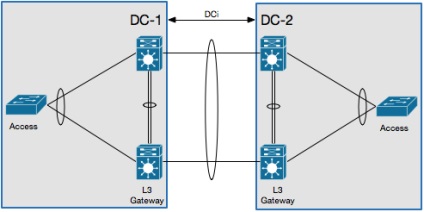

Двойна Interconnect POD L2 / L3

Тя - топология, който се използва в този сценарий:

Ето конфигурация проба:

Забележка: В предишната конфигурация може да се използва с Nexus 9000 превключватели.

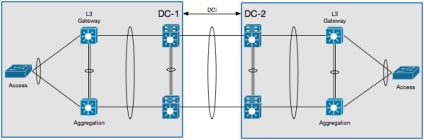

Многоетажен VPC Сумиране и DCI

Тя - топология, който се използва в този сценарий:

В този сценарий, изолирани DCI собствен контекст виртуално устройство (VDC) L2 и L3 се намира на нивото на агрегиране входно устройство. За изолацията на HSRP, трябва да конфигурирате VLAN списък за контрол на достъпа (VACL), който контрол блокира трафика HSRP и филтрирате ARP проверка, която блокира GARP HSRP на L2 DCI VDC.

Ето конфигурация проба:

Допълнителна изолация конфигурация

Този раздел осигурява конфигурация пример за това:

- Позволява само VLAN, които са необходими в центъра на отдалечени данни, който ще бъде разширен.

Ето конфигурация проба:

криптиране MACSec

Забележка: Конфигурацията е описано в този раздел, е по избор.

Използвайте тази информация, за да изберете криптиране MACSec на:

Използвайте информацията, която е описана в този раздел, за да потвърдите, че вашата конфигурация работи правилно.

изолация FHRP

Въведете BR шоу HSRP команда в CLI, за да се увери, че шлюза HSRP е активна и в центровете за данни:

Въведете тази команда в CLI да проверите филтъра за ARP:

Ако изхода, като това се появи, GARP между тези две активни шлюзове не са добре изолирани.

Допълнителна изолация

Въведете корен шоу обхващаща дърво в командата CLI, за да се увери, че коренът на STP не насочва към пристанищния канал DCI:

Въведете тази команда в CLI, за да се гарантира, че правилно конфигуриран контрол буря:

криптиране MACSec

Въведете тази команда в CLI, за да се гарантира, че правилно конфигурирани криптиране MACSec:

отстраняване на неизправности

В момента, няма определена информация за отстраняване на неизправности на разположение за FHRP или допълнителна изолация конфигурации.

За да конфигурирате MACSec, ако ключът предварително споделен не е съчетана от двете страни на връзките, което виждате изход, подобен на този с командата

Забележка: Ключът трябва да е същият от двете страни на връзката.

предупреждения

Забележка Предупрежденията не са включени за свързаните с тях продукти.

Тези предупреждения са свързани с използването на DCI на Cisco Nexus 7000 Series ключове

- Грешка ID Cisco CSCur69114 - Broken филтър Pacl HSRP - пакети, изпратени до домейна лавина Layer2. Този дефект се намира само в софтуер версия 6.2 (10).

За повече информация

Свързани статии